Wikipedia, Twitch, Blizzard への DDoS 攻撃

今月9/7から9/9にかけて、Wikipedia, Twitch, Blizzard の各サーバに対して連続して DDoS 攻撃が発生しました。この一連の攻撃は Mirai 亜種によるボットネットによって引き起こされたことが IIJ の調査によりわかりました。本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットの観測結果から、この攻撃で利用されたボットネットの特徴と DDoS 攻撃の発生状況について紹介します。

DDoS 攻撃の概要

一連の攻撃は日本時間の 9/7 2:40 頃から始まり、最初に被害を受けたのは Wikipedia でした[1]Wikipedia への攻撃の状況については、ThousandEyes 社の解説記事が詳しい。Analyzing the Wikipedia DDoS Attack https://blog.thousandeyes.com/analyzing-the-wikipedia-ddos-attack/。その後、攻撃対象は Twitch から Blizzard へと変わりました。

- Malicious attack on Wikipedia—What we know, and what we’re doing – Wikimedia Foundation

- Recent DDoS Attacks Impacting Game Service – Community / General Discussion – World of Warcraft Forums

各サイトへの攻撃発生時刻はおよそ以下のとおりです。Twitch と Blizzard に対しては2日間にわたり断続的に攻撃が発生しています。IIJ では該当時間帯のボットネットの活動を監視しており、時刻とアドレスのデータは C2 サーバからの攻撃指令の内容に基づいています。

| サイト | 攻撃時刻 (日本時間) | 主な攻撃対象アドレス |

|---|---|---|

| Wikipedia | 9/7 2:40 – 12:00頃 | 91.198.174.192, 208.80.153.224, 208.80.154.224 |

| Twitch | 9/7 12:00 – 15:00頃, 9/8 6:00頃, 9/9 4:00頃 | 45.113.128.0/22, 52.223.224.0/20, 52.223.240.0/20, 99.181.64.0/20, 99.181.96.0/20, 185.42.204.0/22 |

| Blizzard | 9/8 3:00 – 8:00頃, 9/9 3:00 – 4:00頃, 9/9 8:00 – 11:00頃 | 24.105.32.0/21, 37.244.58.0/23, 37.244.60.0/22, 137.221.96.0/22, 137.221.100.0/22 |

攻撃者は攻撃実行の様子を Twitter アカウントからリアルタイムに中継していましたが、その内容は外部における攻撃観測の状況や IIJ での観測結果とも整合しており、実際の攻撃者自身によるものとみて間違いありません[2]該当アカウントはサスペンドされているが、一部のツイートはアーカイブサイトから確認することができる。 https://archive.is/http://twitter.com/UKDrillas。攻撃者は Twitch への攻撃の際にはいくつか個別のチャンネルに言及しています。また Blizzard への攻撃では World of Warcraft Classic のサーバのアドレスを攻撃対象として選定しています。攻撃の動機ははっきりしませんが、オンラインゲームに関連するサービスを狙う明確な意図があったと考えられます。一方、Wikipedia を狙った理由はよくわかりませんが、一連の攻撃のテスト、デモンストレーションとして選定された可能性が考えられます。

Mirai 亜種 moobot

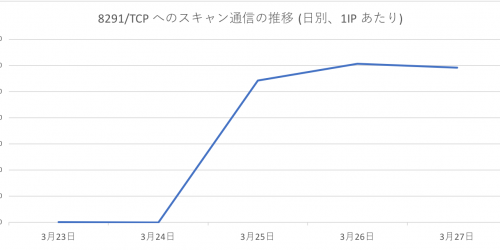

攻撃に利用されたボットネットは Mirai 亜種 moobot で、複数の DVR 機器を狙って8月末から感染を拡大していました。このボットにはスキャンする対象ポートと攻撃に利用する脆弱性の違いから3つのタイプがあります。それぞれの特徴を以下に示します。

- タイプ1

- スキャン対象ポート TCP: 34567

- dvrip プロトコルを利用し、デフォルトの ID/PW の組み合わせでログインを試行して、コマンドを実行する[3]2019年2月に fbot という Mirai 亜種が用いたのと類似の攻撃手法を利用している。The new developments Of the FBot … Continue reading。コマンド実行によって特定のポートにバックドアをあけ、そのポートにサーバから接続して、ボットのダウンロード、感染を行う。

- タイプ2

- スキャン対象ポート TCP: 80, 81, 82, 83, 85, 88, 8000, 8080, 8081, 9090

- Hisilicon 製 DVR 機器の脆弱性を利用して、機器のモデル番号を取得する[4]HiSilicon DVR Devices – Remote Code Execution – Hardware remote Exploit https://www.exploit-db.com/exploits/44004。サーバにレポートされたモデル番号をもとにエクスプロイトを実行すると推定されるが、IIJ では確認できていない。

- タイプ3

- スキャン対象ポート TCP: 60001

- JAWS Web Server の脆弱性を利用してコマンドを実行する[5]MVPower DVR TV-7104HE 1.8.4 115215B9 – Shell Command Execution (Metasploit) – ARM remote Exploit https://www.exploit-db.com/exploits/41471。コマンド実行によってシェルスクリプトをダウンロードして実行し、このスクリプトがボットのダウンロード、感染を行う。

このほか、ボットの感染拡大にあたっては ADB (Android Debug Bridge, 5555/tcp) や Telnet (9527/tcp) なども利用されており、これらのポートへはボットからではなく複数のサーバからの攻撃を IIJ のハニーポットでは観測しています。

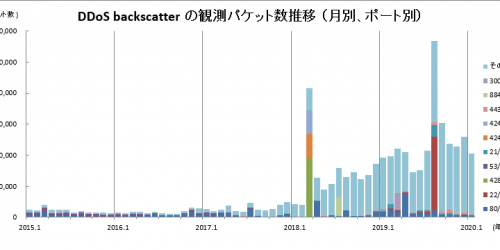

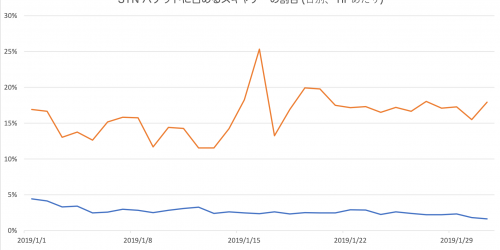

いずれのタイプも共通する C2 サーバによって支配され、同じ5種類の DoS 攻撃手法を備えていますが、今回の DDoS 攻撃では主に “tcp syn” と “tcp ack” の2種類の攻撃が行われました。これらはオリジナルの Mirai も備えている攻撃手法で、それぞれ TCP の SYN パケットおよび ACK パケットを攻撃対象のアドレスに対して大量に送信するものです[6]オリジナルの Mirai については、IIR Vol.33 のフォーカスリサーチ「1.4.1 Mirai Botnet の検知と対策」を参照 https://www.iij.ad.jp/dev/report/iir/033/01_04.html。

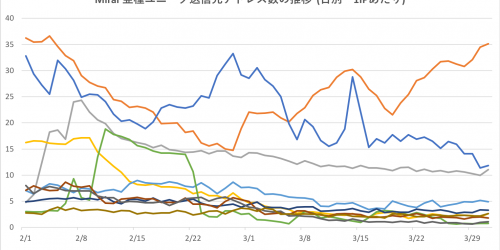

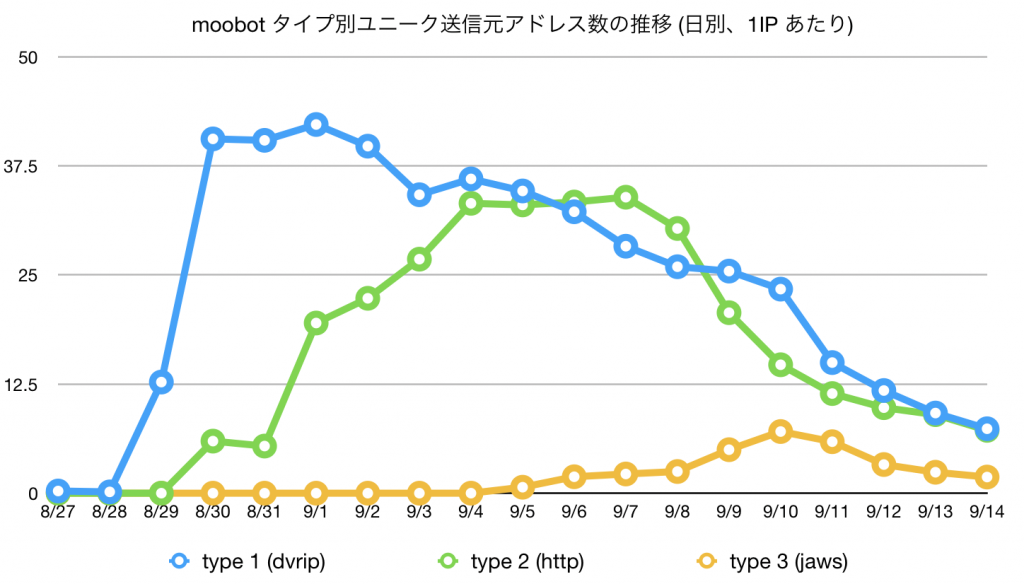

上のグラフは IIJ のハニーポットで観測した各タイプ別ユニーク送信元アドレス数の日ごと推移を示しています。これらのスキャン送信元はボットに感染していると考えられます。8月末から急激に感染数が拡大し、9/4頃をピークとして徐々に減少している様子がわかります。外部の観測結果などもあわせて推定すると、ピーク時点で約4〜5万台程度の規模と考えられます。

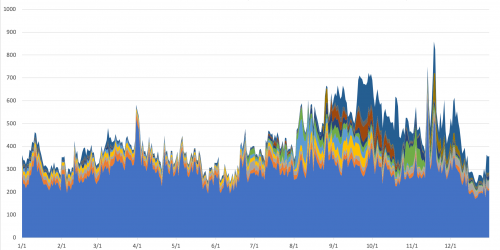

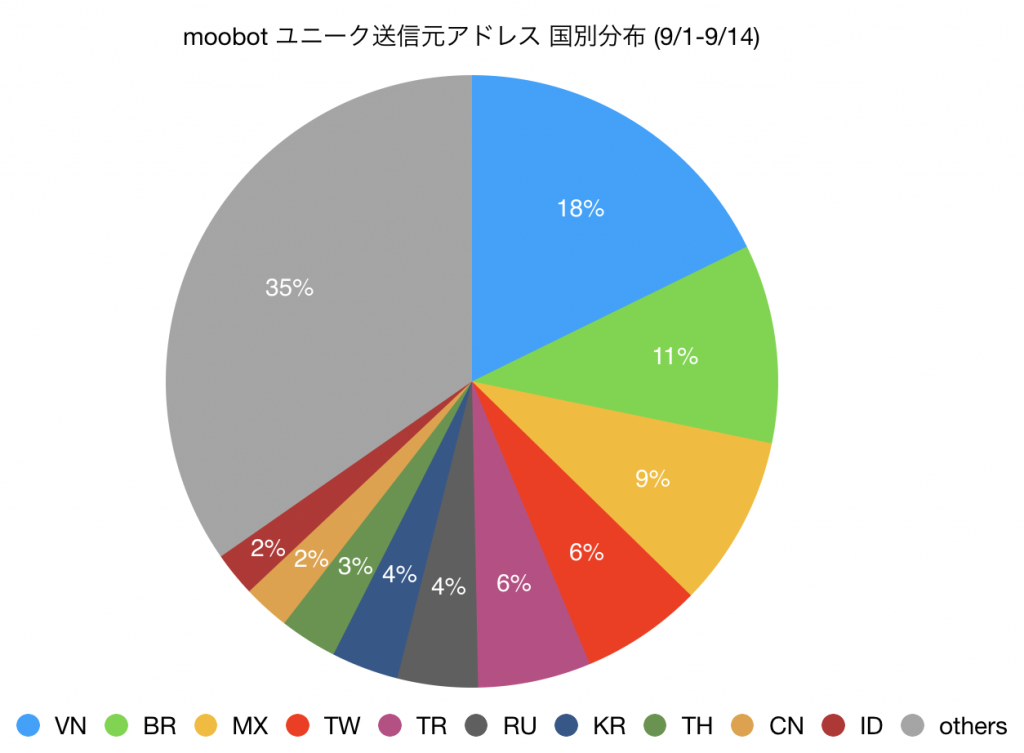

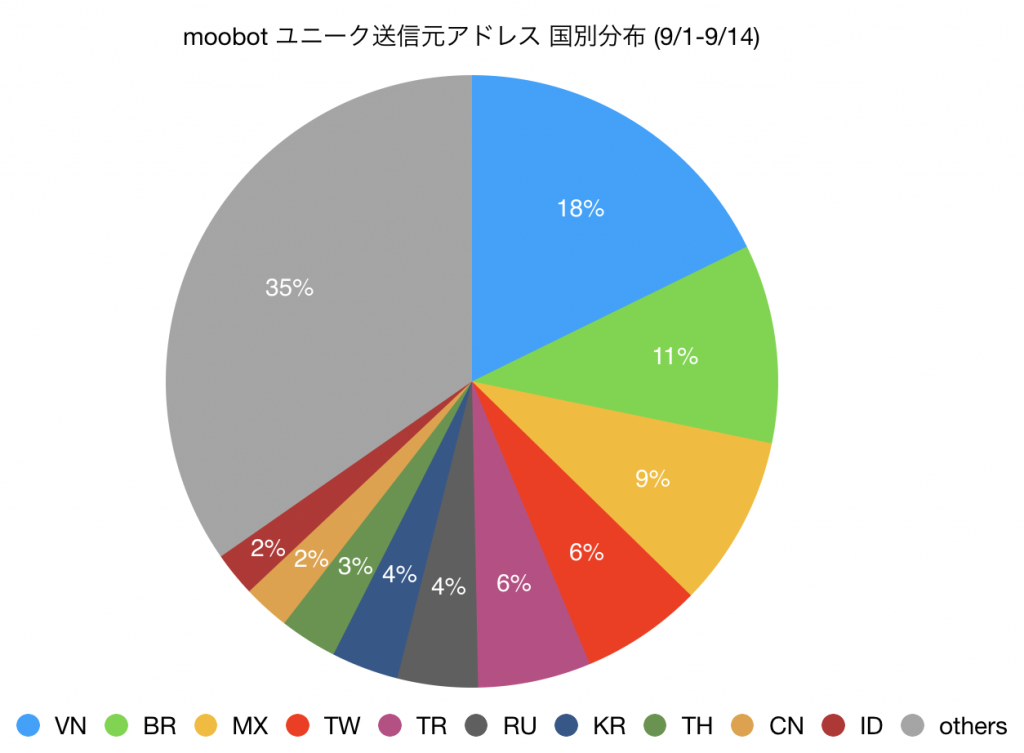

また下のグラフは9/1から9/14までの2週間に IIJ が観測した送信元アドレスの国別分布を示しています。特定の国に分布が大きく偏っており、上位5ヶ国 (VN, BR, MX, TW, TR) で約半数を占めています。これはボット感染に利用された脆弱性をもつ機器の分布の偏りを示していると考えられますが、攻撃者が特定の国を狙って感染を拡大させた可能性もあります。

攻撃に利用されたボットネットは、ある Stresser/Booter サービスの攻撃インフラとなっていたことが IIJ の調査でわかっています。Stresser/Booter は安価に DDoS 攻撃のインフラを利用できる DDoS 攻撃代行サービスです。DDoS-as-a-Service や DDoS-for-Hire Service などとも呼ばれ、近年 DDoS 攻撃が発生しやすくなっている要因の1つと考えられています。Stresser/Booter にはボットネットを利用するもの、DNS や NTP など UDP アンプ攻撃を実行するもの、あるいはこれら複数の攻撃インフラを組み合わせたものなど、様々な種類のサービスが存在します。今回の攻撃者もおそらくこの Stresser サービスを契約して、DDoS 攻撃を行ったのではないかと考えられます。

世界中に脆弱性のある IoT 機器が大量に存在する現状では、今回のように比較的短期間で大規模なボットネットが構築され、そのボットネットを利用した DDoS 攻撃が行われるという事例が繰り返し発生する可能性があります。IIJ では IoT ボットの感染および攻撃活動を今後も継続して観測するとともに、脆弱性のある機器を減らすための取り組みを続けていきます。

IoC (ボット検体の SHA256 ハッシュ、ファイル名はいずれも armv7l)

- タイプ1

64dacda48e72df46a1bf8e952c0f3b3ad207166ff570242358b0ec7dfa2e75c95be892b089400fd57b1a0e200ea4c2510dd35afa557a1bd2c392cf8f6aa2f289d9c26aa6271c9922c06d1c88b8e2211dd25b0d398b92e899c312a0522bf44424

- タイプ2

8634783741d1be922ccbcebf5ba241a669d727dae6963cfbbe5196f6af73e227a1be9d53956734cba1e7752fef850e5a9265fa12167cc959df058e3515d779ef337b01ed4b591950dd7de4eb3ae25e72068e466fb763864283e687c487206c1a

- タイプ3

1def13b9e3269694c1e76500391190696a86badc632b8b0bfb140840bc841116

脚注

| ↑1 | Wikipedia への攻撃の状況については、ThousandEyes 社の解説記事が詳しい。Analyzing the Wikipedia DDoS Attack https://blog.thousandeyes.com/analyzing-the-wikipedia-ddos-attack/ |

|---|---|

| ↑2 | 該当アカウントはサスペンドされているが、一部のツイートはアーカイブサイトから確認することができる。 https://archive.is/http://twitter.com/UKDrillas |

| ↑3 | 2019年2月に fbot という Mirai 亜種が用いたのと類似の攻撃手法を利用している。The new developments Of the FBot https://blog.netlab.360.com/the-new-developments-of-the-fbot-en/ |

| ↑4 | HiSilicon DVR Devices – Remote Code Execution – Hardware remote Exploit https://www.exploit-db.com/exploits/44004 |

| ↑5 | MVPower DVR TV-7104HE 1.8.4 115215B9 – Shell Command Execution (Metasploit) – ARM remote Exploit https://www.exploit-db.com/exploits/41471 |

| ↑6 | オリジナルの Mirai については、IIR Vol.33 のフォーカスリサーチ「1.4.1 Mirai Botnet の検知と対策」を参照 https://www.iij.ad.jp/dev/report/iir/033/01_04.html |