IoT 機器を踏み台として利用する SYN/ACK リフレクション攻撃

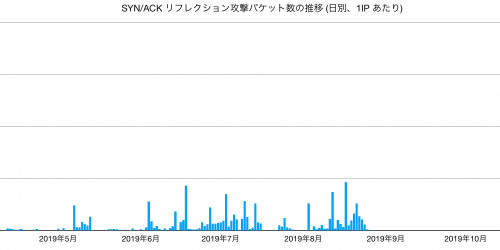

IIJ のマルウェア活動観測プロジェクト MITF のハニーポットでは、送信元アドレスを偽装した 80/tcp に対する SYN/ACK リフレクション攻撃を2018年8月から継続して観測しています。2019年1月下旬からはさらに別のポートを対象とした同様の攻撃活動を観測しました。本記事でその内容について紹介します。

SYN/ACK リフレクション攻撃

80/tcp を利用した SYN/ACK リフレクション攻撃については、「wizSafe Security Signal 2018年9月 観測レポート」において詳しく報告しています。送信元アドレスを偽装した TCP の SYN パケットを多数のアドレスに同時に送信し、その応答である SYN/ACK パケットを利用して送信元アドレスに対して DDoS 攻撃を行うものです。IIJ の観測では2018年9月26日に大規模な SYN/ACK リフレクション攻撃を確認しています。また警察庁も「宛先ポート 80/TCP を利用した SYN/ACK リフレクター攻撃とみられる観測等について」において、同様の攻撃を観測したと報告しています。

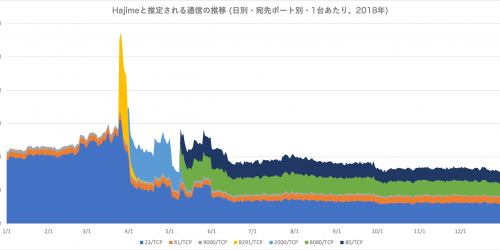

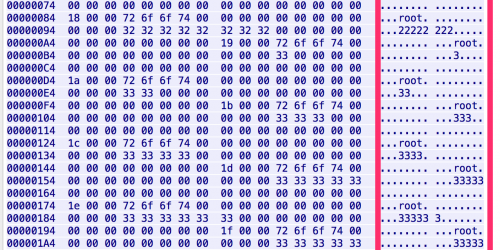

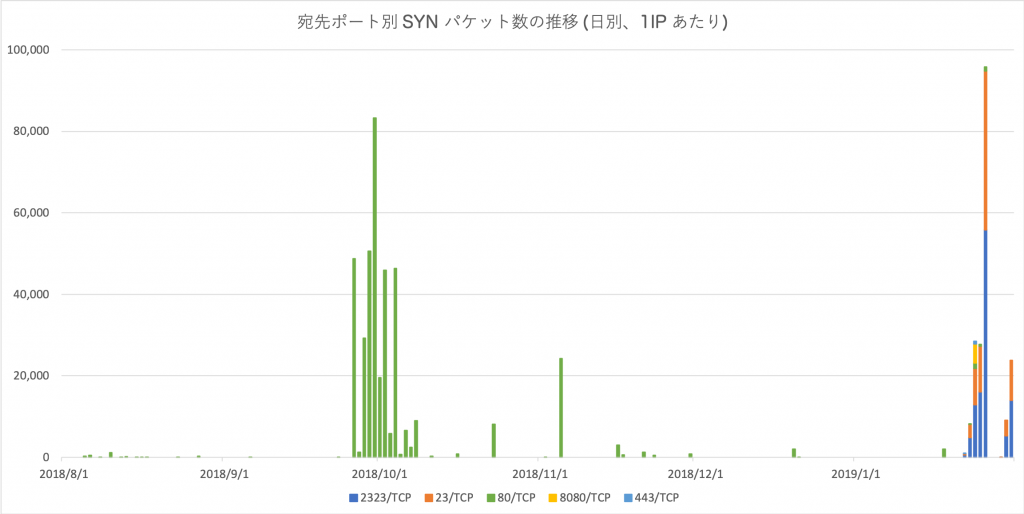

この攻撃の起点となる SYN パケットには固有のパターンがあることが IIJ の分析によりわかっており、IIJ のハニーポットでは2018年8月から継続してこのパターンに該当するパケットを観測しています。上のグラフは、該当する SYN パケット数の宛先ポート別推移を示しています。2018年8月から2019年1月前半までは 80/tcp のみでこの攻撃パケットを観測していました。しかしグラフからわかるように、1月後半になって 23/tcp, 2323/tcp, 443/tcp, 8080/tcp と、これまでとは異なるポートにおいても同じパターンの攻撃パケットを観測しました。

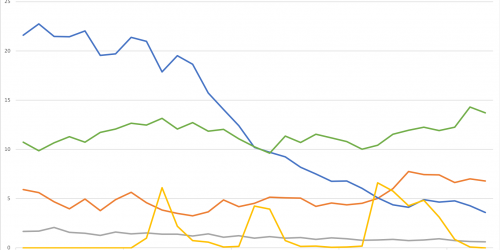

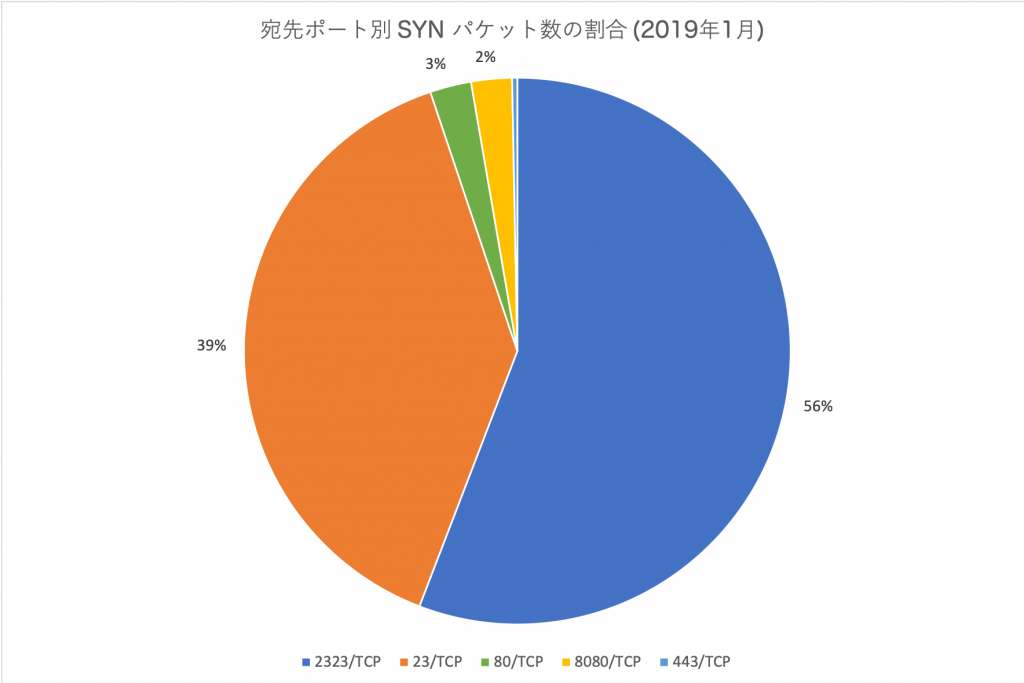

下のグラフは1月に観測したすべての該当パケットの宛先ポート別の割合を示したものですが、23/tcp および 2323/tcp の2つのポートで全体のパケット数の95%を占めています。この2つはいずれも IoT 機器等において Telnet プロトコルで使用されるポートです。つまりこの攻撃者には、インターネット上に多数存在する IoT 機器を DoS 攻撃の踏み台として利用する意図があるのではないかと考えられます。また IoT 機器に感染したボットネットからの攻撃に偽装しているという可能性も考えられます。

Telnet のポートを利用することによる攻撃への効果についても考える必要があります。まず潜在的に攻撃の踏み台となりうる機器の数ですが、Shodan および Censys で公開されているデータを見ると、23/tcp ポートがオープンな IP アドレスの数はそれぞれ Shodan で560万台以上、Censys で300万台以上観測されています(本記事公開時点のデータに基づく)。

次に攻撃能力という点からはリフレクションにおける増幅効果が問題となります。攻撃者の送信したパケットのサイズに対して、踏み台となる機器からの応答データのサイズが大きければ、それだけ DoS 攻撃の効果は高くなります。これを増幅率と呼びます[1]増幅率 (Amplification Factor / Bandwidth Amplification Factor) … Continue reading。たとえば UDP プロトコルを利用したリフレクション攻撃の場合、プロトコルによっては増幅率が100倍を越えるものもあります[2]UDP プロトコルを利用したリフレクション攻撃 (アンプ攻撃ともいう) の増幅率については以下を参照のこと。UDP-Based Amplification Attacks … Continue reading。

一方、TCP プロトコルを利用した SYN/ACK リフレクションの場合、SYN/ACK パケットにペイロードは含まれないため、単一のパケットとしてみると増幅効果はまったくありません。しかし TCP スリーウェイハンドシェイクにおいて、最後の ACK パケットを受信しない場合、SYN/ACK パケットの再送が繰り返し発生し、これが増幅率に寄与します。2014年に開催されたカンファレンス 8th USENIX Workshop on Offensive Technologies (WOOT’14) において、”Hell of a Handshake: Abusing TCP for Reflective Amplification DDoS Attacks” という論文が発表されており、TCP プロトコルを利用したリフレクション攻撃について詳しく述べられています。この論文では、実際に IPv4 の全アドレス空間に対してスキャンを行い、Telnet のポートについて20倍以上の増幅率を持つ機器が212万台見つかったと報告しています。同論文では他の TCP プロトコルについても調査していますが、HTTP と比較すると Telnet のほうが増幅効果の期待できる機器の数が多いという結果が得られています。

なお今回観測したいくつかの攻撃事例については、DDoS Mon において UDP プロトコルを利用したリフレクション攻撃が観測されています。そのため、SYN/ACK リフレクション攻撃だけではなく、同時に複数の攻撃手法を用いた複合型の DDoS 攻撃が行われていたと考えられます。

リフレクション攻撃の場合、送信元アドレスは偽装されており、攻撃ターゲットとなっている IP アドレスです。IIJ ハニーポットで1月に観測した164の送信元アドレス (攻撃ターゲット) について調べたところ、半数のアドレスが特定の AS に偏っています。これは1/29から1/31にかけて同じアドレスレンジの多数のアドレスに対して繰り返し攻撃が発生したことによるものです。その他、攻撃ターゲットにはホスティングや CDN サービスを提供する事業者のアドレスが多く含まれていることがわかりました。そのため、これらの IP アドレスから攻撃ターゲットとなったサイトを判別することは困難です。2018年8月以降、IIJ ハニーポットで観測した SYN/ACK リフレクション攻撃において、国内をターゲットとしたものは1アドレスのみでした。しかし攻撃の踏み台としては、国内の多数の機器が利用されていると考えられます。なお観測している SYN/ACK リフレクション攻撃について、これらが全て同一の攻撃者グループによるものなのか、共通の攻撃ツールを利用した異なるグループによるものなのかはわかりません。IIJ では今後も継続してこの攻撃活動に注目して観測していきます。

脚注

| ↑1 | 増幅率 (Amplification Factor / Bandwidth Amplification Factor) には、プロトコルのペイロードのみを比較する場合や、各レイヤのヘッダサイズも含めて比較する場合など、さまざまな定義がある。 |

|---|---|

| ↑2 | UDP プロトコルを利用したリフレクション攻撃 (アンプ攻撃ともいう) の増幅率については以下を参照のこと。 UDP-Based Amplification Attacks https://www.us-cert.gov/ncas/alerts/TA14-017A |