STATICPLUGINによって実行される最新のPlugX亜種

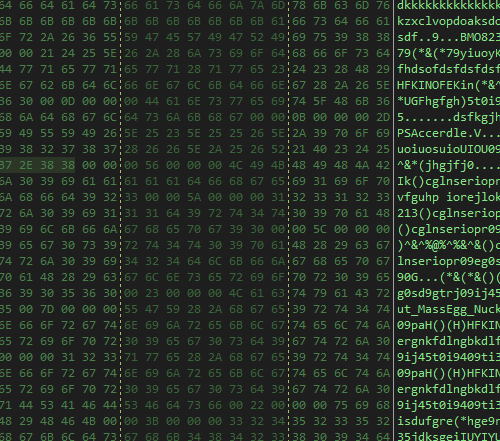

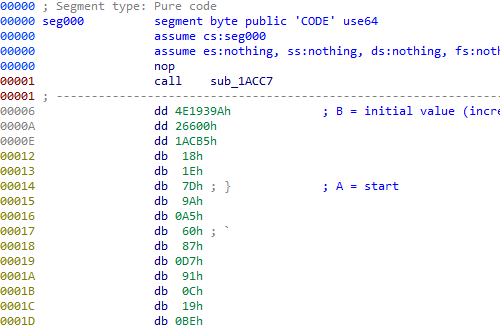

2026年1月、IIJは標的型攻撃で使用されるマルウェアPlugXの亜種を新たに観測しました。分析を行った結果、今回観測...

2026年1月、IIJは標的型攻撃で使用されるマルウェアPlugXの亜種を新たに観測しました。分析を行った結果、今回観測...

2026年1月、IIJは韓国のユーザを標的とした攻撃で使用されたと思われる、マルウェアを実行する悪性のLNKファイルを観...

2025年12月、IIJはDRBControlが使用していたことが報告されているマルウェア、Type 1 Backdoo...

READ MORE Type 1 Backdoor: Mofu Loaderによって実行されるDRBControlのマルウェア

2025年10月、IIJはUNC5174が攻撃活動で使用するマルウェアSNOWLIGHTを観測しました。UNC5174は...

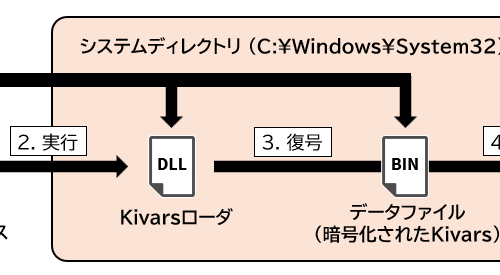

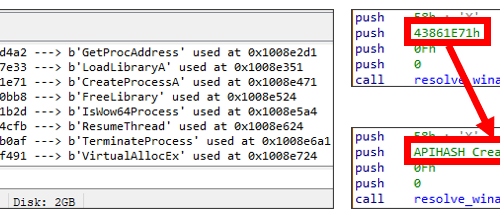

Kivarsは2010年頃から観測されている、攻撃グループBlackTechが使用するマルウェアです。BlackTech...

2025年6月、TINYSHELLをベースに開発された新しいLinux用マルウェアのドロッパーが発見されました。このマル...

UnicornはBlack Hat USA 2015で発表および公開された、QEMUをベースとしたCPUエミュレータフレ...

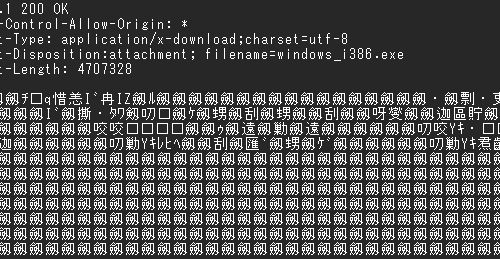

2025年5月頃、これまで観測されていない新種のローダーを含む複数のファイルが圧縮されたZIPファイルがVirusTot...

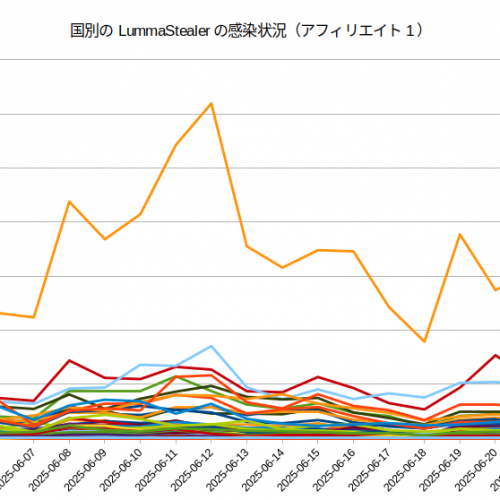

はじめに 前回のレポートでは、InfoStealer (インフォスティーラー)の一つであるLummaStealerが、法...

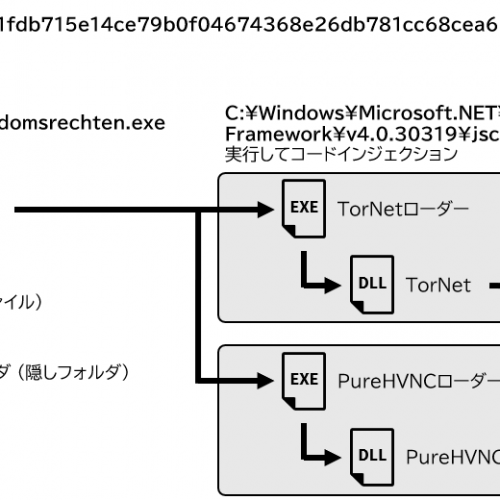

2025年2月、複数のセキュリティベンダーがNailaoLockerというランサムウェアに関するレポートを公開しました。...