TCP SYN/ACK リフレクション攻撃の観測 (2019年10月)

2019年10月下旬に大規模な TCP SYN/ACK リフレクション攻撃を複数観測しました。本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットの観測結果から、今回の DDoS 攻撃の発生状況について紹介します。

TCP SYN/ACK リフレクション攻撃

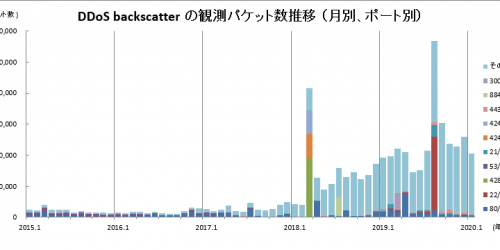

リフレクション攻撃 (リフレクター攻撃、アンプ攻撃とも呼ぶ) は、送信元アドレスを偽装した IP パケットを踏み台となる多数の機器 (リフレクター) に大量に送信することにより、その応答パケットを利用して攻撃する DDoS 攻撃手法の一つです。この場合、偽装された送信元アドレスがターゲットとなる被害者ということになります。真の発信元である攻撃者のアドレスを隠蔽するとともに、リフレクターからの応答パケットのサイズが大きくなる増幅効果を狙う攻撃です。UDP と比較すると増幅効果のあまり大きくない TCP によるリフレクション攻撃はこれまであまり使われてきませんでしたが、2018年から攻撃の観測数が増加しています[1]TCP の場合はペイロードを含まないためパケット単体としての増幅効果はないが、SYN/ACK パケットの再送によるパケット数の増幅が見込める。UDP … Continue reading。これまでの観測事例については以下の記事も参照ください。

wizSafe Security Signal

- wizSafe Security Signal 2018年9月 観測レポート

- wizSafe Security Signal 2019年7月 観測レポート

- Servers.comを狙ったDDoS攻撃の観測

IIJ Security Diary

これまでに IIJ で観測している TCP SYN/ACK リフレクション攻撃には以下のような特徴があります。

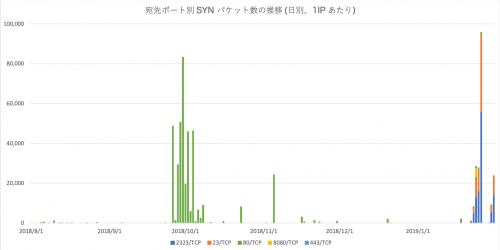

- 宛先ポートは 80/tcp, 443/tcp が大半を占め、主に Web サーバを踏み台として利用している

- オープンポート以外には SYN パケットが到達しない。そのため攻撃者は事前にポートスキャンをするなどして、踏み台として利用するアドレスとポートのリストを保持していると考えられる

- ターゲットとなる送信元アドレスの偽装において、Carpet Bombing (絨毯爆撃) と呼ばれる攻撃手法が多く用いられる (後述)

2019年10月における攻撃の観測状況

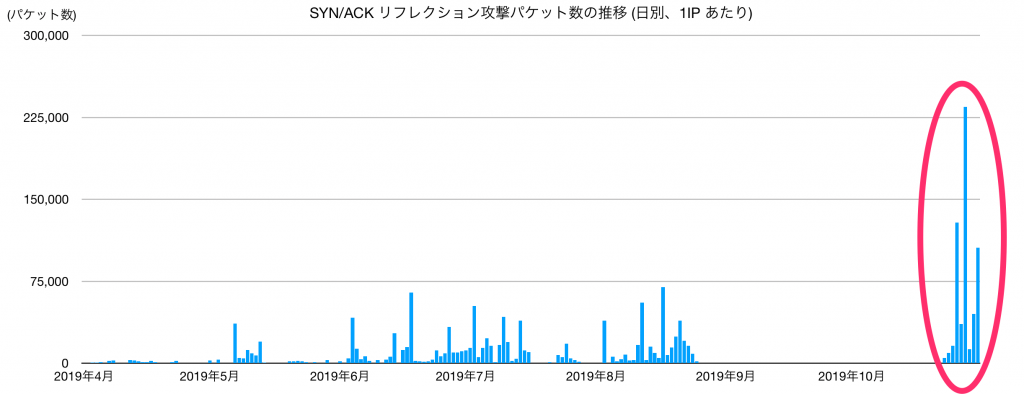

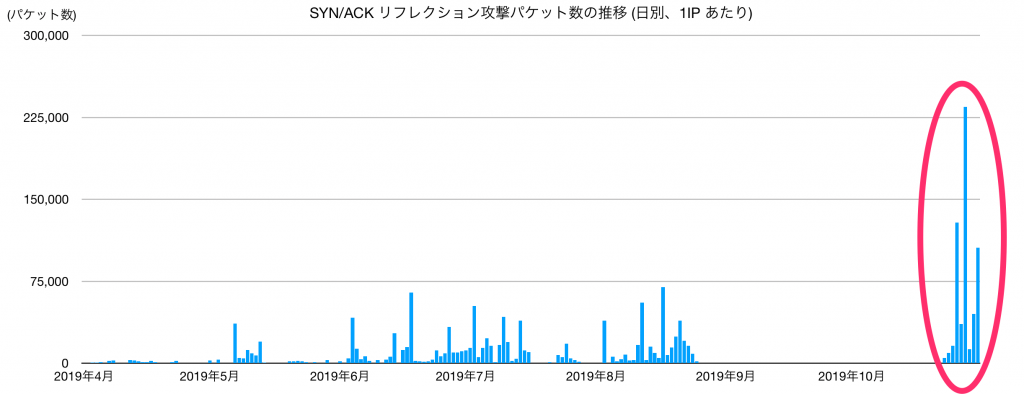

TCP SYN/ACK リフレクション攻撃の起点となる SYN パケットには複数のパターンがあることが IIJ の分析によりわかっており、IIJ のハニーポットでは2018年8月から継続してこれらのパターンに該当するパケットを観測しています。下のグラフは、攻撃パターンに該当する SYN パケット数の2019年4月から10月までの日別推移をあらわしています。過去半年と比較すると特に大規模な攻撃が10月下旬に集中していることがわかります。

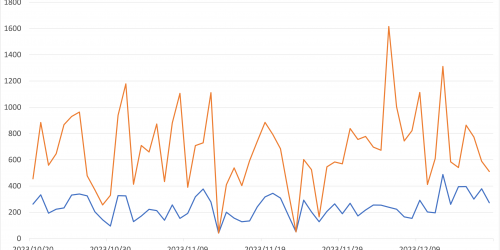

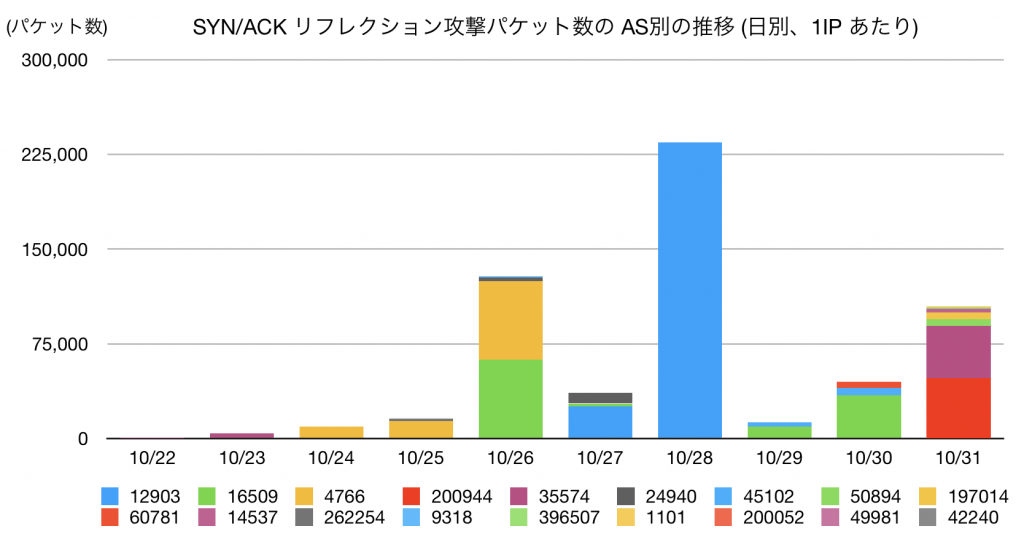

10月22日から10月31日の期間について、さらに送信元アドレスの AS 別に SYN パケット数の内訳を示したのが上のグラフです。攻撃日時とアドレスから、複数の攻撃活動を特定できます。

(1) 韓国への攻撃

10/23から10/27にかけて Korea Telecom (AS4766) に対して、10/25から10/31にかけて AWS (AS16509) のアジアパシフィックの複数のリージョンに対して (10/26は日本、10/29,30は韓国)、それぞれ攻撃を観測しています。具体的な攻撃のターゲットや両者の攻撃の関連性は不明ですが、いずれも攻撃のピークは10/26で、攻撃の時間帯が同じです。

(2) トルコへの攻撃

10/27から10/28にかけて、トルコの AS12903 (Garanti Bilisim Teknolojisi ve Ticaret T.A.S.) に対して、この期間における最大規模の攻撃を観測しました。トルコの大手金融機関 Garanti BBVA は DDoS 攻撃を受けたことを明らかにしています。また現地報道によると上流の大手通信事業者 Türk Telekom も攻撃の影響を受けたようです。

- https://twitter.com/GarantiBBVA/status/1188469498275336192

- https://twitter.com/GarantiBBVA/status/1188745097338335233

- http://www.hurriyetdailynews.com/cyberattack-targets-turk-telekom-garanti-bank-148034

- https://www.dailysabah.com/turkey/2019/10/28/cyberattacks-blamed-for-sundays-internet-disruption-across-turkey

- https://www.cnnturk.com/video/ekonomi/garanti-internet-sube-coktu-mu-garanti-bankasindan-ddos-aciklamasi

(3) イタリア、フランスへの攻撃

10/31にイタリアの Lottomatica と Eurobet、フランスの Unibet と Winamax に対する攻撃を観測しました。これらはいずれもオンラインギャンブルサイトです。このうちイタリアの Eurobet に対しては小規模ながら10/14,15にも攻撃を観測しており、この時には攻撃者と思しき人物から Twitter 上で金銭を要求する脅迫メッセージが送られていることを確認しています。また Lottomatica に対しても、10/19から10/23にかけて小規模な攻撃を観測しています。

(4) Tor network への攻撃

上記 (1) から (3) までと比較すると観測した TCP SYN/ACK リフレクション攻撃の規模は小さいですが、10/31に Tor network に関連すると思われる複数のアドレスへの攻撃を観測しています。このうち Tor Exit Node を多数運用している Emerald Onion (AS396507) では[2]Tor Metrics のデータから、AS396507 において運用されている Tor relay を確認することができる。https://metrics.torproject.org/rs.html#search/as:396507、/24 のアドレスすべてに対して合わせて 200Gbps の攻撃を受けたため、上流プロバイダから経路の伝達を一時的に拒否されたことを明らかにしています[3]AS396507 の上流は AS6939 で、RIPEstat の Upstream Visibility のデータによると、10/30 20:30 (UTC) 頃から 10/31 06:20 (UTC) 頃まで約 … Continue reading。IIJ のハニーポットで観測した送信元アドレスは /24 のレンジのうち一部に限定されており、また攻撃トラフィックの規模が 200Gbps と非常に大きいことから、TCP のほかに UDP アンプ攻撃など複数の攻撃手法が併用された可能性が高いと考えられます。

- https://twitter.com/EmeraldOnion/status/1189668679752900608

- https://twitter.com/EmeraldOnion/status/1189797459771310080

なお、(1) から (3) までの攻撃と (4) の攻撃とでは、送信される SYN パケットのパターンが異なっており、これらは別の攻撃インフラを利用した活動と考えられます。ただし (1) から (3) までの攻撃に関してもパケットのパターンは同じですが、これらが同じ攻撃者による活動なのか、同じ攻撃インフラを用いた別の攻撃者による活動なのか、そのいずれでもないのか、現段階ではわかっていません。

Carpet Bombing

ターゲットとなる送信元アドレスの偽装においては、Carpet Bombing と呼ばれる攻撃手法が多く用いられています。IIJ では2018年頃からリフレクション攻撃と組み合せて使われていることを確認しています。NETSCOUT 社の2018年下半期のレポートによると、2017年11月からこのタイプの攻撃を観測しており、2018年に急増したと報告しています[4]NETSCOUT Threat Intelligence Report 2H 2018 https://www.netscout.com/sites/default/files/2019-02/SECR_001_EN-1901%20-%20NETSCOUT%20Threat%20Intelligence%20Report%202H%202018.pdf。

Carpet Bombing では、送信元アドレスの偽装において単一の IP アドレスを指定するのではなく、/20 や /21 など広いレンジのサブネット全体に対して万遍なく攻撃を行います。そのため IP アドレス単位での攻撃の検知やブロックはうまく機能しない可能性があります。こうした検知や防御を回避するのが攻撃者の狙いと考えられます。ただし攻撃対象となるアドレスが分散している点を除けば他に特異な点はなく、これまでと同様の防御手法が有効と言えます。

TCP SYN/ACK リフレクション攻撃への対応

現在 IIJ で観測されている TCP SYN/ACK リフレクション攻撃では宛先ポートとして 80/tcp と 443/tcp が多くを占めており、世界中の Web サーバが踏み台として利用される可能性があります。攻撃規模がある程度大きくなると、このような踏み台となるサーバ側でも、自身のサイトに対する SYN Flood 攻撃が行われていると誤認して攻撃を検知することが予想されます。実際に狙われているのは偽装された送信元アドレスの方ですが、踏み台となる機器において積極的に攻撃を検知、防御することによって、最終的なターゲットに対する攻撃を緩和することにつながります。一方、こうした対応をすることによって二次的な被害が発生する危険性もあります。たとえば、実際には攻撃の被害者である偽装された送信元アドレスをブラックリストに入れるような対応をした場合、本来は許可されるべき通信まで阻害される恐れがあります。こうした点に注意は必要ですが、攻撃発生の抑止が難しい現状では、踏み台となるリフクレターでの対応も求められます。IIJ ではこのような DDoS 攻撃に対処すべく、今後も攻撃の観測、分析を続けていきます。

脚注

| ↑1 | TCP の場合はペイロードを含まないためパケット単体としての増幅効果はないが、SYN/ACK パケットの再送によるパケット数の増幅が見込める。UDP プロトコルを用いたアンプ攻撃における増幅率については、次の文書を参照のこと。 UDP-Based Amplification Attacks | CISA https://www.us-cert.gov/ncas/alerts/TA14-017A |

|---|---|

| ↑2 | Tor Metrics のデータから、AS396507 において運用されている Tor relay を確認することができる。https://metrics.torproject.org/rs.html#search/as:396507 |

| ↑3 | AS396507 の上流は AS6939 で、RIPEstat の Upstream Visibility のデータによると、10/30 20:30 (UTC) 頃から 10/31 06:20 (UTC) 頃まで約 10時間に渡ってネットワークの到達性が失われていた。https://stat.ripe.net/widget/upstream-visibility#w.resource=23.129.64.0%2F24&w.starttime=1572433253&w.endtime=1572577253 |

| ↑4 | NETSCOUT Threat Intelligence Report 2H 2018 https://www.netscout.com/sites/default/files/2019-02/SECR_001_EN-1901%20-%20NETSCOUT%20Threat%20Intelligence%20Report%202H%202018.pdf |