Mirai 亜種 InfectedSlurs の活動状況

先日 Akamai SIRT からも報告のあった123複数のゼロデイ脆弱性を悪用して感染を行う Mirai 亜種 InfectedSlurs の活動状況について、IIJ の観測結果を共有します。

アクターについて

今回のアクターによる攻撃活動を IIJ では昨年から継続して観測しています。今年 1月に発生した国内の河川監視カメラへの不正アクセス4も、同アクターによるボットの感染活動と見られます。10月末に悪用が確認されたゼロデイ脆弱性5もそうですが、主に日本国内でのみ利用されている機器も感染対象としているのが、このアクターの特徴の一つと言えます。

感染状況

11月から活動している検体は、感染時に機器のホスト名を “TBOT” または “PBOC” に変更するという挙動を行います。そのため比較的感染が見つけやすく、Shodan や Censys 等でこれらのホスト名を検索すると、少なくとも数千台が感染しているようです。

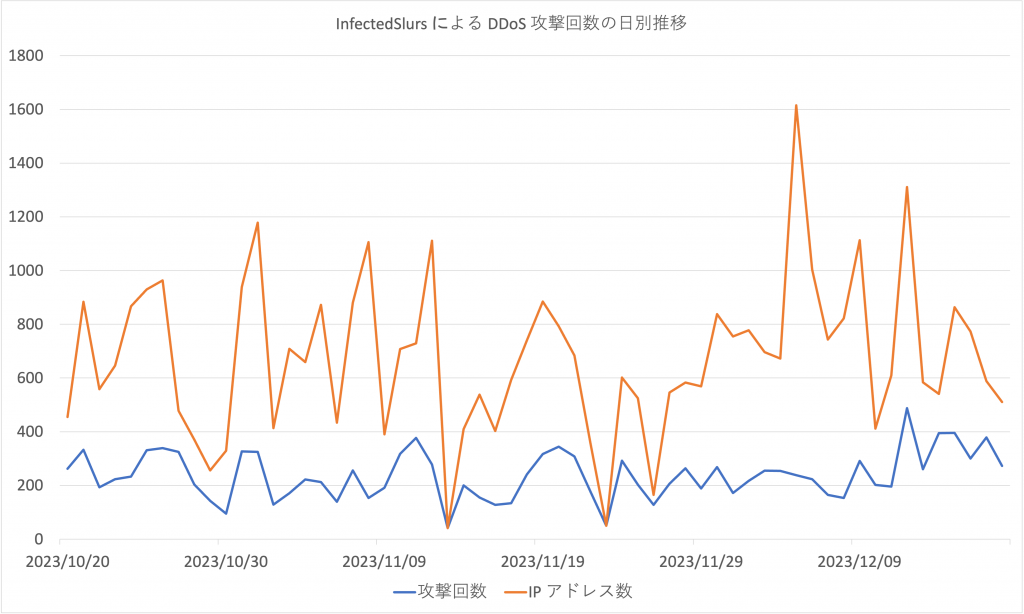

一方、IIJ のハニーポットでも、このような挙動を示すスキャン活動6を観測していますが、ユニークな送信元アドレスはもっと数が多く、少なくとも 1万台を越える感染規模と推定されます7。12月に観測したユニークなスキャン送信元アドレスの国別分布を図 1 に示します。中国、インドが大半を占めていますが、日本も国別で 5番目に多く観測されています。

図1 ユニークなスキャン送信元アドレスの国別分布 (2023年12月)

DDoS 攻撃状況

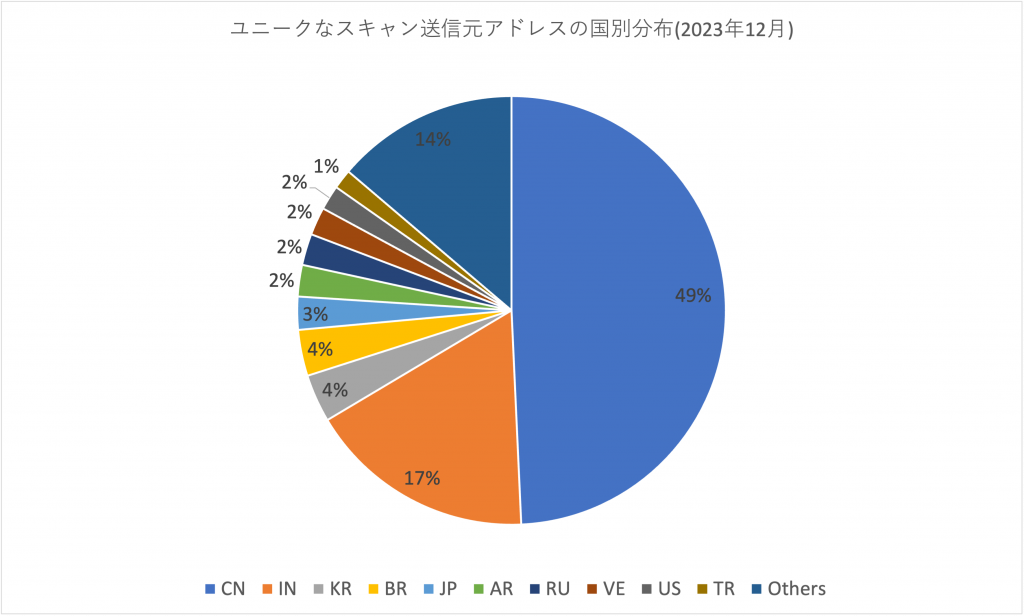

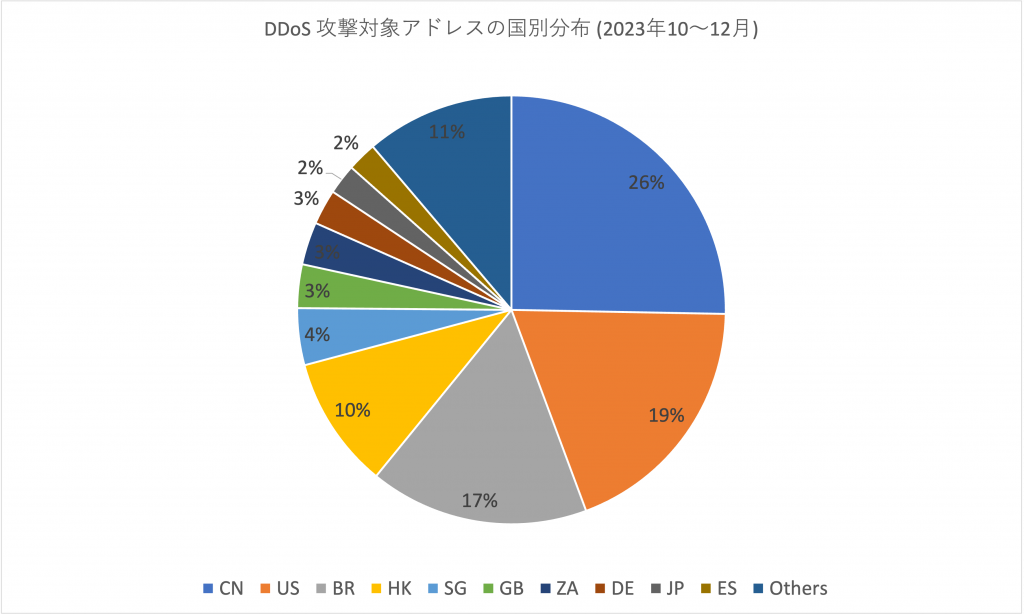

このボットネットは DDoS 攻撃活動も非常に活発に行っています。C2 観測データに基づく直近 3ヶ月の DDoS 攻撃回数を図 2 に示します8。また攻撃対象となった IP アドレスの国別分布を図 3 に示します。

図2 InfectedSlurs による DDoS 攻撃回数の日別推移

図3 DDoS 攻撃対象アドレスの国別分布

平均して 1日約 240回の DDoS 攻撃が毎日継続して多数の国のアドレスに行われています。このような状況から、このボットネットが何らかの DDoS 攻撃代行サービスのインフラとして利用されている可能性も考えられます。

まとめ

本アクターの攻撃活動は期間が非常に長く、国内で主に利用されている機器も感染対象としている点や、複数のゼロデイ脆弱性を悪用して感染を行うなどの特徴があります。また InfectedSlurs のボットネットは感染規模も比較的大きいうえに、DDoS 攻撃の活動も非常に活発です。DDoS 攻撃への対処だけでなく、感染対象機器の特定や脆弱性対応なども含めて、今後も継続して対処が必要と言えるでしょう。IIJ では引き続き国内の関連する事業者等と観測情報を共有し、対処にあたっていきます。

脚注

- InfectedSlurs Botnet Spreads Mirai via Zero-Days | Akamai ↩︎

- Actively Exploited Vulnerability in FXC Routers: Fixed, Patches Available | Akamai ↩︎

- Actively Exploited Vulnerability in QNAP VioStor NVR: Fixed, Patches Available | Akamai ↩︎

- 国土交通省が管理する簡易型河川監視カメラへの不正アクセスについてまとめてみた – piyolog ↩︎

- JVNVU#92152057: FXC製無線LANルータ「AE1021PE」および「AE1021」におけるOSコマンドインジェクションの脆弱性 ↩︎

- これらの検体のスキャンモジュールは Mirai 由来のものではないため、オリジナル Mirai のスキャンの特徴 (TCP のシーケンス番号が宛先 IP アドレスと一致する) を有していません。 ↩︎

- 同一機器による IP アドレスの変更を考慮していないため、スキャンの送信元アドレス数は実際の感染規模よりも多くなる可能性があります。 ↩︎

- 1回の攻撃指令において複数の IP アドレスを指定することがあるため、IP アドレス数は攻撃回数よりも多くなります。 ↩︎