2019年の IoT ボット観測状況

本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおいて、2019年に観測した IoT ボットの状況についてご紹介します。

主要なボットの活動状況

IIJ のハニーポットで観測される IoT ボットの活動として、Mirai, Hajime, qBot の 3種類が支配的である状況は昨年から変わっていません。Mirai と qBot はそれぞれ2016年と2015年にソースコードが公開されており、それ以降は元のコードを改変した多様な亜種が次々と出現する状況が継続しています。これらのボットの種類別に2019年の活動状況を以下に示します。なお2018年の観測状況についてはこちらの記事を参照してください。

(1) Mirai

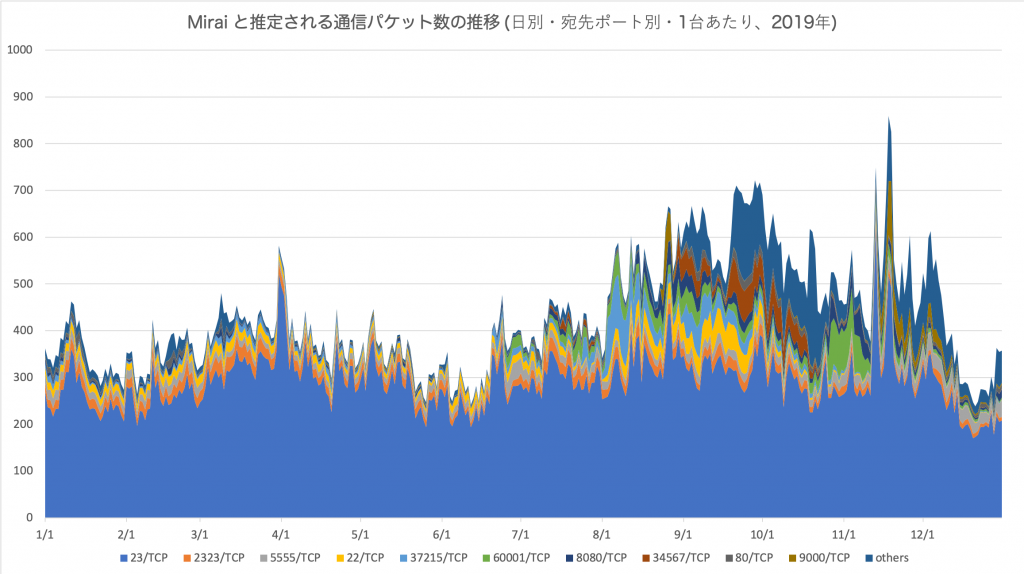

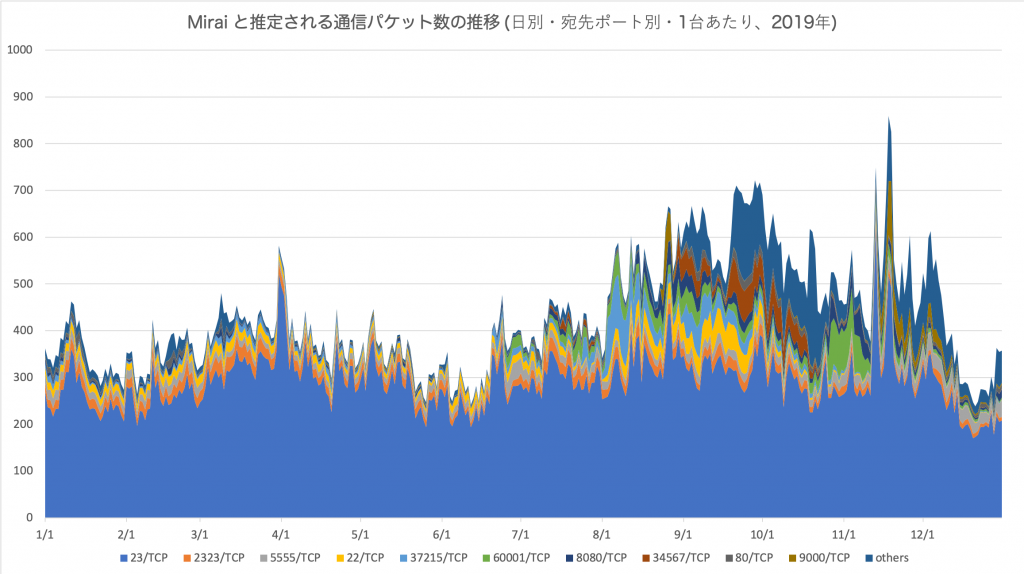

上のグラフは IIJ のハニーポットに到着したパケットのうち、Mirai の特徴に合致するものを示しています[1]Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP … Continue reading。期間は2019年1月から12月までの観測データを集計したものです。Mirai の通信の特徴に合致するすべてのボットが含まれていることに注意してください。

グラフからわかるように、7月以降の宛先ポートに変化が見られ、またスキャン通信も増加しています。このうち、37215/tcp, 60001/tcp, 34567/tcp, 9000/tcp はいずれも2018年には宛先ポートのトップ10に入っていなかったポートです。

37215/tcp は Huawei HG532 の脆弱性 (CVE-2017-17215) を悪用するもので、7月後半から9月にかけて複数の Mirai 亜種の活動が活発になった影響によるものです。37215/tcp に対するスキャンの送信元アドレスは中国に大きく偏っていました。

宛先ポート 60001/tcp, 34567/tcp, 9000/tcp の増加は fbot / estella / moobot ファミリーの大規模感染によるものです。60001/tcp ポートは Jaws Web Server の脆弱性 (EDB-ID: 41471[2]EDB-ID は Exploit Database で利用されている識別番号。CVE 番号の採番されていない脆弱性のため、ここでは EDB-ID で示す。)、34567/tcp ポートは dvrip の脆弱性[3]34567/tcp に対する dvrip の脆弱性を悪用する攻撃は 2019年 2月に fbot の感染活動で最初に確認された。詳細は以下のブログ記事を参照。The new developments … Continue readingを悪用するものであり、9000/tcp は telnet によるバックドアを探索する通信と考えられます。これらのボットは2019年2月以降断続的に活発な活動が観測されています。fbot は2018年9月に 360Netlab によって最初に報告されたボットで、Satori との関連性が指摘されています[4]詳細は 360Netlab のブログ記事を参照。なお IIJ のハニーポットでは初期の fbot の活動を 2018年 5月から観測しており、Satori … Continue reading。Satori は2017年11月に国内で Mirai 亜種感染急増の原因となったボットのひとつです[5]国内における Mirai 亜種の感染急増 (2017年11月の観測状況) https://sect.iij.ad.jp/d/2017/12/074702.html。

fbot / estella / moobot ファミリーに共通する特徴を以下に示します[6]このボットファミリーには Mirai 亜種だけでなく、qBot 亜種も多数存在しており、同時期に複数のタイプを使い分けていると考えられる。。

- オリジナル Mirai とは異なる独自の暗号化手法

- オリジナル Mirai とは異なる独自の C2 通信プロトコル (バージョンによって異なる)

- 9527/tcp (telnet), 34567/tcp (dvrip) など、他の Mirai 亜種が利用しない独自の感染経路

- C2 サーバ、ダウンロードサイトなど共通のインフラを利用

他の Mirai 亜種とは異なる感染経路を利用するため、競合があまりないことから、感染規模が数万台を超える場合があります。そのため DDoS 攻撃に利用されると高い攻撃力を持つと考えられます。2019年9月には moobot を利用した DDoS 攻撃により、Wikipedia, Twitch, Blizzard のサービスで被害が発生しました。この攻撃活動の詳細についてはこちらの記事をご参照ください。

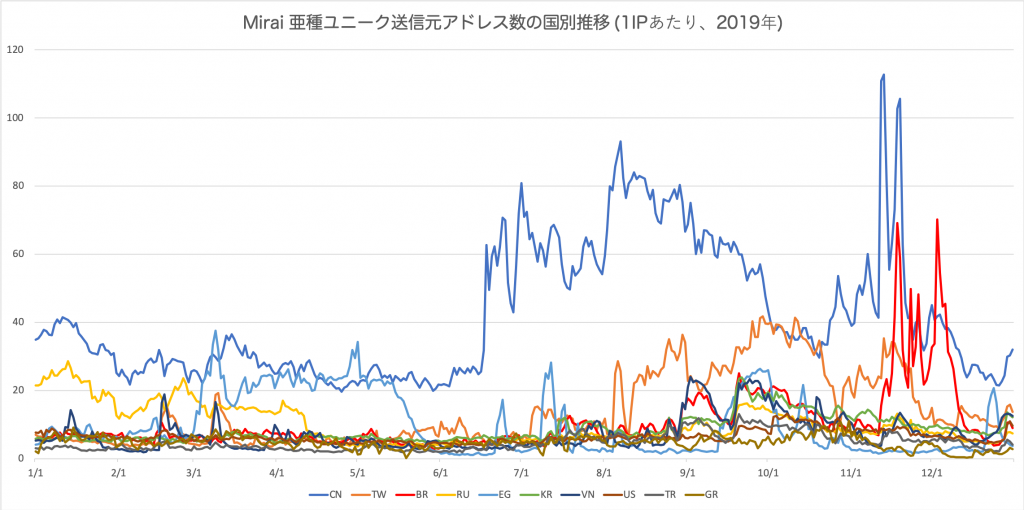

上のグラフは Mirai 亜種によるスキャン通信の、ユニークな送信元アドレス数の全体の推移および国別トップ10の推移を示したものです。ハニーポットによってスキャン通信が観測されるものは全体の一部ではありますが、感染規模を推定する指標にはなります。

全体としては2019年前半までは減少を続けていたのが7月以降増加に転じ、11月頃にピークを迎えて再び減少傾向となっています。国別では年間を通じて中国が感染数の最も多い国となっています。また、台湾、ブラジル、エジプトなど、特定の亜種の活動が活発になると一時的に感染数が増加している国が見られます。これは2018年から継続して見られる特徴です。

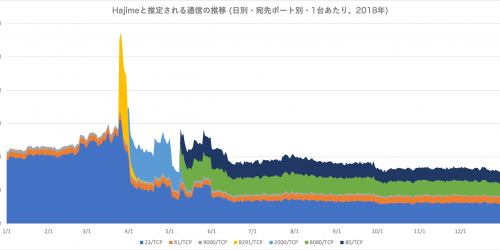

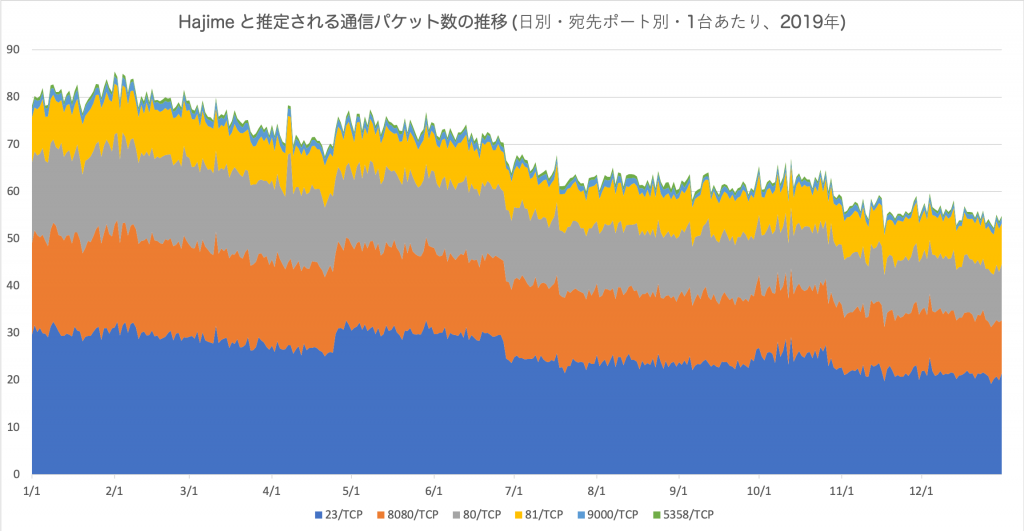

(2) Hajime

上のグラフは IIJ のハニーポットに到着したパケットのうち、Hajime の特徴に合致するものを示しています。期間は2019年1月から12月までの観測データを集計したものです。Hajime はコードのリークや公開は確認されていないため、亜種というものは存在しません。年間を通じて安定した活動状況が観測されていますが、緩やかな減少傾向にあることがわかります。

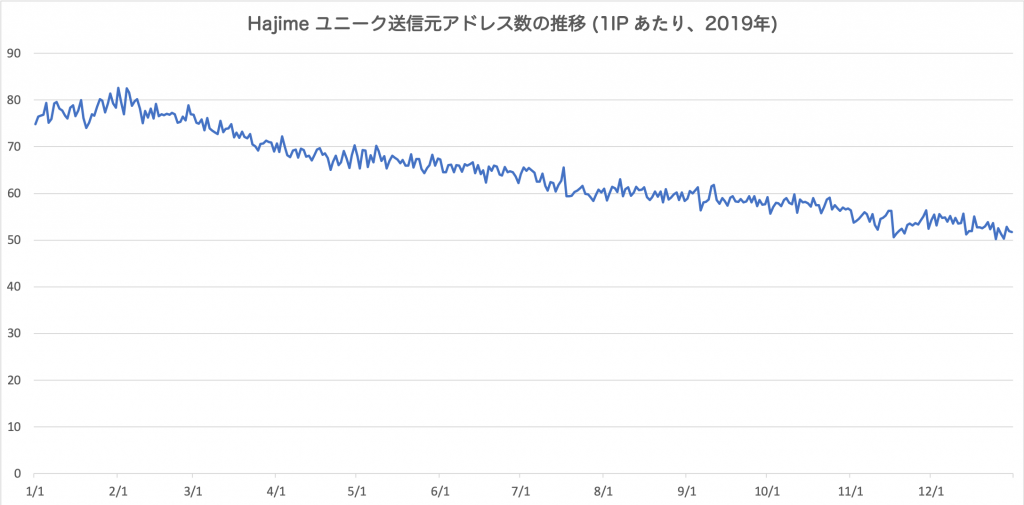

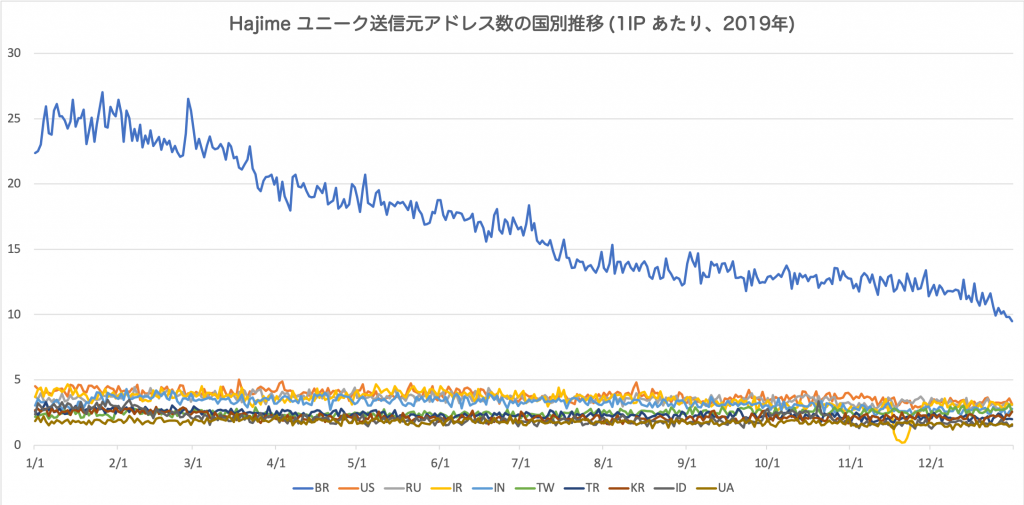

下のグラフは Hajime によるスキャン通信のユニークな送信元アドレス数の全体の推移および国別トップ10の推移を示したものです。国別でみると Hajime はブラジル1国に集中して感染している状況が続いており、2019年12月時点の IIJ の観測では Hajime の感染数の約4分の1はブラジルです。ただしブラジルの感染数はこの1年間で半数以下に減少しており、全体の感染数減少の主な要因となっています。

なお2019年12月時点において Hajime が主に攻撃対象としているポートと脆弱性、および活動している検体は2018年5月以降変わっていません。これらの詳細については2018年の記事を参照してください。

(3) qBot

qBot には Bashlite / Gafgyt / Lizkebab / LizardStresser / Torlus など様々な別名があり、2015年にソースコードがリークされて以来、多数の亜種が存在します。Mirai や Hajime などと異なり、qBot はその通信の特徴だけでは判別できず、またスキャン機能をもたない検体も多いことから、全体の感染規模ははっきりしません。ですが IIJ のハニーポットで捕捉している IoT ボットの中では Mirai, Hajime と並んで最も多いボットのひとつです。Corona, Cayosin, Demon, Love などの qBot の亜種が年間を通じて活発に活動しています。

国内の動向

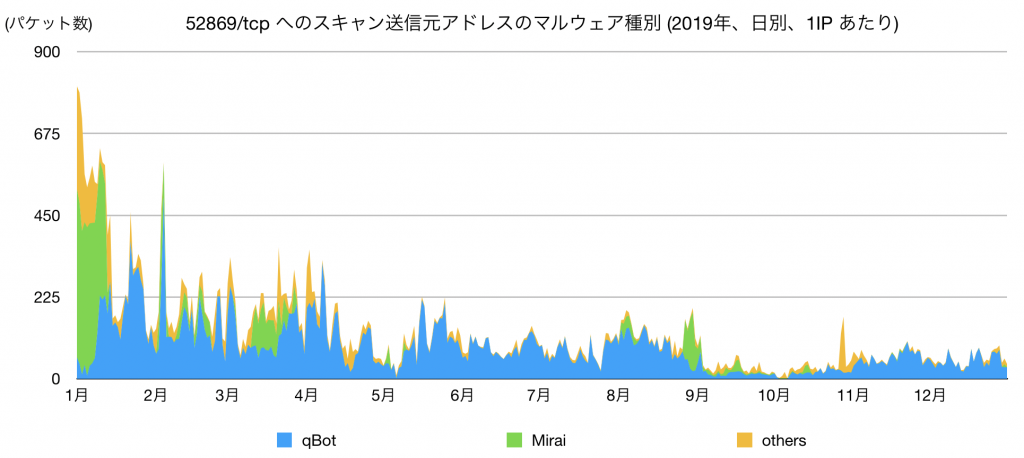

国内では2017年末に大規模な Mirai 亜種の感染事案が発生したものの、2018年以降は減少を続け、2019年は年間を通じて Mirai 亜種の国内感染数は非常に低い水準で推移しました。2017年末の大規模感染では、52869/tcp ポートに対して Realtek SDK の脆弱性 (CVE-2014-8361) が悪用されたことがわかっています。販売元のベンダー[7]ロジテック製300Mbps無線LANブロードバンドルータおよびセットモデル(全11モデル)に関する重要なお知らせとお願い … Continue readingや JPCERT/CC[8]Mirai 亜種の感染活動に関する注意喚起 https://www.jpcert.or.jp/at/2017/at170049.html からの注意喚起などもあり、当該脆弱性を持つ機器数は減少していると考えられますが、それでもまだ相当数が国内に存在していると推定されます。そのため、この脆弱性を悪用する感染活動には注意が必要です。

下のグラフは 52869/tcp へのスキャン送信元アドレス数の推移をマルウェアの種類別に示したものです。つまり、この脆弱性を悪用して、どの種類のマルウェア感染が試みられたかを表しています。1月など一部で Mirai 亜種の感染試行が多く見られますが、全体的には qBot 亜種の感染試行が大半を占めていることがわかります。これらの qBot 亜種はスキャン機能をもたないものがほとんどで、ハニーポットによる観測では感染規模の推定が困難です。国内では Mirai 亜種の感染数は減少したものの、かわって qBot 亜種の感染が拡大している可能性もあり、引き続き警戒が必要と考えます。

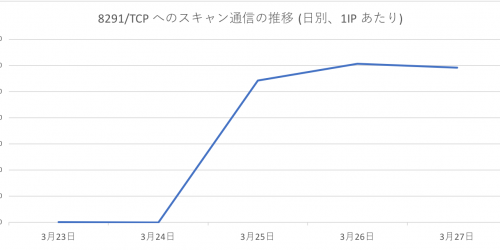

国内における脆弱な IoT 機器を調査する活動

2019年には、総務省および国立研究開発法人情報通信研究機構 (NICT) が国内 ISP と連携して、IoT 機器の調査と注意喚起を行う取り組み「NOTICE」が話題となりました[9]IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施 https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00011.html。この他にも同様に脆弱性のある IoT 機器を調査する目的で複数の広域スキャン活動が国内において実施されています。IIJ のハニーポットでは以下の3つのスキャン活動について観測しています。

(1) 総務省および国立研究開発法人情報通信研究機構 (NICT) による取り組み 「NOTICE」

2018年11月より予備的な事前調査を開始、2019年2月より本調査を開始しており、実施状況は四半期毎に公開されています[10]脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況(2019年度第3四半期) … Continue reading。観測された通信を見ると、ポートスキャンには Masscan、バナー取得には ZGrab をそれぞれ利用しているようです。

(2) 一般社団法人 ICT-ISAC による取り組み[11]脆弱なIoT機器の調査について https://www.ict-isac.jp/news/news20181022.html

ICT-ISAC が総務省と連携して2018年9月より実施しているもので、1週間に1回程度のペースで約250のポートを継続してスキャンしています。ポートスキャンには Nmap を利用しているようです。

(3) NTTアドバンステクノロジによる取り組み[12]広域ネットワークスキャンによる調査について https://www.ntt-at.co.jp/news/2018/detail/info181107.html

平成30年度における総務省の研究開発の提案公募に採択されたもので、2019年7月までスキャン活動が観測されていました。対象ポートはかなり広範囲で1万以上のポートに対してスキャンしていました。ポートスキャンには Masscan を利用していたようです。

最近の話題から

最後に IoT 機器に関する最近の話題をひとつご紹介します。2020年1月19日に「50万 IP 以上の機器における Telnet のユーザ名とパスワードのリストがハッカーによって公開された」という内容の記事が ZDNet から公開されました[13]Hacker leaks passwords for more than 500,000 servers, routers, and IoT devices | ZDNet https://www.zdnet.com/article/hacker-leaks-passwords-for-more-than-500000-servers-routers-and-iot-devices/。国内ではあまり報道されていませんが、海外ではセキュリティ系のメディアを中心にこの記事が広く参照されています。

IIJ でもこのリストを入手し独自に調査しました。リストは16個のテキストファイルから構成されており、51万件余りの IP アドレスと ID/PW のリストが含まれています。しかしデータを精査してみるとかなり重複があり、ユニークな IP アドレスは10万件弱でした。このリストには Mirai リストと名前がつけられていましたが、この10万件の IP アドレスを2019年に IIJ のハニーポットで観測した100万件以上の Mirai 亜種の送信元アドレスと比較したところ、一致したのは約2千件(2%)でした。また ID/PW については admin:admin や root:root など、よく知られたデフォルトのものが多数を占めており、上位10個の組み合わせが全体の半数を占めていました。これらの結果に加えて、IP アドレスが動的アドレスですでに変更されていたり、Telnet のポートが閉じていたりする可能性も考えられます。したがって、IoT ボットの感染活動にこのリストをそのまま利用することを想定した場合、その有用性は著しく低いと考えられます。Mirai のコードを流用したほうがおそらくもっと効率的でしょう。こういった記事の内容から影響を評価することは難しいため、不必要に踊らされることなく、脆弱性のある機器を減らすための取り組みを粛々と続けていくことが大事です。

脚注

| ↑1 | Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴がある。他のボットも Mirai のコードを一部流用している場合に同じスキャン通信のパターンを示すことがある。 |

|---|---|

| ↑2 | EDB-ID は Exploit Database で利用されている識別番号。CVE 番号の採番されていない脆弱性のため、ここでは EDB-ID で示す。 |

| ↑3 | 34567/tcp に対する dvrip の脆弱性を悪用する攻撃は 2019年 2月に fbot の感染活動で最初に確認された。詳細は以下のブログ記事を参照。The new developments Of the FBot https://blog.netlab.360.com/the-new-developments-of-the-fbot-en/ |

| ↑4 | 詳細は 360Netlab のブログ記事を参照。なお IIJ のハニーポットでは初期の fbot の活動を 2018年 5月から観測しており、Satori から派生したものと考えられる。Fbot, A Satori Related Botnet Using Block-chain DNS System https://blog.netlab.360.com/threat-alert-a-new-worm-fbot-cleaning-adbminer-is-using-a-blockchain-based-dns-en/ |

| ↑5 | 国内における Mirai 亜種の感染急増 (2017年11月の観測状況) https://sect.iij.ad.jp/d/2017/12/074702.html |

| ↑6 | このボットファミリーには Mirai 亜種だけでなく、qBot 亜種も多数存在しており、同時期に複数のタイプを使い分けていると考えられる。 |

| ↑7 | ロジテック製300Mbps無線LANブロードバンドルータおよびセットモデル(全11モデル)に関する重要なお知らせとお願い https://www.logitec.co.jp/info/2017/1219.html |

| ↑8 | Mirai 亜種の感染活動に関する注意喚起 https://www.jpcert.or.jp/at/2017/at170049.html |

| ↑9 | IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施 https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00011.html |

| ↑10 | 脆弱なIoT機器及びマルウェアに感染しているIoT機器の利用者への注意喚起の実施状況(2019年度第3四半期) https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00058.html |

| ↑11 | 脆弱なIoT機器の調査について https://www.ict-isac.jp/news/news20181022.html |

| ↑12 | 広域ネットワークスキャンによる調査について https://www.ntt-at.co.jp/news/2018/detail/info181107.html |

| ↑13 | Hacker leaks passwords for more than 500,000 servers, routers, and IoT devices | ZDNet https://www.zdnet.com/article/hacker-leaks-passwords-for-more-than-500000-servers-routers-and-iot-devices/ |