2018年の IoT ボット観測状況と最近の動向

本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおいて、2018年に観測した IoT ボットの状況についてご紹介します。またあわせて昨年末から今月にかけての最近の動向についても少し触れます。

全体サマリ

各ボットの観測状況について詳しく触れる前に、まず IoT ボット全体の動向や主要なトピックについてまとめておきます。

- Mirai, qBot, Hajime の 3大ファミリーが勢力を維持

- 多数のコードの販売、リークによる参入障壁の低下と亜種の多様化

- 攻撃者らによる SNS の利用と DDoS 攻撃のさらなるカジュアル化

- Mirai 作者、Satori 作者らへの有罪判決

- Telnet 以外の感染手段として多様なエクスプロイトの利用

- DDoS 攻撃以外の目的を持ったボットの存在

我々のハニーポットでの観測において、Mirai およびその亜種、qBot およびその亜種、そして Hajime は依然として他のボットを上回る存在感を示しています。

Mirai および qBot はそれぞれ2016年と2015年にソースコードが公開されており、現在ではコードを改変した多様な亜種が存在しています。オリジナルのコードの他、多数の改変されたコードの販売や第三者によるリーク、販売者によるサポートの提供なども見られます。脆弱性のある機器の見つけ方や IoT ボットネットの構築方法についてのチュートリアル動画なども多数存在し、参入障壁がますます低下するとともに、多様な亜種の登場につながる要因にもなっています。

また、最近の攻撃者は SNS を巧みに利用しています。例えば Instagram で自らのボットをアピールしてサービスの宣伝をし、YouTube でボットやサービスの紹介動画を公開し、Discord のチャンネルでユーザへのサポートを提供する。こうしたことを皆あたり前のように行っています。これらが DDoS 攻撃のさらなるカジュアル化につながっているのではないかと考えます。これらの攻撃者によって構築されたボットネットが DDoS 攻撃代行サービス[1]DDoS-for-Hire, booter, stresser … Continue readingのバックエンドとして使われている事例も複数確認しています。

一方 Hajime も安定してその勢力を維持しています。Hajime に亜種は存在しないため、単独のボットネットとしては現時点でおそらく最大規模の一つです。DoS 攻撃の機能を持たず、また Mirai や qBot と比較すると感染活動も捉えにくいため、公開されている観測情報はあまり多くありません。相変わらず謎の多いボットです。

なおオリジナルの Mirai の作者ら3人と、2017年末に国内でも多数の感染被害[2]詳しくは以下の記事を参照のこと。IIJ の観測では、それ以前と比較して国内の Mirai 亜種の感染数が 100倍以上に急増した。IIJ Security Diary: … Continue readingを発生させた Satori の作者には、2018年にそれぞれ裁判で有罪判決が出ています[3]Hackers’ Cooperation with FBI Leads to Substantial Assistance in Other Complex Cybercrime Investigations | USAO-AK | Department of Justice … Continue reading[4]Computer Hacker Who Launched Attacks On Rutgers University Ordered To Pay $8.6m Restitution; Sentenced To Six Months Home Incarceration | USAO-NJ | Department of Justice … Continue reading[5]United States v. Schuchman, 3:18-cr-00095 – CourtListener.com https://www.courtlistener.com/docket/7732344/united-states-v-schuchman/。また Mirai 亜種によるボットネット (研究者らによって Mirai #14 と呼ばれる) を構築し DDoS 攻撃を行ったとして2017年2月に逮捕された人物に対しても、今月に入ってイギリスで禁錮刑の判決が出ています[6]National Crime Agency – International hacker-for-hire jailed for cyber attacks on Liberian telecommunications provider … Continue reading。

技術的な観点からの大きな変化は、2018年の途中から感染手法が大幅に増えたことが挙げられます。IP カメラやホームルータなどの機器にはもともと脆弱性を持つものが多く存在していましたが、2017年までは主に Telnet や SSH による認証試行がボットの感染手法として使われていました。それが2018年になると各機器に固有の脆弱性を利用して感染を試みる活動が活発に見られるようになりました。特に Realtek, Huawei, D-Link, Linksys, DASAN, MikroTik, XionMai, GoAhead, Avtech, Netgear などの機器の脆弱性がよく狙われています。これらの先駆けとなったのは2017年末の Satori の感染活動だと考えられます。Satori はこのとき 52869/tcp に対して Realtek の脆弱性 (CVE-2014-8361)、37215/tcp に対して Huawei の脆弱性 (CVE-2017-17215) をそれぞれ利用して、ワームのように感染を拡大する手法を用いました。Satori の成功が他のボットに影響を与え、感染手法の多様化につながったのではないかと考えます。

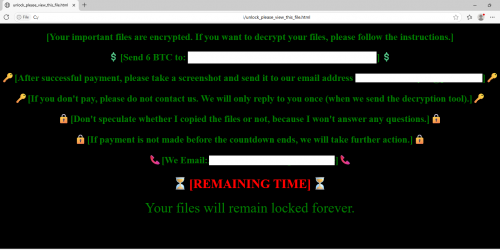

Mirai や qBot はいずれも DoS 攻撃の実施を主目的としたボットですが、その他の目的を持つものもあります。2018年に報告された主なものを以下に挙げます。詳しくは各ベンダーによるレポートをそれぞれ参照してください。

- Hide ‘N Seek [7]New Hide ‘N Seek IoT Botnet using custom-built Peer-to-Peer communication spotted in the wild – Bitdefender Labs … Continue reading

- UPnProxy [8]UPnProxy: Blackhat Proxies via NAT Injections | Akamai

https://www.akamai.com/us/en/multimedia/documents/white-paper/upnproxy-blackhat-proxies-via-nat-injections-white-paper.pdf - VPNFilter [9]Talos Blog || Cisco Talos Intelligence Group – Comprehensive Threat Intelligence: New VPNFilter malware targets at least 500K networking devices worldwide … Continue reading

このほか、不正なコインマイニングを狙う攻撃も多く見られました。たとえば2018年8月にはブラジルで多数の MikroTik 製ルータが攻撃され、これらのルータを経由してインターネットにアクセスする利用者のブラウザに Coinhive のスクリプトが不正に挿入される事件が発生しています[10]Mass MikroTik Router Infection – First we cryptojack Brazil, then we take the World? | SpiderLabs blog | Trustwave … Continue reading。また、攻撃に成功した IoT 機器上で直接マイニング用のプログラム実行を試みる例もハニーポットで観測しています。暗号資産(仮想通貨) の利用が拡大することで、今後もこうした攻撃は続くと予想されます。

Mirai

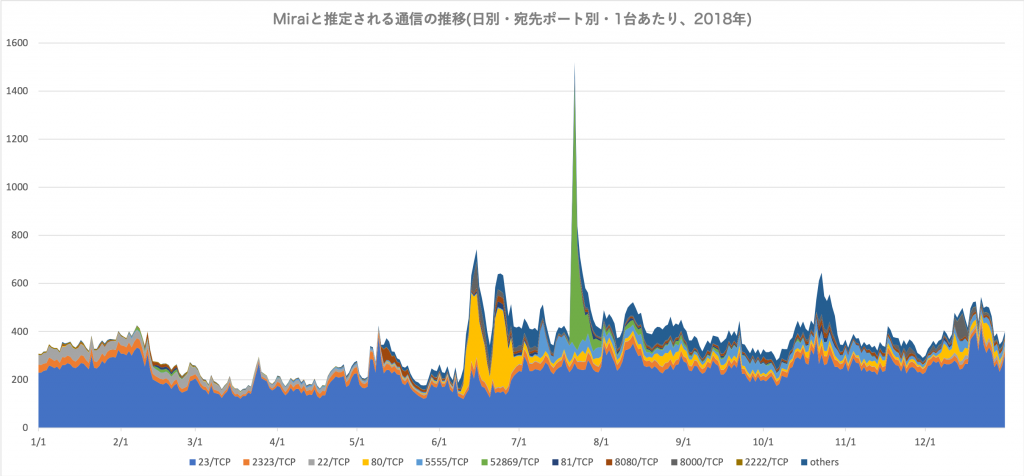

上のグラフは IIJ のハニーポットに到着したパケットのうち、Mirai の特徴に合致するものを示しています[11]Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP … Continue reading。期間は2018年1月から12月までの観測データを集計したものです。Mirai の通信の特徴に合致するすべてのボットが含まれていることに注意してください。

グラフからわかるように、6月から7月にかけて宛先ポートに大きな変化が見られます。6月は Satori による 80/tcp および 8000/tcp への XionMai 製の機器の脆弱性を狙った攻撃[12]Botnets never Die, Satori REFUSES to Fade Away https://blog.netlab.360.com/botnets-never-die-satori-refuses-to-fade-away-en/、7月は Mirai 亜種による 52869/tcp への Realtek 製の機器の脆弱性を狙った攻撃や 37215/tcp への Huawei 製の機器の脆弱性を狙った攻撃を観測しました[13]NewSky Security や 360 Netlab … Continue reading。全体としては依然として Telnet を狙う攻撃が多数を占めるものの、これらの他にも機器固有の脆弱性を狙う活動が 2018年後半は多く観測されました。

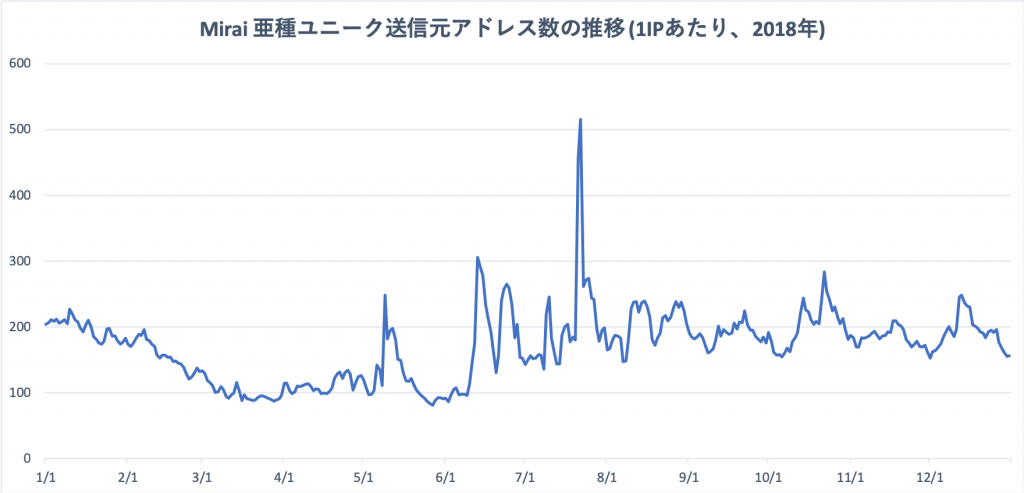

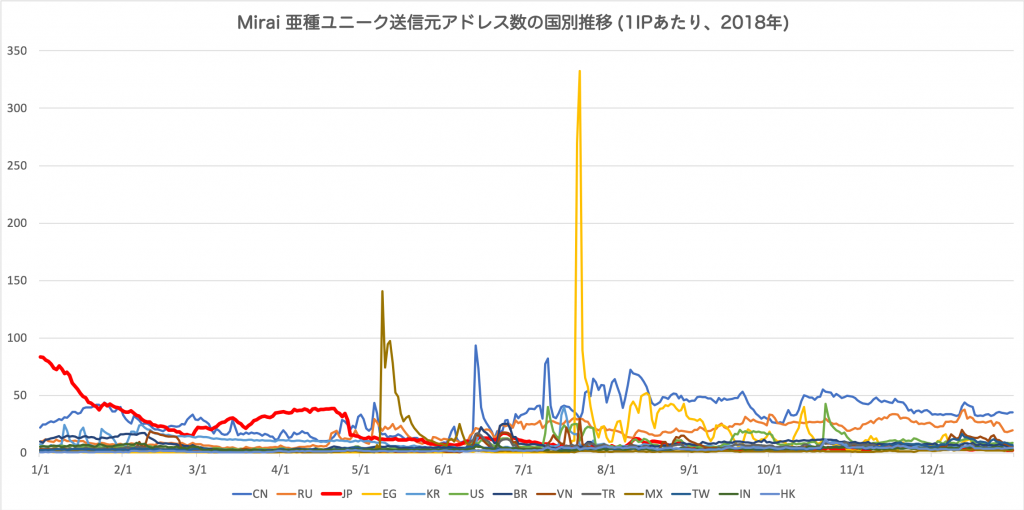

上のグラフは Mirai 亜種によるスキャン通信の、ユニークな送信元アドレス数全体の推移および国別トップ10の推移を示したものです。ハニーポットによってスキャン通信が観測されるものは全体の一部ではありますが、感染規模を推定する指標にはなります。

全体としては、2018年前半までは減少を続けていたのが、6月以降増加に転じ、8月以降は比較的安定しているのがわかります。先程のポート別グラフと比較すると、さまざまな機器の脆弱性が狙われるようになって感染数が増加したのではないかと考えられます。このことは国別のグラフからもわかります。5月のメキシコ、7月のエジプトなど、一時的に観測されるアドレス数が急上昇している国がありますが、これは特定の機器の脆弱性がその時期に集中して狙われたことによります。メキシコには DASAN Networks 製の GPON ルータ、エジプトには Huawei 製のルータが多数存在していたことが Shodan などの観測データからわかっており、これらの機器の脆弱性が狙われ、Mirai 亜種に感染していたと考えられます。

赤い太線で示したのが日本ですが、2018年前半は国別でトップを独走する時期がありました。後半に入って観測されるアドレス数は徐々に減少し、年初と比較すると1/10程度になっています。また一年を通じて安定して数が多いのは中国とロシアという状況でした。

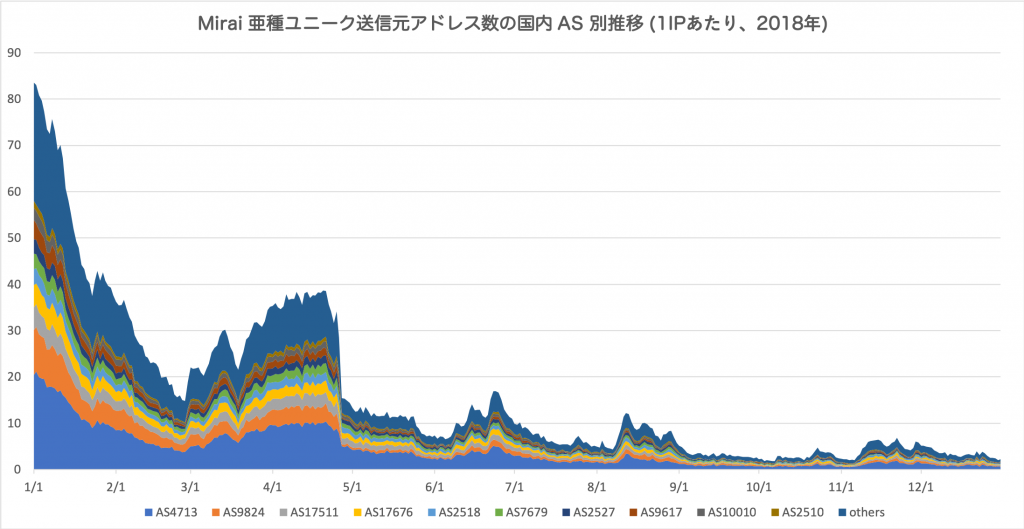

参考までに日本国内からの送信元アドレスについて、AS別に推移を示したグラフを以下に示します。

Hajime

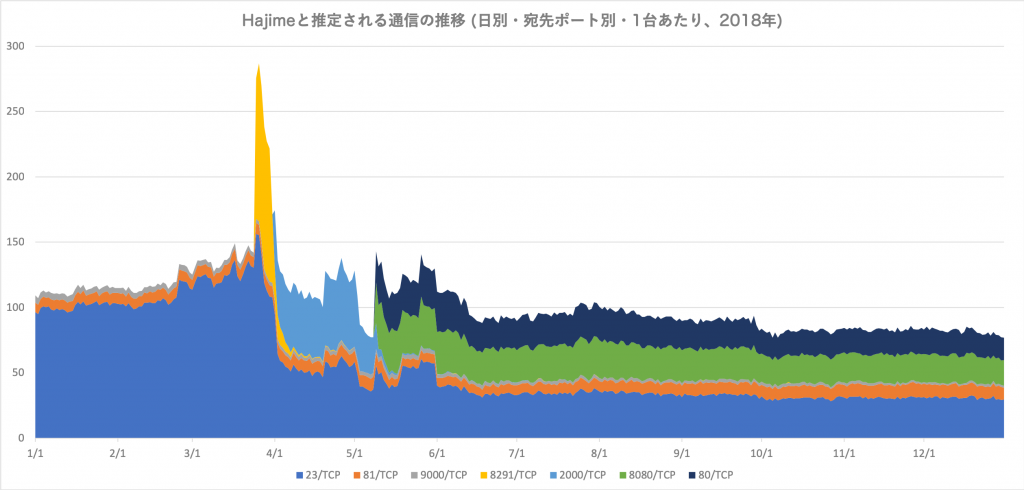

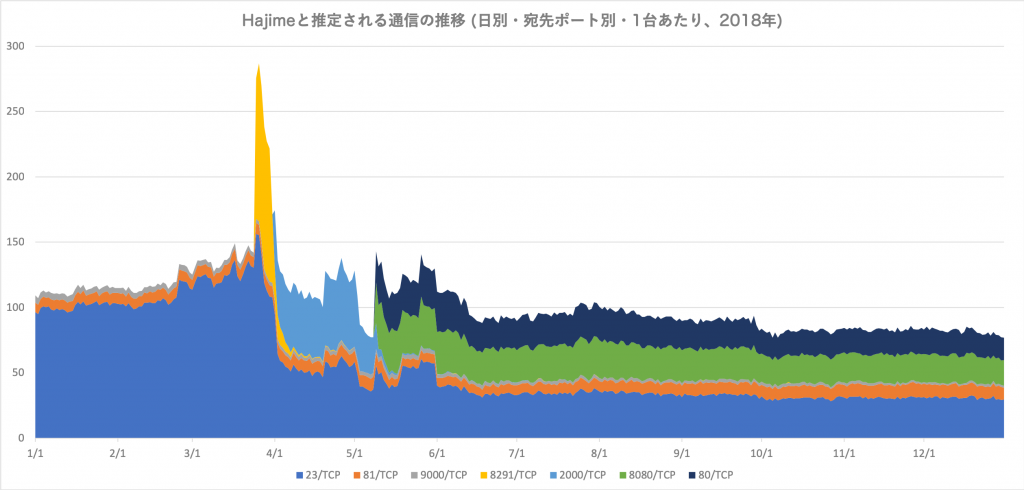

上のグラフは IIJ のハニーポットに到着したパケットのうち、Hajime の特徴に合致するものを示しています。期間は2018年1月から12月までの観測データを集計したものです。Hajime はコードのリークや公開は確認されていないため、亜種というものは存在しません。

3月後半から5月前半にかけて 8291/tcp および 2000/tcp へのアクセスが見られますが、これは MikroTik 製のルータの脆弱性を狙う攻撃活動です。詳細はこちらの記事を参照ください。5月からはじまった 80/tcp と 8080/tcp へのアクセスは DASAN Networks 製 GPON ルータの脆弱性を狙う攻撃活動です。Mirai 亜種による活動とほぼ同時期に Hajime もこの脆弱性を利用するようになり、またこれと入れ替わるように、MikroTik 製ルータを狙う活動は観測されなくなりました。5月以降は Hajime が利用する脆弱性や検体は変更されておらず、安定した活動状況が観測されています。

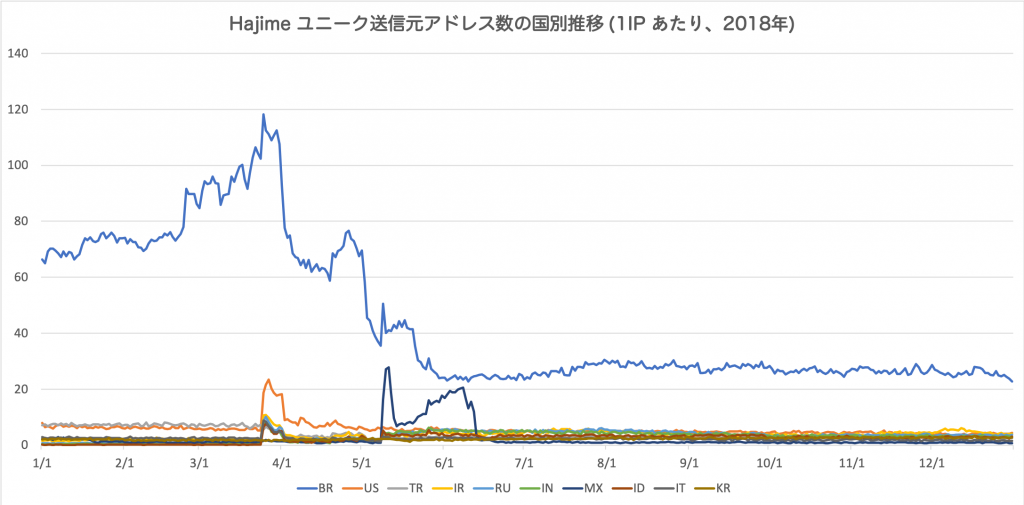

下のグラフは Hajime によるスキャン通信のユニークな送信元アドレス数の全体の推移および国別トップ10の推移を示したものです。さきほど述べたように新たな脆弱性を狙うようになった3月から5月にかけて大きく変動していますが、それ以降はほぼ変化はありません。国別でみると Hajime はブラジル 1国に集中して感染している状況が続いており、2018年12月時点の IIJ の観測では Hajime の感染のうち約4割はブラジルです。

現時点で Hajime が主に攻撃対象としているポートと脆弱性は以下のとおりです。これは2018年5月以降変わっていません。攻撃方法の詳細については以前のこちらの記事も参照ください。

| ポート | 脆弱性 |

|---|---|

| 23/tcp, 5358/tcp | Telnet による認証試行 (デフォルトパスワード) |

| 81/tcp | GoAhead Web Server の脆弱性 |

| 9000/tcp | KGuard 製 DVR 機器の脆弱性 (CVE-2015-4464) |

| 80/tcp, 8080/tcp | DASAN Networks 製 GPON ルータの脆弱性 (CVE-2018-10561, CVE-2018-10562) |

また現在活動中の Hajime 検体の SHA256 ハッシュ値は以下のとおりです。

a04ac6d98ad989312783d4fe3456c53730b212c79a426fb215708b6c6daa3de3fb8c89bef0ad6f4e08bb13fbff8ef3dc4450a8e13e7e4a2bd83bec11b9b110d4d5601202dff3017db238145ff21857415f663031aca9b3d534bec8991b12179a020f1fa6072108c79ed6f553f4f8b08e157bf17f9c260a76353300230fed09f0

qBot

qBot には Bashlite/Gafgyt/Lizkebab/LizardStresser/Torlus など様々な別名があり、2015年にソースコードがリークされて以来、多数の亜種が存在します。Mirai と比較するとコードがシンプルで扱いやすく、攻撃者にとって人気のボットの一つです。ハニーポットで捉えた攻撃活動を観測していると、qBot 亜種や Mirai 亜種など複数のボットを同時に利用している攻撃者グループがいるようです。また C2 との通信や DoS 攻撃など主要な機能を qBot から、スキャン通信の機能を Mirai からそれぞれ流用した Hakai[14]Unit 42 Finds New Mirai and Gafgyt IoT/Linux Botnet Campaigns – Unit42 https://unit42.paloaltonetworks.com/unit42-finds-new-mirai-gafgyt-iotlinux-botnet-campaigns/ などの亜種も存在します。Mirai や Hajime などと異なり、qBot はその通信の特徴だけでは判別できず、感染規模ははっきりしません。ですが IIJ のハニーポットで捕捉している IoT ボットの中では Mirai, Hajime と並んで最も多いボットの一つです。

最近の観測状況

最後に 2018年末から今月にかけての最近の観測状況、特に日本をターゲットにしていると考えられる攻撃活動の動向についてご紹介します。

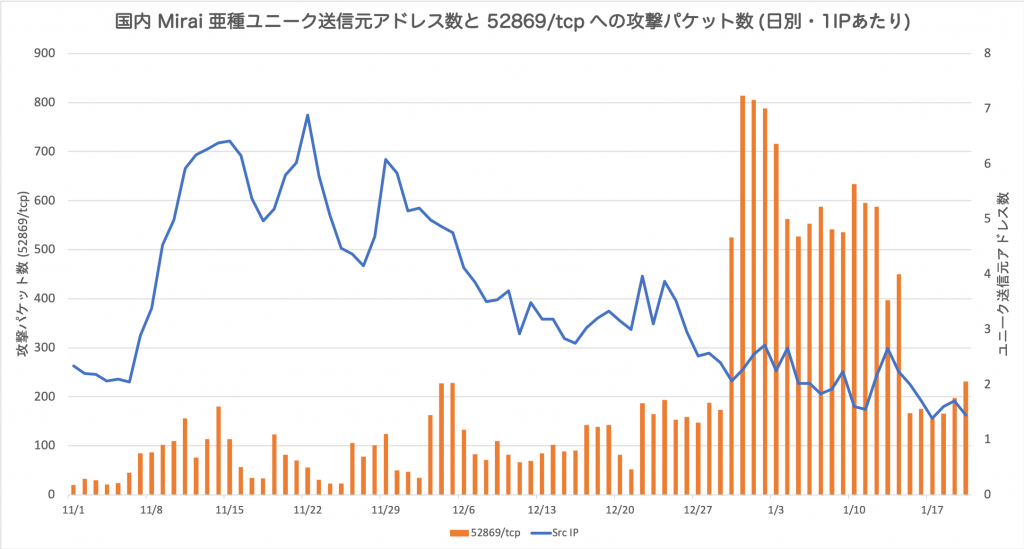

2018年11月から国内の機器に感染した Mirai 亜種によるスキャン通信の増加を観測し、ほぼ同じタイミングで 52869/tcp ポートへのスキャン通信の増加も確認しました。2017年末の国内における Mirai 亜種の大規模感染の際にも 52869/tcp に対して Realtek の脆弱性を狙う攻撃が行われており、その時と似たような状況と言えます。感染規模を比較するとそれほど大きなものではありませんが、引き続き警戒が必要と考えます。

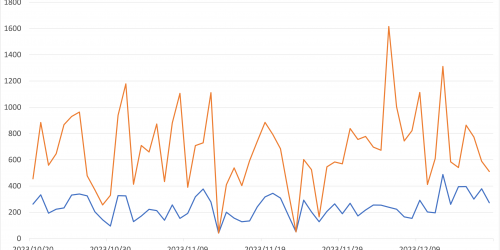

下のグラフは2018年11月からの国内 Mirai 亜種ユニーク送信元アドレス数と 52869/tcp への攻撃パケット数の推移を示したものです。12月末からはさらに 52869/tcp への攻撃が急増していますが、送信元アドレス数はむしろ減少しているように見えます。しかしこれは感染数が減少しているわけではありません。この時期に感染が試行された Mirai 亜種はスキャン対象のアドレスレンジを限定しており、Telnet によるスキャンも行いません。そのため国内での感染が増加していてもハニーポットの観測では捕捉できない場合があります。また同時期に Mirai 亜種ではなく qBot 亜種の感染試行もありましたが、これらもスキャン通信を広範囲に行わないタイプが多くを占めています。こうした亜種の増加のため、スキャン通信によって感染規模を把握することが困難になっています。なお 52869/tcp への攻撃は少数の送信元アドレスから大量に行われており、少数の攻撃者グループが集中して攻撃を行っている状況と考えています。

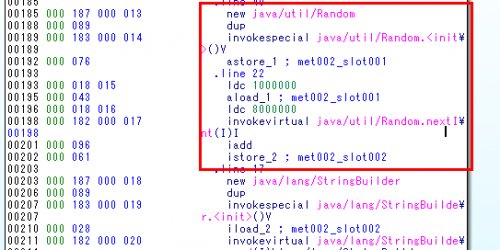

次にこれらの攻撃活動において用いられた具体的な検体例を紹介します。

最初は Mirai 亜種の検体例で1/22から Telnet による感染試行を観測しています。この検体は8種類の DoS 攻撃手法 (tcp, ack, xmas, std, udpplain, generic, udpvse, http) に対応しています。またこの検体の Xor キーは 0xd3adf00d (0x83) で Telnet スキャン時のトークン文字列は "TSUNAMI" ですが、Telnet によるスキャンは行いません[15]オリジナルの Mirai のコードでは Xor キーとして 0xdeadbeef (0x22)、Telnet スキャン時のトークン文字列として “MIRAI” … Continue reading。自ら感染を拡大するために6種類のエクスプロイトを利用しますが、それぞれに対象とするポートとアドレスレンジを限定しています。このようにスキャン対象を限定する検体例は珍しくありませんが[16] … Continue reading、これはあらかじめ脆弱性を持つ機器が多く存在すると思われるアドレスに限定することで効率良く感染するため、広範囲にスキャンを行うことで容易に観測されるのを防ぐため、などの理由が考えられます。以下にエクスプロイトの種類と対象を示します。

| ポート | アドレス | エクスプロイト | EDB-ID [17]EDB-ID は Exploit Database で利用されている識別番号。CVE 番号の採番されていない脆弱性もあるため、ここでは EDB-ID で示す。 |

|---|---|---|---|

| 80/tcp | 88.0.0.0/8, 95.0.0.0/8, 112.0.0.0/8 | thinkphp | 45978 |

| 443/tcp | 2.0.0.0/8, 5.0.0.0/8, 37.0.0.0/8, 42.0.0.0/8, 79.0.0.0/8, 94.0.0.0/8, 109.0.0.0/8, 118.0.0.0/8, 178.0.0.0/8, 210.0.0.0/8, 212.0.0.0/8 | gpon | 44576 |

| 8080/tcp | 31.0.0.0/8, 62.0.0.0/8, 85.0.0.0/8, 94.0.0.0/8, 95.0.0.0/8 | zyxel | 43884 |

| 37215/tcp | 41.0.0.0/8, 157.0.0.0/8, 197.0.0.0/8 | huawei | 43414 |

| 52869/tcp | 41.0.0.0/8, 156.0.0.0/8, 197.0.0.0/8 | realtek | 37169 |

| 55555/tcp | 98.0.0.0/8, 172.0.0.0/8, 184.0.0.0/8 | linksys | 31683 |

IoC

d880ede0a5d526a84504053b41d932743546d40a61ffaedbd6194c7305b57449Tsunami.armda67131db97b21359202183a2289bcd542abb5be378f39b66313e2707e6cea76Tsunami.arm562492ca560ec78bde54799c7d6aaf8720cf088bd435beec5fa4fcdd26dd91810Tsunami.arm66646033bc9a9001544ccc79f1d70b033bbbc365ad1c00e7988986e2948d0f7c2Tsunami.arm717b350a3d188e0c88aa33b784444cc4d0d74d6fb441db076b22f7230ce646eb3Tsunami.m68k77737776c896eeed8f03a6a88ac4661d3e81af0cc5eeda6195d33b36b6b3ba01Tsunami.mips9713230c23e758be630e5357c5df35403140a7161ee486b7970de2c019cfc511Tsunami.mpsl16ba9b45e70ffe45ae11e405a802ba5f403531ecaef3b4ccaac4eedc2c58fccbTsunami.ppcae6b559d90e8b3b661529f61d5036babfeb64c6306617ce59eeab27bef7ac5c5Tsunami.sh4d05822052123b4b655b9a8c6cb47b8fe514df0144f8d0189f0047b7bcdcb539dTsunami.spc9b0f605ff97d7ba23284e6f07196dd677048583a0936a056737433e8ed07a3d2Tsunami.x86- 207[.]154[.]193[.]227

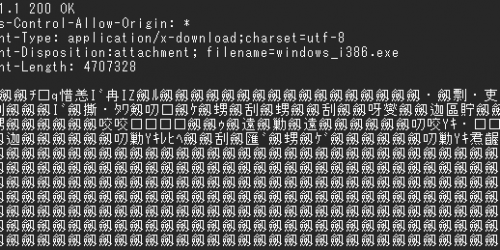

次に示すのは qBot 亜種[18]この検体は実際には Reaper という qBot 亜種と Hakai の両方の特徴を備えている。の検体例で、こちらは1/13から Realtek の脆弱性を利用した感染試行を観測しています。この検体は4種類の DoS 攻撃手法 (HTTP, UDP, TCP, STD) に対応しています。また自ら感染を拡大するために 37215/tcp に対して Huawei 製の機器の脆弱性を狙う攻撃を行います[19]他に4つのエクスプロイトが含まれているが、この検体では使われていない。また Telnet によるスキャンも行わない。。対象アドレスは以下のとおりで、理由はわかりませんが、さきほどの Mirai 亜種とは微妙に異なっています。

| ポート | アドレス | エクスプロイト | EDB-ID |

|---|---|---|---|

| 37215/tcp | 41.0.0.0/8, 156.0.0.0/8, 197.0.0.0/8 | huawei | 43414 |

IoC

402f7be58a8165c39e95b93334a706ec13fe076a2706d2c32d6360180bba0a74armv4lf693442a7e30876b46fd636d9df25495261be5c1a4f7b13e0fe5afc1b908e774armv5lee750c4e35b016dcf461aab8fa4f1423e451adab6a32688e68056144b37fae54armv6l7baea054f6fadcf1a22a909a0880fa30e718ae67addbe09b47ad25ce1ec32273m68kc168fd1b1f0aa5858e885d2041648c18feb9e74a90a23e59af197fb02d2575e6mipsab62cc5f06079603fb5bc55773933c374928df96f5806a1dc108c08051fcb990mipsel76af2c3ff471916bc247e4c254c9b2affa51edb7e1a18825f36817e8c5921812powerpca51e18e3d4add30afcc0949a3e8a76bfb6671693c17495a3890e7108f8a587ccsh4fa35877d7fb15987818922b02c5a9a7c37c91b53597cfef6d9c2a509f4365d98sparc7bd284f4da09d3a95472a66e0867d778eeb59ed54738f6fb6e417e93c0b65685x86- 185[.]244[.]25[.]168

上記で紹介した2つの検体例ですが、実はどちらにも Tsunami という名称が用いられており[20]Tsunami/Kaiten という名称の IRC ベースの通信を行うボットが以前より存在するが、ここで紹介した検体とは関係ない。、攻撃インフラも一部重複していることから、同じ攻撃者グループの可能性が高いと思われます。またこれらの他にも複数の Mirai 亜種、qBot 亜種の利用を確認しています。このグループは現在のところ日本国内の脆弱な IoT 機器を主要なターゲットにしていると考えられるため、引き続き注意が必要です。

脚注

| ↑1 | DDoS-for-Hire, booter, stresser などとも呼ばれる。料金プランにしたがって攻撃規模や回数などが決められており、ユーザが指定した任意のアドレスに対して DDoS 攻撃を実行してくれるサービスのこと。踏み台となるサーバを利用して UDP アンプ攻撃を実施するタイプや、独自に構築したボットネットを利用するタイプなどが存在する。2018年12月に米国司法省が DDoS-for-Hire サービスを提供していた 15のサイトを摘発しているが、これらはアンプ攻撃を行うタイプだった。 Criminal Charges Filed in Los Angeles and Alaska in Conjunction with Seizures Of 15 Websites Offering DDoS-For-Hire Services | OPA | Department of Justice https://www.justice.gov/opa/pr/criminal-charges-filed-los-angeles-and-alaska-conjunction-seizures-15-websites-offering-ddos |

|---|---|

| ↑2 | 詳しくは以下の記事を参照のこと。IIJ の観測では、それ以前と比較して国内の Mirai 亜種の感染数が 100倍以上に急増した。 IIJ Security Diary: 国内における Mirai 亜種の感染急増 (2017年11月の観測状況) https://sect.iij.ad.jp/d/2017/12/074702.html |

| ↑3 | Hackers’ Cooperation with FBI Leads to Substantial Assistance in Other Complex Cybercrime Investigations | USAO-AK | Department of Justice https://www.justice.gov/usao-ak/pr/hackers-cooperation-fbi-leads-substantial-assistance-other-complex-cybercrime |

| ↑4 | Computer Hacker Who Launched Attacks On Rutgers University Ordered To Pay $8.6m Restitution; Sentenced To Six Months Home Incarceration | USAO-NJ | Department of Justice https://www.justice.gov/usao-nj/pr/computer-hacker-who-launched-attacks-rutgers-university-ordered-pay-86m-restitution |

| ↑5 | United States v. Schuchman, 3:18-cr-00095 – CourtListener.com https://www.courtlistener.com/docket/7732344/united-states-v-schuchman/ |

| ↑6 | National Crime Agency – International hacker-for-hire jailed for cyber attacks on Liberian telecommunications provider http://www.nationalcrimeagency.gov.uk/index.php/news-media/nca-news/1542-international-hacker-for-hire-jailed-for-cyber-attacks-on-liberian-telecommunications-provider |

| ↑7 | New Hide ‘N Seek IoT Botnet using custom-built Peer-to-Peer communication spotted in the wild – Bitdefender Labs https://labs.bitdefender.com/2018/01/new-hide-n-seek-iot-botnet-using-custom-built-peer-to-peer-communication-spotted-in-the-wild/ |

| ↑8 | UPnProxy: Blackhat Proxies via NAT Injections | Akamai https://www.akamai.com/us/en/multimedia/documents/white-paper/upnproxy-blackhat-proxies-via-nat-injections-white-paper.pdf |

| ↑9 | Talos Blog || Cisco Talos Intelligence Group – Comprehensive Threat Intelligence: New VPNFilter malware targets at least 500K networking devices worldwide https://blog.talosintelligence.com/2018/05/VPNFilter.html |

| ↑10 | Mass MikroTik Router Infection – First we cryptojack Brazil, then we take the World? | SpiderLabs blog | Trustwave https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/mass-mikrotik-router-infection-first-we-cryptojack-brazil-then-we-take-the-world/ |

| ↑11 | Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴がある。他のボットも Mirai のコードを一部流用している場合に同じスキャン通信のパターンを示すことがある。 |

| ↑12 | Botnets never Die, Satori REFUSES to Fade Away https://blog.netlab.360.com/botnets-never-die-satori-refuses-to-fade-away-en/ |

| ↑13 | NewSky Security や 360 Netlab の研究者らがこの亜種の活動について報告している。 https://twitter.com/ankit_anubhav/status/1019647993547550720 https://twitter.com/360Netlab/status/1019759516789821441 |

| ↑14 | Unit 42 Finds New Mirai and Gafgyt IoT/Linux Botnet Campaigns – Unit42 https://unit42.paloaltonetworks.com/unit42-finds-new-mirai-gafgyt-iotlinux-botnet-campaigns/ |

| ↑15 | オリジナルの Mirai のコードでは Xor キーとして 0xdeadbeef (0x22)、Telnet スキャン時のトークン文字列として “MIRAI” が使われた。コードを改変した亜種ではさまざまなキーとトークン文字列が使われており、Mirai 亜種の種類を識別する一つの指標となる。オリジナルの Mirai については、IIR Vol.33 のフォーカスリサーチ「1.4.1 Mirai Botnet の検知と対策」も参照のこと。https://www.iij.ad.jp/dev/report/iir/033/01_04.html |

| ↑16 | さまざまなエクスプロイトを利用するスキャン用のコードが多数出回っているため、攻撃者はこれらのコードを改変し組み合わせて利用していると考えられる。 |

| ↑17 | EDB-ID は Exploit Database で利用されている識別番号。CVE 番号の採番されていない脆弱性もあるため、ここでは EDB-ID で示す。 |

| ↑18 | この検体は実際には Reaper という qBot 亜種と Hakai の両方の特徴を備えている。 |

| ↑19 | 他に4つのエクスプロイトが含まれているが、この検体では使われていない。また Telnet によるスキャンも行わない。 |

| ↑20 | Tsunami/Kaiten という名称の IRC ベースの通信を行うボットが以前より存在するが、ここで紹介した検体とは関係ない。 |