日本国内における Mirai 亜種の感染状況 (2017年12月)

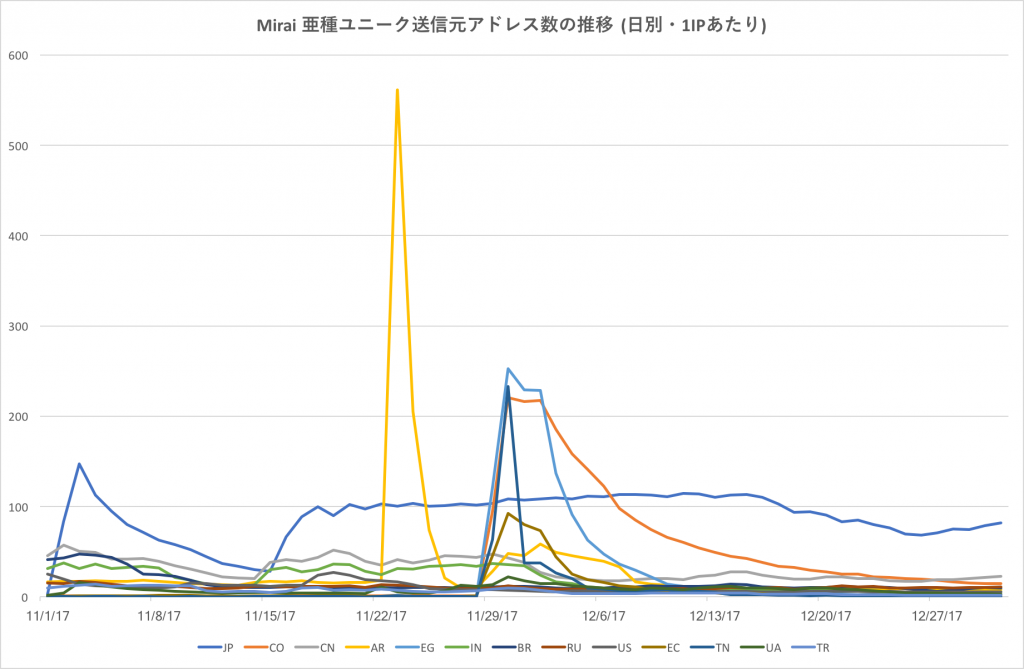

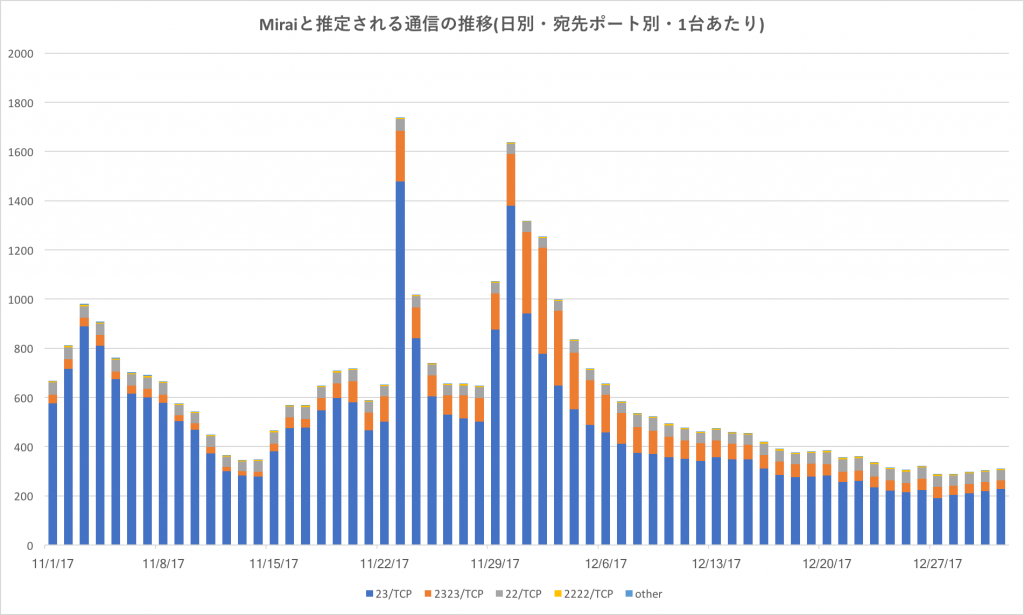

前回の記事では、2017年11月に日本国内において Mirai 亜種の感染数が急増したことを報告しました。また海外の特定の国においても国内と同様に感染数の急増が確認されました。12月に入り、海外での活動はやや沈静化したものの、日本国内からは依然として Mirai 亜種による活発なスキャン通信を観測しています。本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおける2017年12月の Mirai 亜種の観測状況について報告します。

全体的な状況

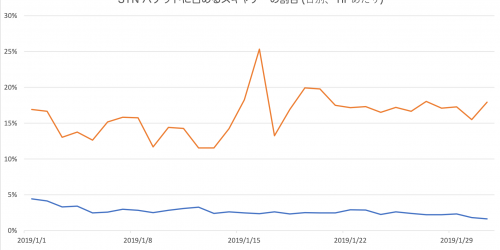

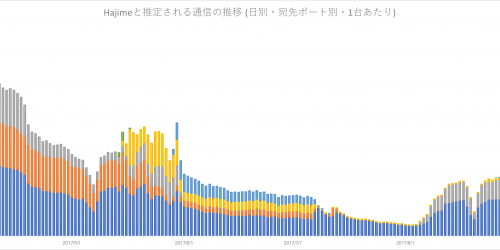

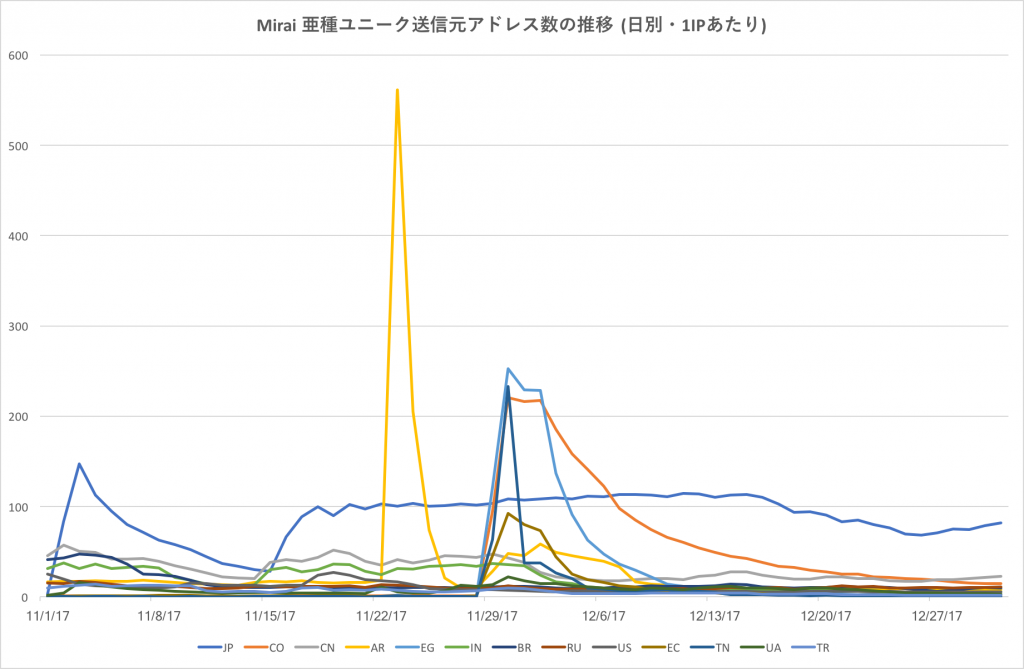

上のグラフは2017年11月から12月の期間に IIJ のハニーポットに到着した通信(スキャンのパケット)のうち、Mirai の特徴に合致するものを示しています[1]Mirai およびその亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴があります。。12月になってスキャン数が急速に減少しており、12月末時点では10月以前の水準に戻っています。また、下のグラフはスキャン通信の送信元アドレス数の推移を国別に示したものです。アルゼンチンやエジプト、コロンビアなど一部の国が一時的に急増し、その後急速に減少している様子がわかります。一方、この期間において継続して高い数値を示しているのが日本です。11/2からと11/16からの2回、感染数の急増が見られ、その後も他の国のような急速な減少は見られません。

このように国による動きの違いが顕著に見られますが、Mirai 亜種の活動を詳しく調べてみると、これらはそれぞれタイプの異なる亜種によるものと考えられます。

11月から12月に活発な活動を見せた4タイプの Mirai 亜種

| タイプ | Scanner/Loader | Scanner 送信文字列 | 主要な感染国 | XOR キー |

|---|---|---|---|---|

| satori/okiru 系 | 一体型 | SATORI, OKIRU | 日本 | 0x7 |

| masuta 系 | 分離型 | MASUTA, ASUNA, MIORI, daddyl33t | 日本、エジプト、コロンビア | 0x45, 0x3d, 0xe0 |

| akuma 系 | 分離型 | AKUMA, XWIFZ | 日本 | 0x22 |

| mirai 系 | 分離型 | MIRAI | アルゼンチン | 0x22 |

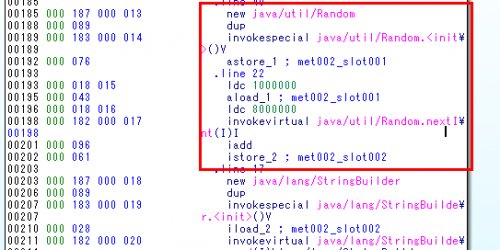

上の表は2017年11月から12月の期間において特に活発な活動が見られた Mirai 亜種をタイプ別に分類したものです。Mirai 亜種は SYN スキャンを行ったあと telnet による認証を試行し、ログインに成功した場合には特定の文字列を送信します。オリジナルの Mirai はこの文字列が "MIRAI" でしたが、亜種によってさまざまな文字列が使われています。また C2 サーバのドメインや認証試行で利用する ID とパスワードなどの情報は XOR でエンコードされています。オリジナルの Mirai は XOR のキーとして 0xdeadbeef を1バイトごとに分割した値を用いていましたが[2]この場合、0x22 をキーとして XOR したのと同じ結果になります。、亜種によってこのキーの値も異なっています。このほかに接続先の C2 サーバのドメインなど複数の特徴からこの期間に活動中の主な Mirai 亜種を分類すると、この表にある4つのタイプに分類できます[3]今回の分類における masuta 系、akuma 系、mirai 系の3つのタイプを、前回の記事ではまとめて Mirai 亜種 amnyu/masuta 系と呼称していました。。

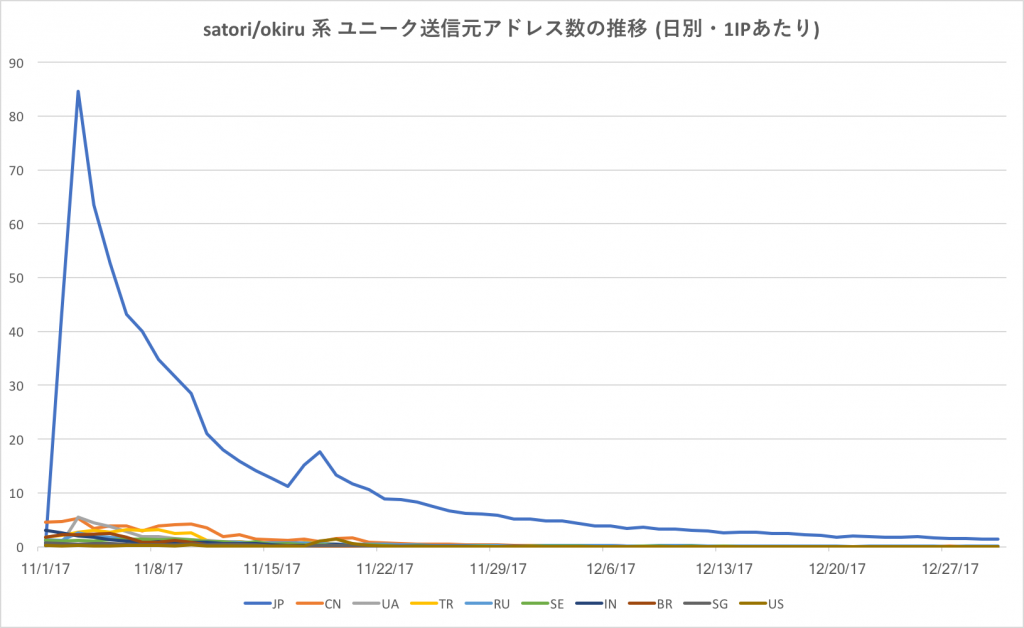

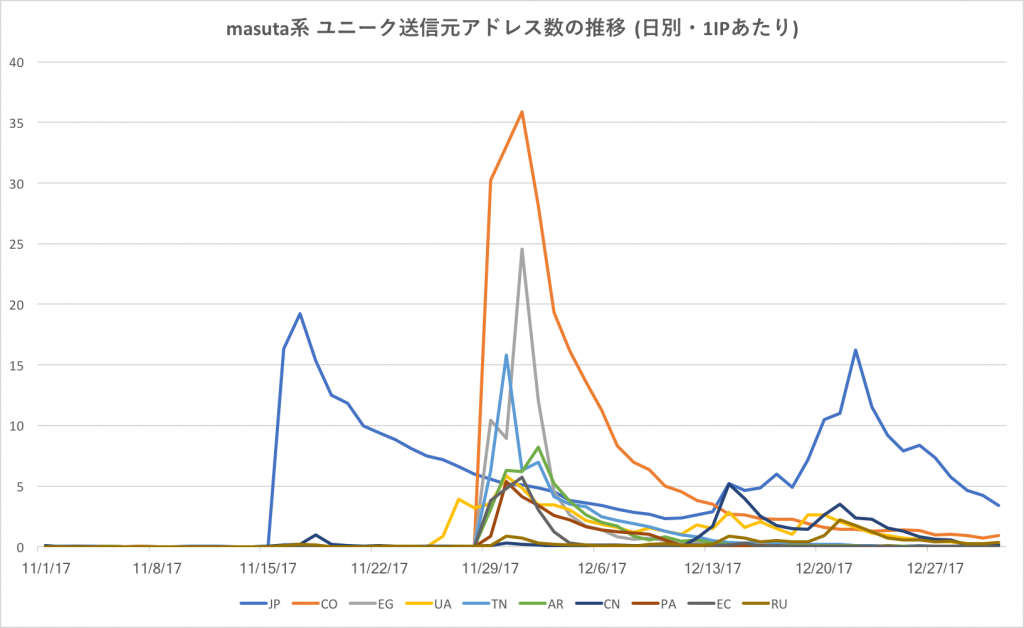

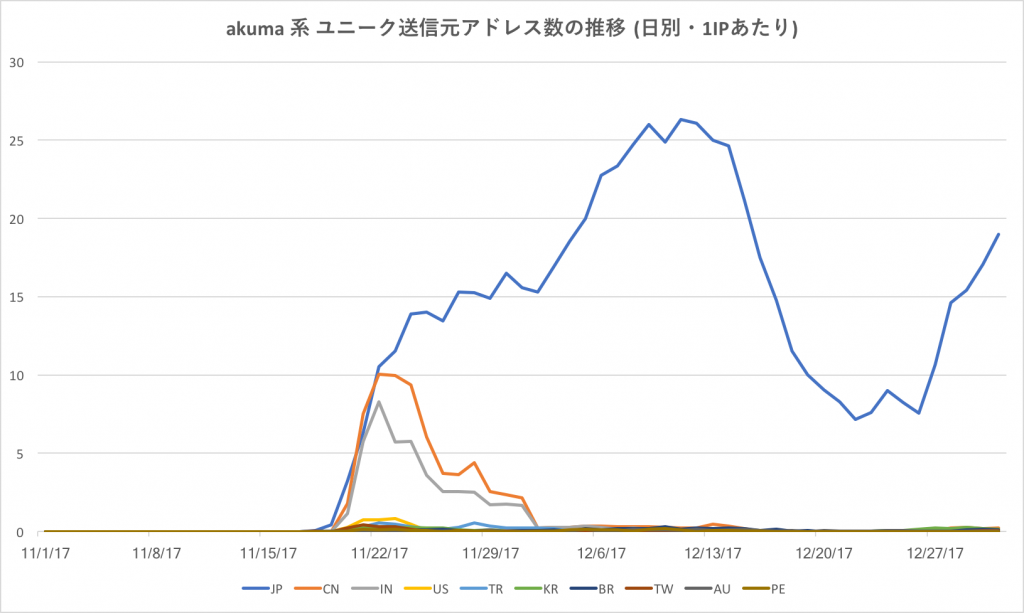

以下のグラフは Mirai 亜種の Scanner が送信する文字列をハニーポットのログから抽出し、4つのタイプ別にその送信元アドレス数の推移を示したものです。

satori/okiru 系は日本の感染数が突出して多く、11/2からスキャン通信が急増しましたが、その後は急速に減少して12月末時点では活動はほぼ沈静化しています。またオリジナルに近い mirai 系の亜種は11/23,24にアルゼンチンだけが一時的に急増しましたが、その後は落ち着いています。

一方、11月後半から12月にかけて活発な活動を続けているのが masuta 系と akuma 系です。特に masuta 系は頻繁に検体が変化し、C2 サーバのドメインも次々に新しいものが出現しています。また12月末時点で国内の感染数が最も多いと考えられるのは akuma 系の亜種です。

このように国よって Mirai 亜種の活動には大きな偏りが見られます。これは攻撃者が感染に利用している脆弱性を持つ機器の偏りを示しているのか、あるいは単に攻撃者が狙っている国の偏りを示すものなのか、はっきりとした理由はわかりません。また前回の記事でも述べたように、ここで分類した4つのタイプにはそれぞれ関連性があると考えられますが、攻撃者の関連を示すものなのかは不明です。いずれにせよ、Mirai 亜種の感染数を国別に見ると日本がトップである状況は変わっておらず、引き続き活動状況を注視していきます[4]送信元アドレス数からの推定では、12月末時点の日本国内の Mirai 亜種の感染数は少なくとも 4〜5万台規模と考えられます。。