国内における Mirai 亜種のスキャン通信は減少、ただし今後も要注意 (2018年1月の観測状況)

前回および前々回の記事において、2017年11月から12月にかけて、日本国内における Mirai 亜種の感染が急増したことを報告しました。その後2018年1月になって、国内からの Mirai 亜種によるスキャン通信が大幅に減少していることがわかりました。本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおける2018年1月の Mirai 亜種の観測状況について報告します。

全体的な状況

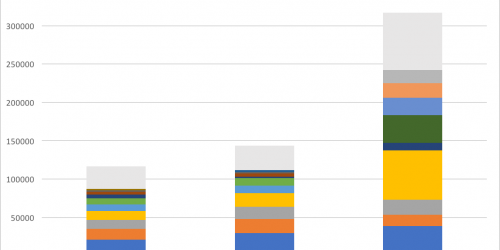

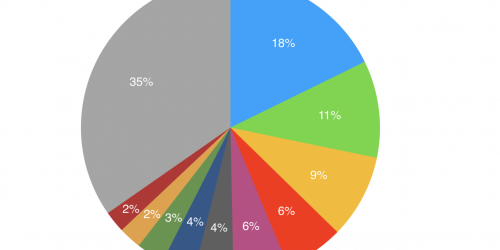

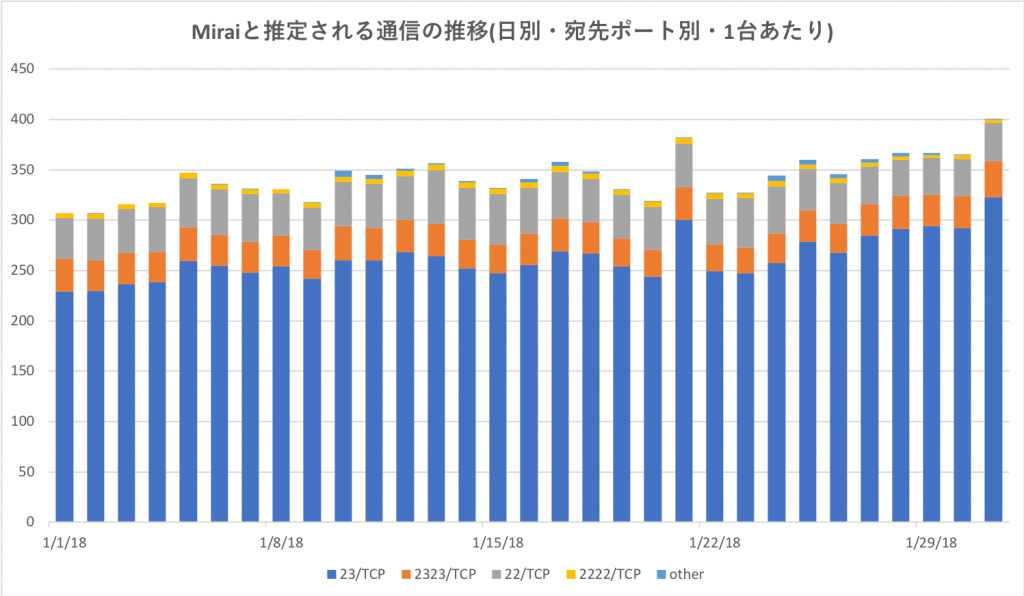

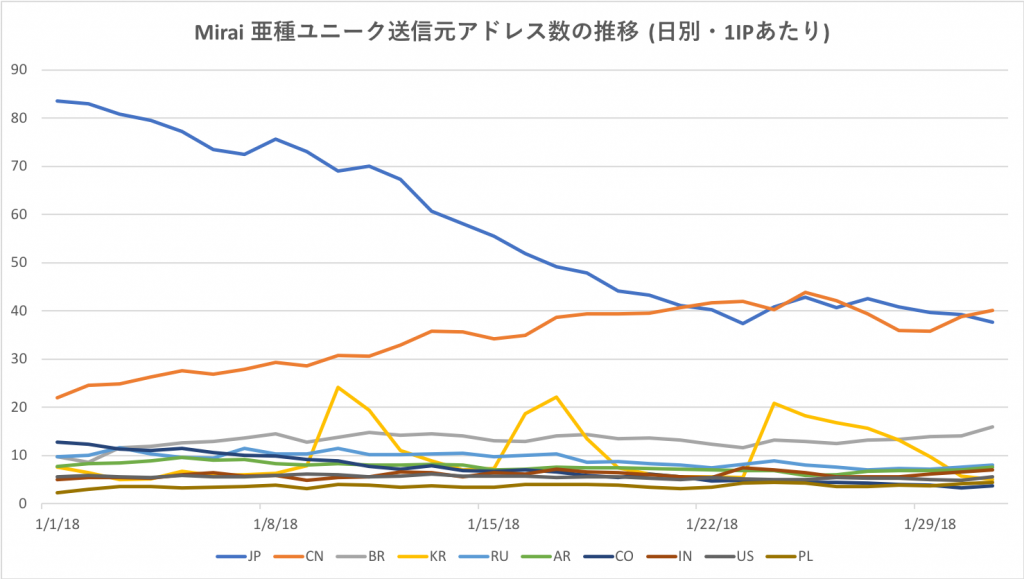

上のグラフは2018年1月に IIJ のハニーポットに到着した通信(スキャンのパケット)のうち、Mirai の特徴に合致するものを示しています[1]Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP … Continue reading。2017年12月に減少したまま大きく変化しておらず、スキャン通信の総数は2017年10月以前の水準に戻ったといえます。一方、下のグラフはスキャン通信の送信元アドレス数を国別に示したもので、この期間に日本からの通信が大きく減少していることがわかります。これとは対照的に増加しているのは中国、ブラジルです。また韓国は1/10、1/17、1/24と3回のピークの山が見えます。これは1月に新たに確認された亜種 HNS の活動によるものです。この亜種の活動の詳細については後述します。

タイプ別の亜種の状況

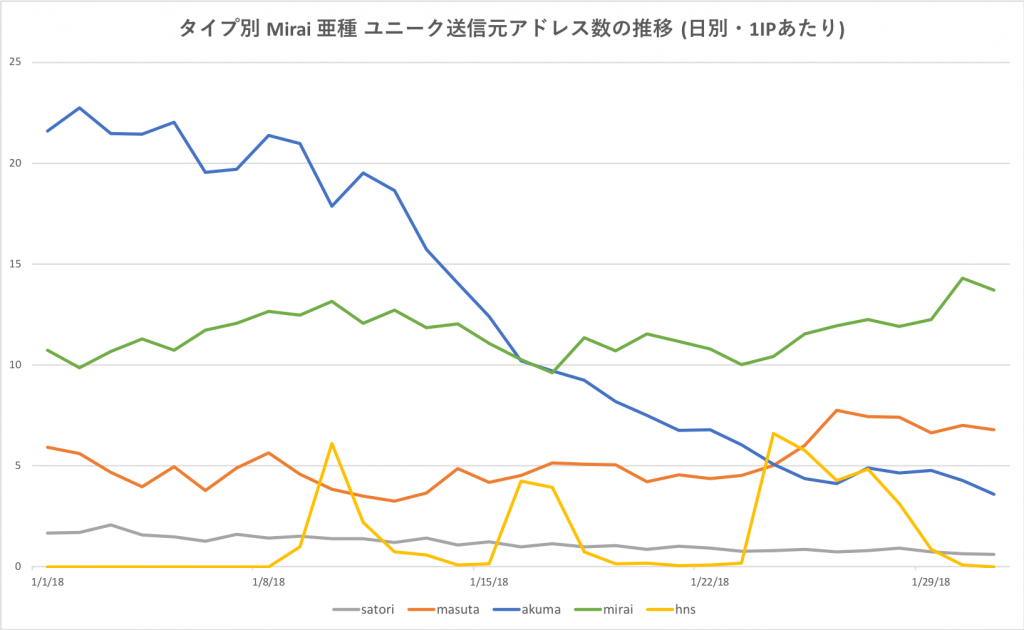

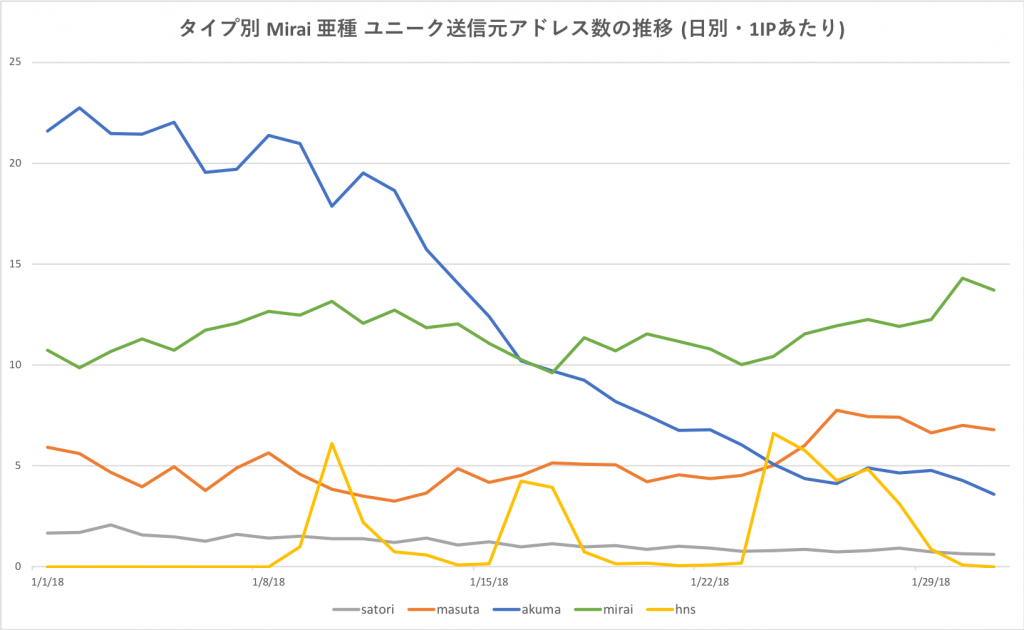

前回の記事で紹介した4タイプの亜種(satori, masuta, akuma, mirai)に新しい亜種 HNS を加えた5つの亜種について、Scanner が telnet でログイン後に送信する文字列を抽出し、これらのタイプ別にその送信元アドレス数の推移を示したものが下のグラフです。主に国内で感染を拡大していた akuma 系が大幅に減少していることがわかります。masuta 系と mirai 系は微増で、HNS には3つのピークがありますが、これは先程の国別のグラフの韓国のピークとほぼ一致しています。

国内における Mirai 亜種のスキャン通信が減少した要因

国内での Mirai 亜種によるスキャン通信が減少した要因を分析するために、これまでの観測結果から得られた事実を以下にまとめます。

- 2017年12月と比較すると、スキャン通信の送信元アドレス数から推定した Mirai の感染数は全体では半減、国内もおよそ4割減少しているが、国内 AS の分布に大きな変化は見られない

- Hajime など他の IoT ボットによるスキャン通信の送信元アドレス数は前月よりもやや増加しており、大幅に減少しているのは Mirai だけである

- 国内からの telnet によるスキャンの送信元アドレスは、ほぼすべてが Mirai 亜種に感染していると考えられ、他のボットの感染は見られない

- 国内への主な感染経路と考えられる 52869/tcp への攻撃活動(CVE-2014-8361)にはあまり変化は見られない

これらの観測事実からは国内のスキャン通信が大幅に減少した要因ははっきりしません。そのためスキャン通信は減少したものの、国内の感染数も減少したとは言いきれません。国内 AS の分布に偏りがない点などから、短期間に IoT 機器側の対策が進んだとも考えにくく、今回の減少は攻撃者側の要因による一時的なものではないかと考えられます。今後も引き続き注意が必要といえます。

1月に観測された新たな Mirai 亜種

この期間に新たな Mirai 亜種が複数観測されています。国内への影響は特にありませんでしたが、目立った活動を示した2つの亜種について以下に取り上げます。

Satori.Coin.Robber

1/17に Netlab 360 が Satori.Coin.Robber という Satori 系の新たな亜種の活動について報告しました[2]Art of Steal: Satori Variant is Robbing ETH BitCoin by Replacing Wallet Address http://blog.netlab.360.com/art-of-steal-satori-variant-is-robbing-eth-bitcoin-by-replacing-wallet-address-en/。12月初めに活動が観測された Satori 系 Mirai 亜種と同じ特徴があり、37215/tcp および 52869/tcp への攻撃ペイロードを有していました。これに加えて Satori.Coin.Robber には 3333/tcp への攻撃ペイロードがあり、Claymore Dual Miner の Monero のプールマイニングの設定を書き換えて、自分のアドレスを指定するという攻撃を行っていました。

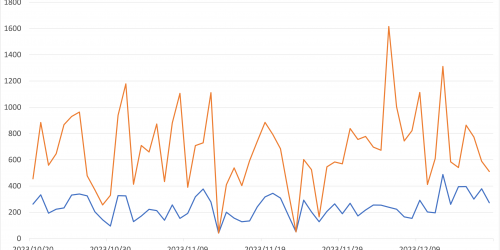

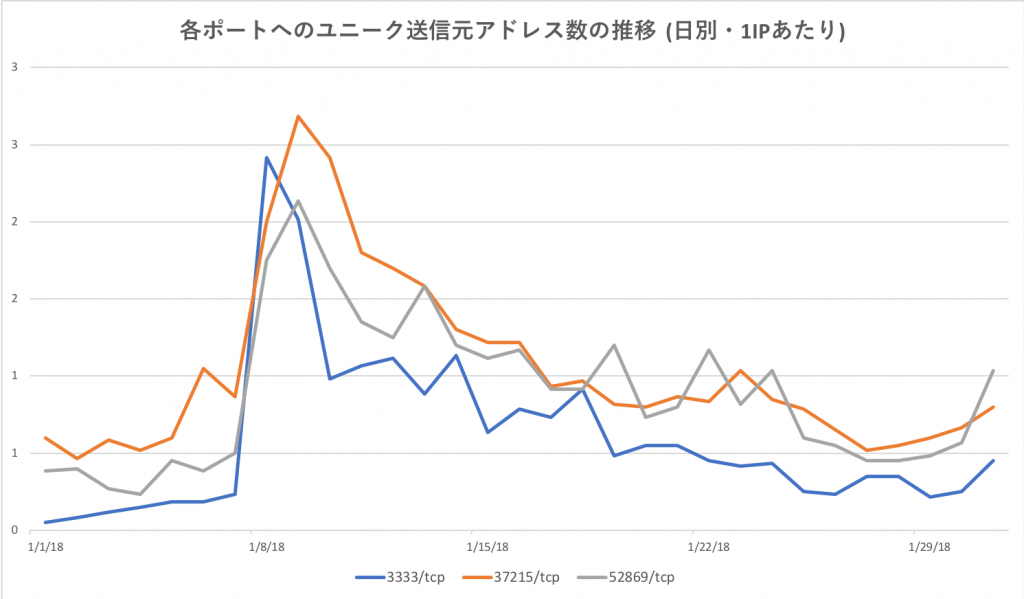

IIJ でも1/7頃からこの亜種の活動を観測しており、1/18頃から検体が変化したことを確認しています。この検体では 37215/tcp と 52869/tcp のほかに 81/tcp への攻撃ペイロードも見られました[3]この検体については Fortinet もブログで報告しています。Satori Adds Known Exploit Chain to Enslave Wireless IP Cameras | Fortinet Blog … Continue reading。81/tcp への攻撃手法は Hajime の感染活動[4]Hajime ボットの感染手法については以前の記事を参照してください。https://sect.iij.ad.jp/d/2017/09/293589.htmlでも見られるもので、GoAhead Web Server の複数の脆弱性を利用しています。下のグラフは Satori.Coin.Robber が攻撃に利用した 3333/tcp, 37215/tcp, 52869/tcp の各ポートへのスキャン通信について、送信元アドレス数の推移を示したものです。いずれもほぼ同じ増減のパターンを示しており、全体の6〜8割を韓国が占めています。なお Satori.Coin.Robber による感染活動は1月末にはほぼ収束しています。

Hide ‘N Seek

1/24に Bitdefender が Hide ‘N Seek (HNS) という新たな IoT ボットの活動について報告しました[5]New Hide ‘N Seek IoT Botnet using custom-built Peer-to-Peer communication spotted in the wild – Bitdefender Labs … Continue reading。このボットは DoS 攻撃ではなく主に情報収集を目的とした機能をもつユニークなボットです。また Bitdefender の報告の中では特に言及されていませんでしたが、SYN スキャンのコードは Mirai からの流用と思われ、Mirai と同じ通信パターンの特徴をもっています。

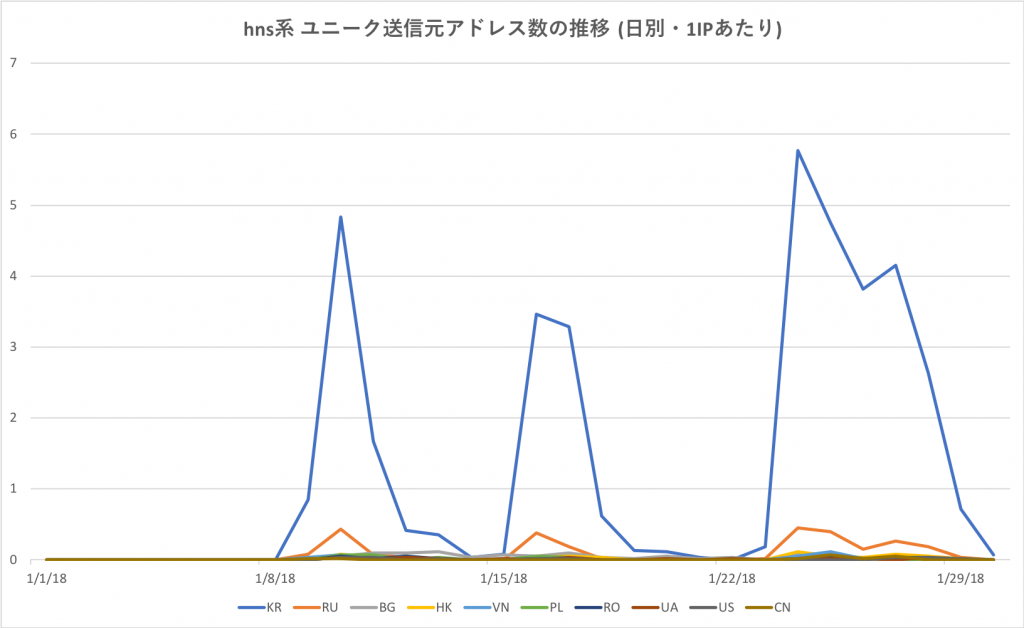

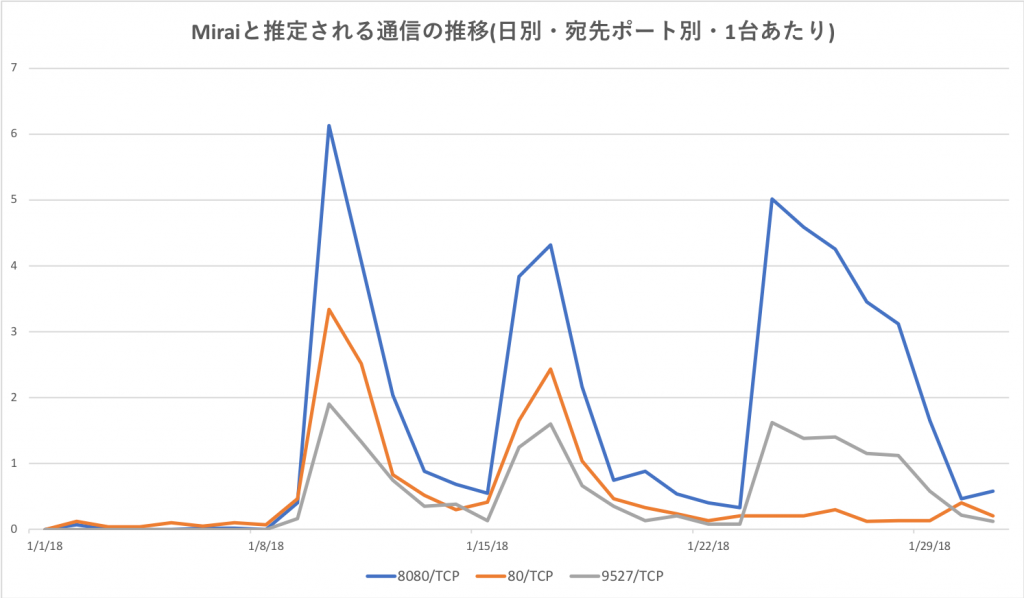

IIJ では1/9頃から HNS による感染活動を観測していますが、国別でみると送信元アドレスのおよそ8割は韓国に偏っており、そのうち9割以上は1つの AS に集中しています。この通信事業者で主に利用されているホームルータ等の機器の脆弱性が狙われた可能性があります。これは Satori.Coin.Robber でも同じことが言えます。また HNS は 23/tcp および 2323/tcp への telnet による感染試行のほかに、80/tcp, 8080/tcp, 9527/tcp など多数のポートに対してもスキャンを行います。以下の2つのグラフは、上のグラフが telnet による HNS の感染活動の送信元アドレス数の推移、下のグラフが 80/tcp, 8080/tcp, 9527/tcp ポートへの Mirai 亜種によるスキャン通信の推移を示しています[6]このグラフは最初のグラフの “other” に分類されているものから、特定のポートのみを抜き出したものです。。これらは同じピークのパターンを持っていることがわかります。なお HNS による感染活動も 1月末にはほぼ収束しています。

脚注

| ↑1 | Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴があります。 |

|---|---|

| ↑2 | Art of Steal: Satori Variant is Robbing ETH BitCoin by Replacing Wallet Address http://blog.netlab.360.com/art-of-steal-satori-variant-is-robbing-eth-bitcoin-by-replacing-wallet-address-en/ |

| ↑3 | この検体については Fortinet もブログで報告しています。Satori Adds Known Exploit Chain to Enslave Wireless IP Cameras | Fortinet Blog https://blog.fortinet.com/2018/02/02/satori-adds-known-exploit-chain-to-slave-wireless-ip-cameras |

| ↑4 | Hajime ボットの感染手法については以前の記事を参照してください。https://sect.iij.ad.jp/d/2017/09/293589.html |

| ↑5 | New Hide ‘N Seek IoT Botnet using custom-built Peer-to-Peer communication spotted in the wild – Bitdefender Labs https://labs.bitdefender.com/2018/01/new-hide-n-seek-iot-botnet-using-custom-built-peer-to-peer-communication-spotted-in-the-wild/ |

| ↑6 | このグラフは最初のグラフの “other” に分類されているものから、特定のポートのみを抜き出したものです。 |