Hajime ボットによる 8291/tcp へのスキャン活動

3月25日から世界中で 8291/tcp ポートへのスキャン急増が観測されています。これは Hajime ボットによる新たな感染活動が原因です。本記事では IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおける観測状況について報告します。

(2018/4/3 追記) 3月31日から 8291/tcp だけでなく、2000/tcp への Hajime によるスキャン活動も観測しています。このポートも 8291/tcp と同じく MikroTik RouteOS が利用しているポートの一つです。スキャン後の挙動は下記に述べた 8291/tcp ポートの場合と同じです。

攻撃に利用している脆弱性

攻撃方法の詳細については複数のベンダーが報告していますので、そちらも参照してください。

8291/tcp は MikroTik RouterOS の管理アプリケーション Winbox が利用しているポートです[1]https://mikrotik.com/testdocs/ros/2.9/guide/winbox.php。8291/tcp へのスキャン活動はターゲットとなる MikroTik 製の機器を探索する行為と考えられます。上記のブログ記事でも報告されていますが、8291/tcp ポートがオープンしていると、その後に以下の TCP ポートにアクセスして感染を試みます。

- TCP: 80, 81, 82, 8080, 8081, 8082, 8089, 8181, 8880

主に攻撃に利用されているのは、バージョン 6.38.4 以前の古い RouterOS に存在する脆弱性です。そのため、攻撃を防ぐための対策として 6.38.5 以上のバージョンに RouterOS をアップデートすることが推奨されます[2]https://twitter.com/mikrotik_com/status/978533853324283904。

実はこの脆弱性の存在は、2017年に Wikileaks が公開した Vault 7 リークで最初に明らかにされ、”Chimay Red” という名称がついています[3]https://wikileaks.org/ciav7p1/cms/page_16384604.html。Vault 7 は CIA の内部情報をリークしたものなので、この脆弱性を利用する攻撃コードは元々は CIA が開発したものということになります。Vault 7 リークでは攻撃コードや脆弱性の詳細は明かされませんでしたが、複数の研究者がその後調査をし、昨年 GitHub に PoC コードを公開していました[4]https://github.com/BigNerd95/Chimay-Red。また、今月に入って Exploit Database でも同じものが公開されています[5]https://www.exploit-db.com/exploits/44283/。Hajime はこの攻撃コードを模倣して、感染手法の一つとして利用しています。なお、Hajime は以前から複数の感染手法を継続して利用しています。それらの手法についてまとめた昨年の記事も参照してください。

今月初めに Kaspersky Lab が公開したレポートでは、Slingshot APT というグループが MikroTik 製のルータを攻撃していたことが報告されています[6]https://securelist.com/apt-slingshot/84312/。感染手法の詳細は不明としながらも Chimay Red エクスプロイトの存在について触れており、関連を示唆しています。また、このレポートの公開後、Slingshot APT は ISIS とアルカイダをターゲットにした米国の特殊作戦軍 (USSOCOM) による特殊作戦だったと、関係者による話として CyberScoop が伝えています[7]https://www.cyberscoop.com/kaspersky-slingshot-isis-operation-socom-five-eyes/。

IIJ の観測状況

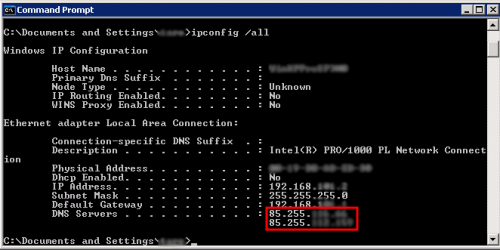

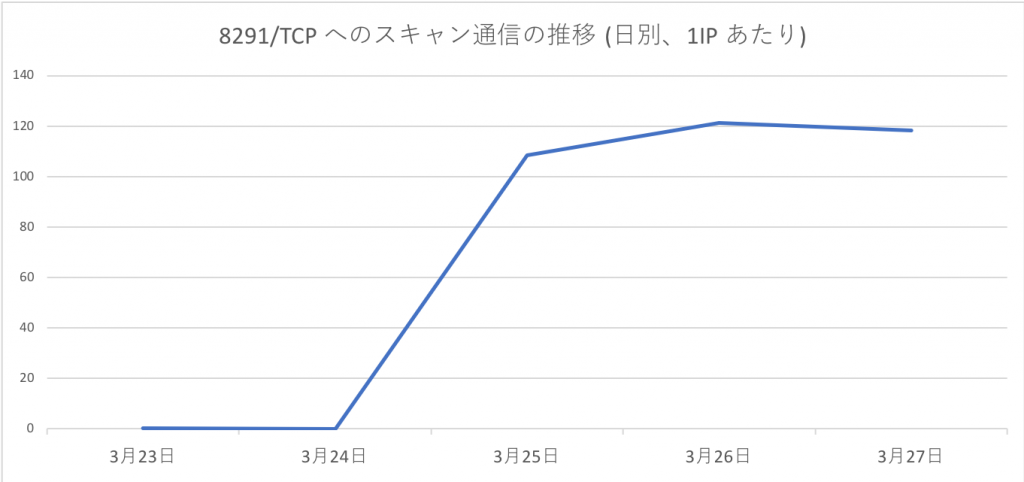

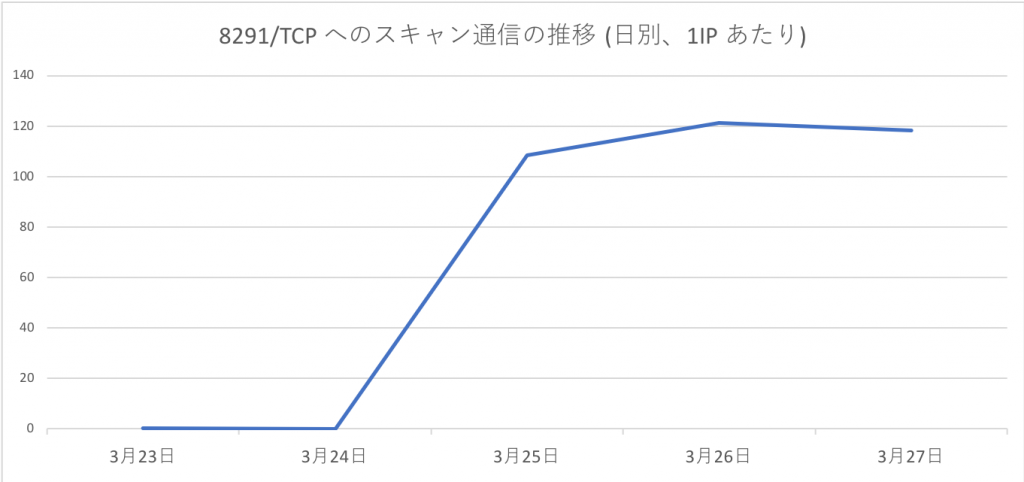

3月25日から 8291/tcp へのスキャン活動が突如として始まったことを IIJ のハニーポットでも観測しています。下のグラフは IIJ のハニーポットに到着した 8291/tcp あての通信の推移を示したものです。

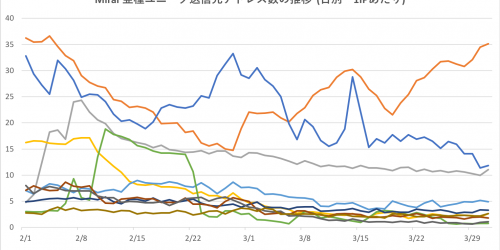

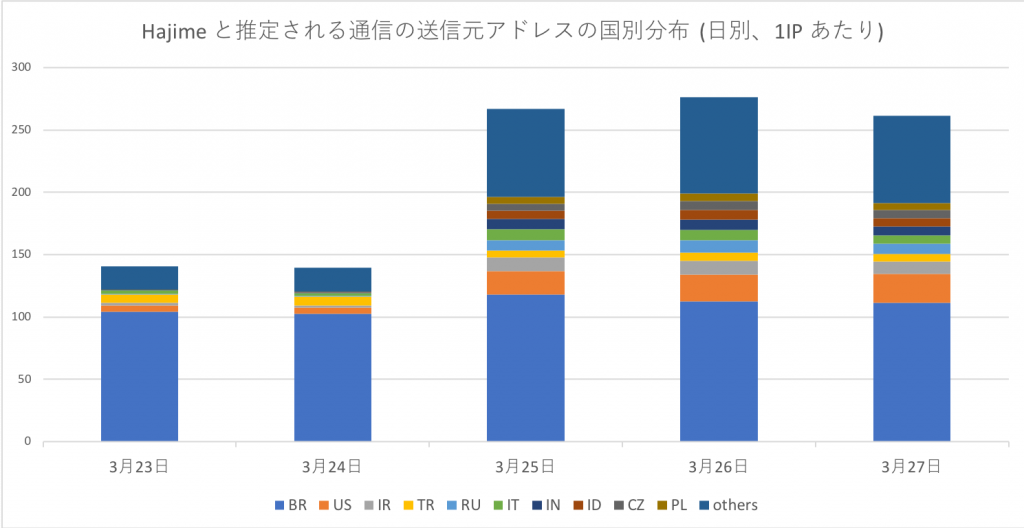

また IIJ では以前より Hajime の通信パターンの特徴に着目して観測を続けています。IIJ のハニーポットに到着した通信のうち Hajime の特徴に合致するものを抽出し、その送信元アドレスの国別分布の最近の推移を示したのが下のグラフです。

Hajime による通信は、これまで送信元アドレスがブラジルに極端に集中していましたが、3月25日以降はより多くの国に分散していることがわかります。これは今回新たに攻撃に利用している脆弱性によって Hajime の感染範囲が拡大したことを示していると考えられます。

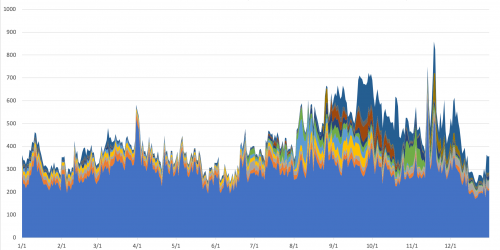

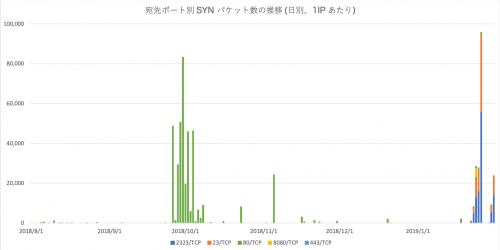

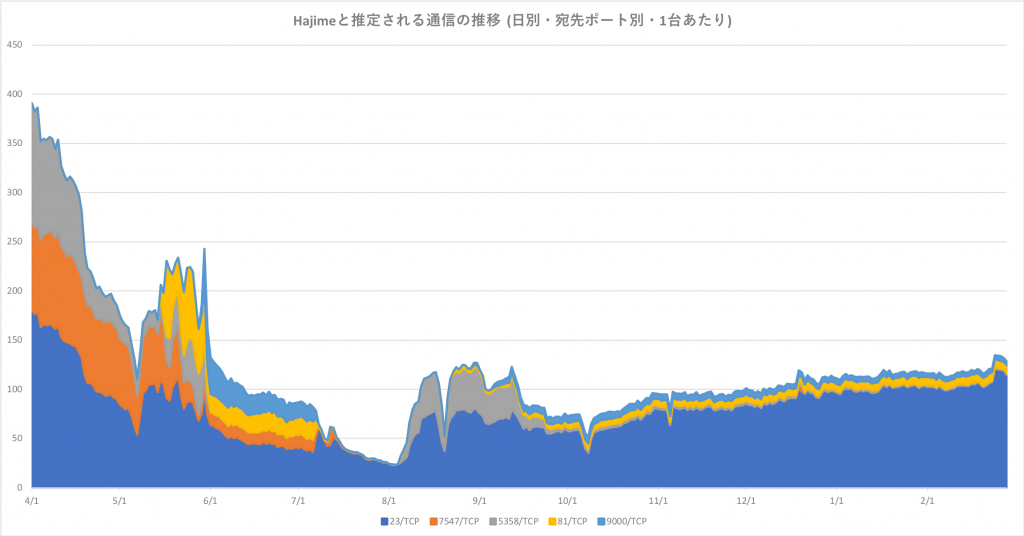

以下のグラフは IIJ のハニーポットにおいて過去1年間にわたって観測した Hajime の通信の推移を示したものです。昨年10月以降の半年間は、感染数がやや増加したものの比較的落ち着いた動きをしていました。今回の活動の変化が今後も継続するのか、IIJ では引き続きその活動状況を注視していきます。

脚注