継続する Web 改ざんと Exploit Kit によるドライブバイダウンロード

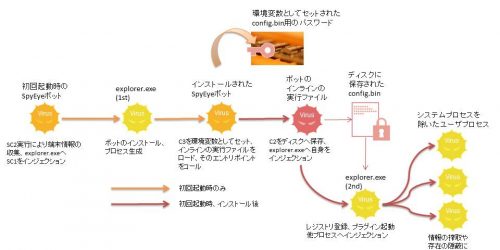

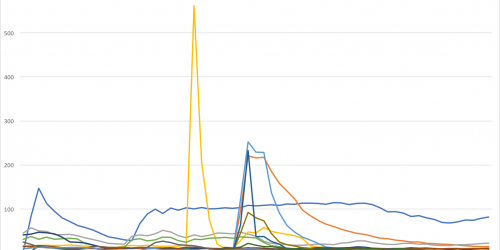

以前の記事、BHEK2 による大量改ざん、BHEK2 を悪用した国内改ざん事件の続報 の続報です。現在も日本国内で繰り返し Web 改ざんが行われており、マルウェア感染の被害が継続しています。終息の兆しは見られません。

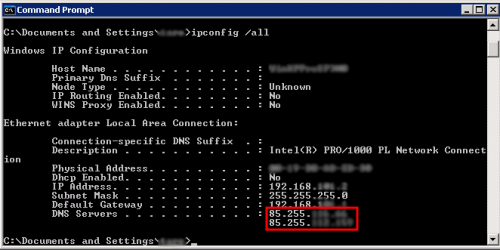

前述の記事が公開された2013年3月以降、国内の改ざんサイトで引き続き BHEK2 (Blackhole Exploit Kit Version 2) が観測されています。改ざんサイトから BHEK2 に誘導される際の転送先 URL にはいくつかのバリエーションがあり、そして頻繁に変更されることが知られていますが、3月から6月の間に観測したケースは以下のパターンに合致するものが多くを占めていました。クライアント環境におけるセキュリティ対策に不安がある場合は、暫定対策の一つとして、HTTP Proxy などでこれらのパターンを遮断することを検討すべきでしょう。

[a-f0-9]{16}/[a-z]{1,2}\.php

forcing_shown_truth-increased\.phpCode language: plaintext (plaintext)また、これらの改ざんサイトでは、英語版の Windows クライアントでアクセスした場合に BHEK2 への転送が行われないケースを複数確認しました。あくまで挙動からの推測になりますが、一連の攻撃は、対象を日本語ユーザに限定して行われている可能性が考えられます。

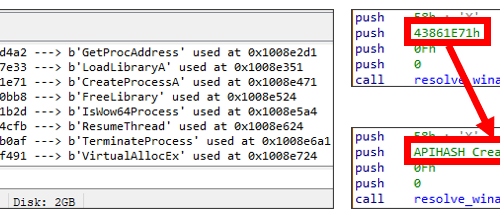

その他に、Neutrino Exploit Kit や Styx Exploit Kit による被害も観測されています。特に Neutrino Exploit Kit は6月上旬に複数の改ざんサイトの転送先として利用されました。Neutrino Exploit Kit について、6月中に観測したケースにおける転送先URLは以下のパターンに集約されます。

http://[a-f0-9]{24}\..+?:8000/Code language: plaintext (plaintext)IIJ の環境では Neutrino Exploit Kit は日本国内での観測が減少しているため、収束傾向にあると推測しています。なお、今後再び Neutrino Exploit Kit を用いた攻撃が行われる際には URL が変更されている可能性があります。

Styx Exploit Kit ではランダムなパスや比較的短いファイル名が用いられます。IIJ では十分な数のサンプルを取得していないためパターンの例示は控えますが、前述のリンク先では特徴的なファイル名で識別できる可能性が示されています。

このような改ざんサイトを介したマルウェア感染はきわめてポピュラーな手法で、日本国内では2009年の Gumblar 以降、興衰を繰り返しながらも絶えることがありません。ここで挙げたもの以外にも多くの Exploit Kit が存在し、それらは頻繁に更新されながら国内外で活発に利用されています。このため、URL パターンのブラックリストに依存した対策には一時的な効果以上を期待することはできません。根本的な対策として、クライアント環境のパッチ管理や脆弱性緩和策の適用を強く推奨します。それでもゼロディ攻撃などの脅威を完全に排除することは困難ですが、これらの根本的な対策を徹底しておけば、Exploit Kit による攻撃の多くを遮断することが可能です。

なお、2013年7月5日時点の Google Transparency Report によれば、直近30日間に Google がスキャンした日本の Web サイトのうち、6パーセントがマルウェアをホストしていたとされています。これは、米国(1%)やロシア(5%)、中国(4%)よりも高い割合であるため、現在日本国内の Web 環境は相対的に危険な状態にあるといえるでしょう。

Web サーバの管理者は、(1)公開システムのパッチ管理、(2)アカウント情報の管理、(3)管理システムへのアクセス制限などの徹底を再確認することを推奨します。検討内容を取りまとめた資料として、IPA の2013年7月の呼びかけ などが参考になります。