Duqu と Windows カーネルの脆弱性について

2011年10月に見つかった Duqu と呼ばれるマルウェアは、自己複製の機能を持たないトロイの木馬です。このマルウェアは感染したマシンから盗んだ情報を ~DQx.tmp (x は任意の文字列) というファイル名で保存することから、Duqu と呼ばれています[1]Kaspersky 社は Duqu の解析結果とその考察を「The Mystery of Duqu」というタイトルのブログエントリで公開しており、「The Mystery of Duqu: Part One」において … Continue reading。

Duqu は情報の搾取を目的として少数の特定の組織に向けて放たれたマルウェアであり、アンチウィルス製品各社は Stuxnet で使われたコンポーネントとの共通性を指摘しています。Kaspersky 社は Duqu に関する FAQ の中で、Duqu と Stuxnet は1つの組織内で異なる人々によって開発されたものではないかと推測しています。また、Stuxnet と Duqu は、通常のマルウェアには見られない、特徴的な即値を共通で使用していることも指摘しています[2]Kaspersky 社は Duqu に関する FAQ(「Duqu FAQ」 参照)の中の、「Q: I heard that Duqu and Stuxnet are written by the same people. I also heard that Duqu and Stuxnet are written by … Continue reading。

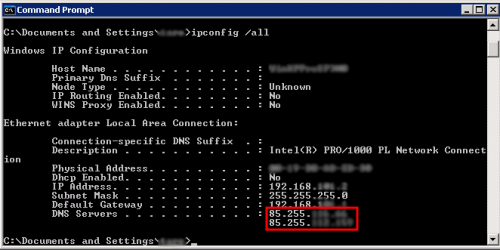

Symantec 社のレポートによると、Duqu の感染経路の1つは、メールに添付された Word ファイルだったとのことです[3]Symantec 社は Duqu の感染地域や感染経路などの技術的な詳細をレポートにまとめている。W32.Duqu … Continue reading。その Word ファイルの中には、2011年10月の時点で対策方法が存在しなかった Windows カーネルの脆弱性を悪用する exploit コードが含まれていました。exploit コードはまず既に感染済みマシンかどうかをレジストリの特定の値を見ることで判断し、感染していないマシンでのみコードを実行します。コードはドキュメント内にあるドライバファイルとインストーラを復号し、ドライバの実行によって services.exe にインストーラをインジェクションします。Duqu の C&C のプロトコルには画像データのアップロードおよびダウンロードが使われ、アップロード時の画像の末尾に盗んだデータを付加して送信します。また、特定の日数を過ぎると削除されるようになっていますが(デフォルトでは30日間)、その日数は変更可能とのことです。

2011年11月4日にマイクロソフト社は Duqu の感染に使われた Windows カーネルの脆弱性の情報を公開しました[4]マイクロソフト セキュリティ アドバイザリ: TrueType フォント解析の脆弱性により、特権が昇格される http://support.microsoft.com/kb/2639658 … Continue reading。この脆弱性は Win32k TrueType フォント解析エンジンに存在し、もしこの脆弱性が悪用された場合、カーネルモードでの任意のコード実行が可能になります。

この脆弱性に対して、一時的な回避策である Fix it がマイクロソフトからリリースされています。これは、Microsoft Update 等では提供されないため、ユーザが個々に適用する必要があります。また、マイクロソフト社の Office 製品群から PDF を生成できなくなる副作用が存在します。現状ではこの脆弱性を利用した攻撃はごく一部のユーザしかターゲットになっていませんが、いつ別の攻撃者が悪用するかわからないため、前述の副作用を容認できるのであれば、Fix it で一時的な対策を行いましょう。Fix it は更新プログラムを置き換えるものではないので、後日それがリリースされたら適用することも必要です。

(2011年12月15日追記) 2011年12月14日にマイクロソフト社は同脆弱性を解決する更新プログラムを MS11-087 として公開しました[5]マイクロソフト セキュリティ情報 MS11-087 – 緊急「Windows カーネルモード ドライバーの脆弱性により、リモートでコードが実行される (2639417)」 … Continue reading。自動更新を有効にしているユーザであれば、自動的にダウンロードおよびインストールが行われます。自動更新を有効にしていない場合は手動で確認してインストールを行いましょう。

脚注

| ↑1 | Kaspersky 社は Duqu の解析結果とその考察を「The Mystery of Duqu」というタイトルのブログエントリで公開しており、「The Mystery of Duqu: Part One」において Duqu の名前の由来について述べている。 |

|---|---|

| ↑2 | Kaspersky 社は Duqu に関する FAQ(「Duqu FAQ」 参照)の中の、「Q: I heard that Duqu and Stuxnet are written by the same people. I also heard that Duqu and Stuxnet are written by different people. What is the truth?」で Duqu と Stuxnet を書いた人々に関する推測を、「Q: Stuxnet contains a particular variable which points to May 9, 1979, the date when a prominent Jewish businessman called Habib Elghanian was executed by a firing squad in Tehran. Are there such dates in Duqu as well?」で Duqu と Stuxnet が共通して使用している即値について述べている。 |

| ↑3 | Symantec 社は Duqu の感染地域や感染経路などの技術的な詳細をレポートにまとめている。W32.Duqu http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/w32_duqu_the_precursor_to_the_next_stuxnet.pdf |

| ↑4 | マイクロソフト セキュリティ アドバイザリ: TrueType フォント解析の脆弱性により、特権が昇格される http://support.microsoft.com/kb/2639658 http://technet.microsoft.com/ja-jp/security/advisory/2639658 |

| ↑5 | マイクロソフト セキュリティ情報 MS11-087 – 緊急「Windows カーネルモード ドライバーの脆弱性により、リモートでコードが実行される (2639417)」 http://technet.microsoft.com/ja-jp/security/bulletin/MS11-087 |