ドメイン押収後のLummaStealerの動向

はじめに

前回のレポートでは、InfoStealer (インフォスティーラー)の一つであるLummaStealerが、法執行機関などによる妨害措置によって活動が衰退していく可能性について触れました1。現時点で関係者が起訴されるなどの情報はないため、その後の経過が気になります。本記事では、LummaStealerのその後の活動を紹介します。活動を紹介する上で、アフィリエイトの活動やドメインの取得状況などを取り上げ、LummaStealerが活動しにくい状況にあることを説明します。

LummaStealerのアフィリエイトの活動状況

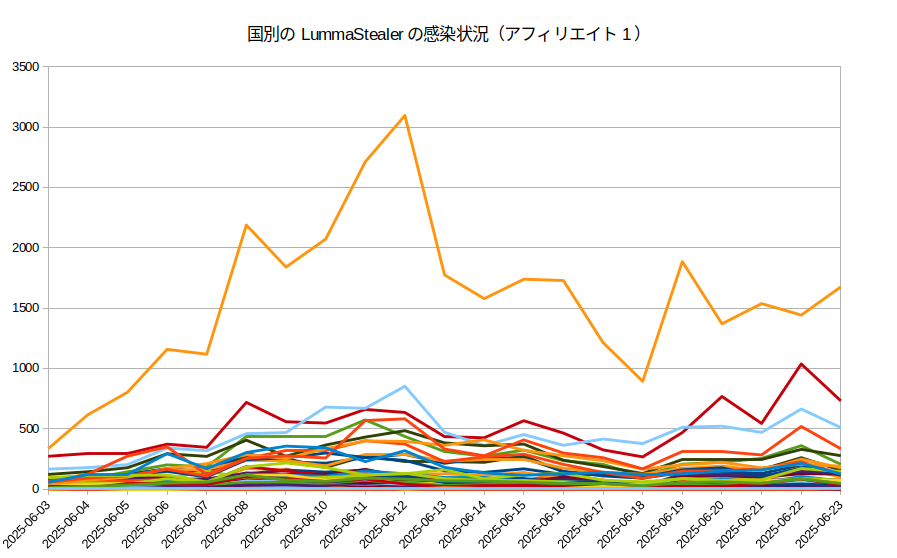

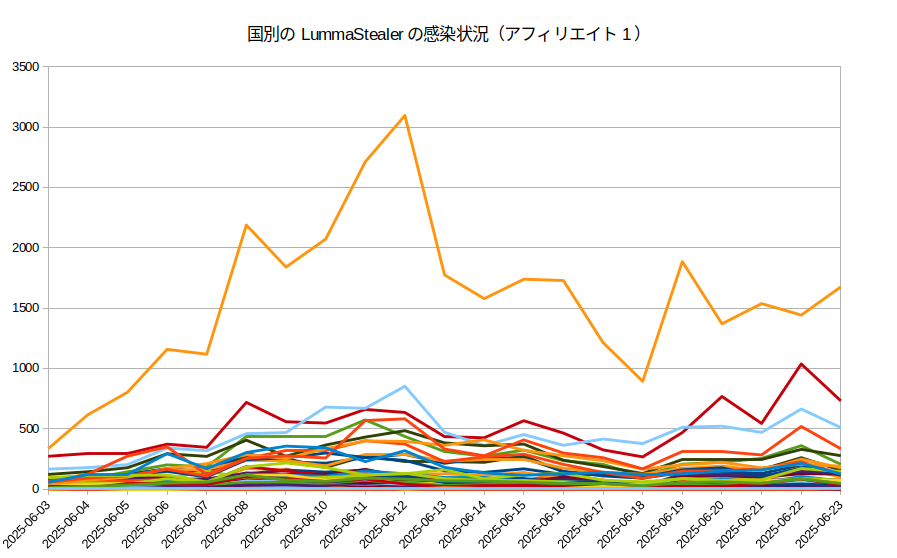

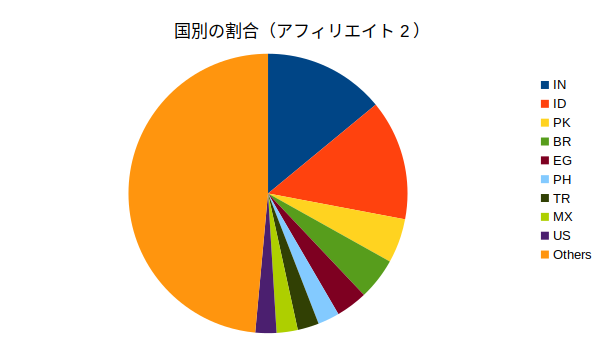

LummaStealerに関係する人物は様々で、その中にはフィッシング攻撃などで感染被害を生み出す攻撃者が存在します。この攻撃者はアフィリエイトと呼ばれます。アフィリエイトは窃取した情報を販売する目的で、被害者に感染させた状況を公開することがあります。以下は、二人のアフィリエイトが公開した感染状況のデータを国別に集計したものです2。

※ 図-1,2では国のラベル数が多いため省略しています。

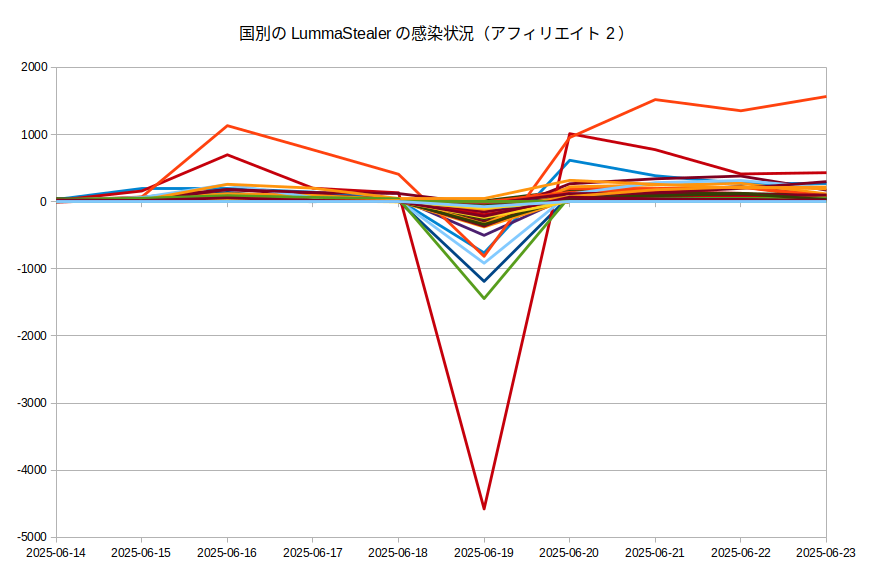

上記グラフは前日との差分を示しており、どの時期に活発であったかを確認することができます。アフィリエイト2については、6月19日にマイナスの値を示していますが、これは窃取した情報を削除したためだと考えられます。アフィリエイト同士に関連はなく傾向は異なりますが、 6月23日時点の総量は、アフィリエイト1が約17万件、アフィリエイト2が約19万件ほどありました。

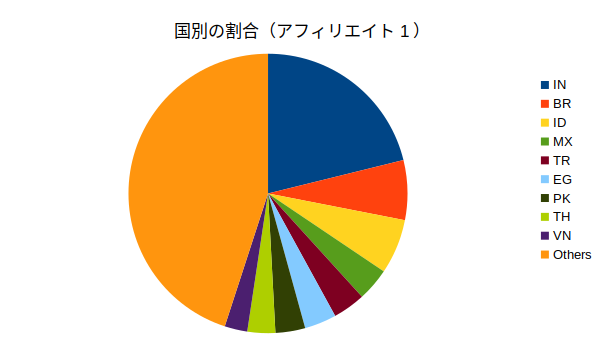

次に、6月23日時点における国別の割合を示します。

日本はランキング外にいますが、どちらのアフィリエイトも6月23日時点で約800件あり、約200カ国のうちトップ50以内に入っています。また、アフィリエイト2のデータ削除前は約1,000件でした。

これらのグラフで示した量から正確な感染台数を把握することはできませんが、大きな数字であることは感じ取れます。また、図-1,2はドメイン押収後のデータであり、活動が鈍くなっているようには見えません。

LummaStealerの運用状況

次に視点を変えて、LummaStealerの運用側の変化について説明します。

ドメインの取得状況

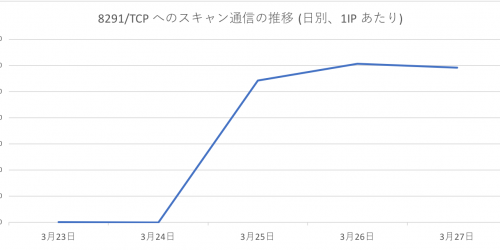

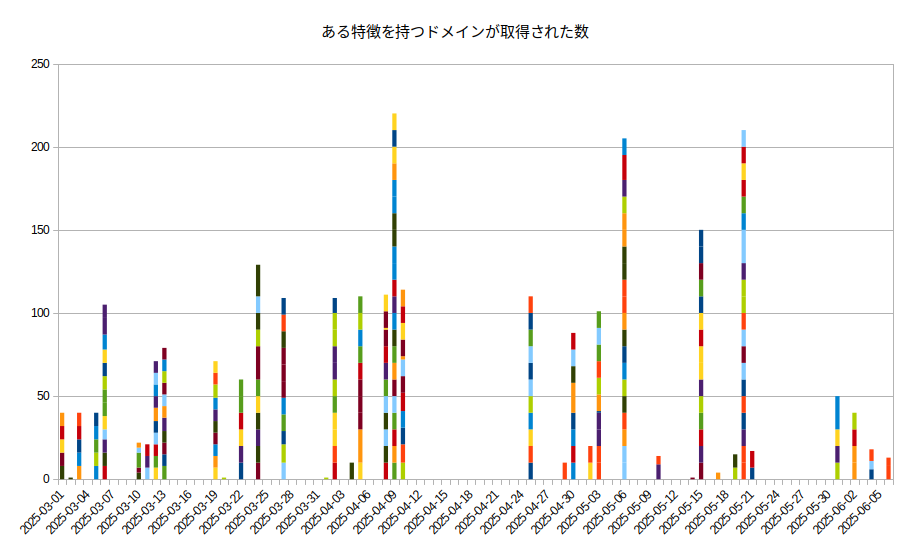

以下は前回のレポートで紹介した、ある特徴を持つドメインの取得状況を継続調査したものです。

図-5はドメインの取得日を基準に集計したもので、ロシアに関係する情報をWhoisに使用していることが特徴です。グラフ中では、登録されているEmail毎に色分けしていますが、数が多いためラベルを省略しています。

グラフを確認すると、5月21日にドメインを取得したことを最後に、5月31日までドメインが取得されていないことがわかります。しかし、この空白の期間中もセキュリティ関係者からIoC (Indicator of Compromise)の報告があがっており、その中には同じ特徴を持つドメインが含まれていました。つまり、過去に取得した未使用のドメインを、この期間で使用していたと考えられます。前回のグラフと比べて数が増えている日があるのは、未使用だったドメインが使用されたことによって明らかとなったためです。

5月31日からは6月6日を最後に、この特徴を持つドメインが報告されなくなりました。このことから、LummaStealerの運用者がドメインを取得する手段を変更した可能性が伺えます。

ドメインの報告状況

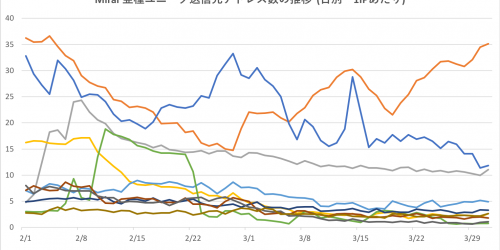

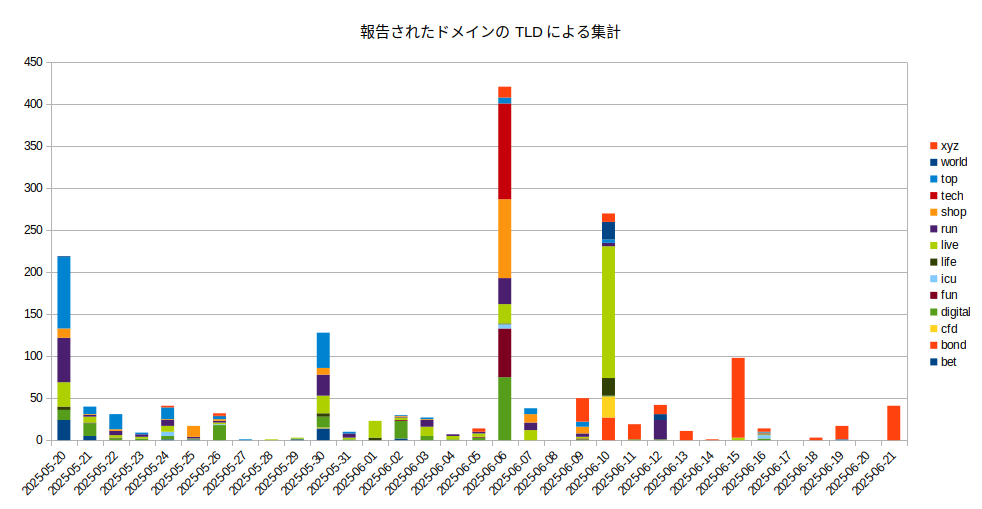

以下のグラフは、セキュリティ関係者によるIoCの報告日をもとにTLD (トップレベルドメイン)毎に集計したものです。

図-6は図-5と日付の基準が異なることに注意が必要です。これはあくまでも報告された日であるため、ドメインが取得された日や実際に使用された日からタイムラグがあります。このグラフからは、ドメインがいつごろ使用されたのかを大まかに把握することができます。

例えば、6月10日頃まではC2として使用されていたドメインのTLDにばらつきが見られますが、それ以降では.xyzのTLDに偏りが確認できます。

このように、使用されているドメインの傾向が変化したことを知ることができます。幾つかピークがありますが、報告された日が集中した可能性があるため、LummaStealerの感染活動が活発であったと断言することはできません。

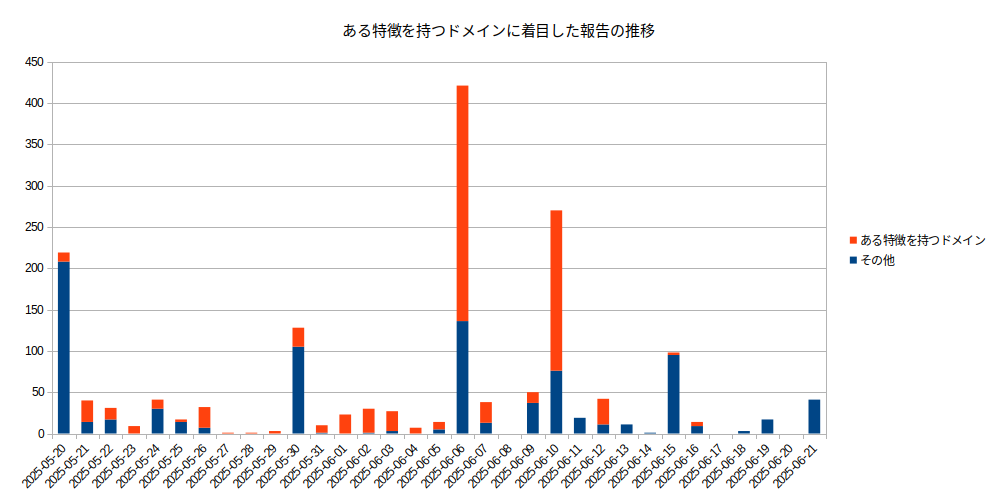

つぎに、これらのドメインのうち、ある特徴を持つドメインとそれ以外に色分けしたものを示します。

図-5から、6月6日以降にある特徴をもつドメインは取得されていません。そのことを考慮すると、6月6日までに取得されたドメインは6月16日頃まで使用されていた可能性があります。

法執行機関らによって押収された約2,300件のドメインの数と比較すると、図-6のドメインの総数は1,000件以上で約半数に相当し、多い数であることがわかります。アフィリエイトの活動状況やドメインの報告状況を考えると、LummaStealerの活動はドメイン押収以前と変わっていないようにみえますが、もう一つ観点を加えることでLummaStealerの運用が以前のような状況ではなくなっていることがわかります。

LummaStealerの活動制限

もう一つの観点とは、ドメインの解決先であるIP Addressを考慮することです。

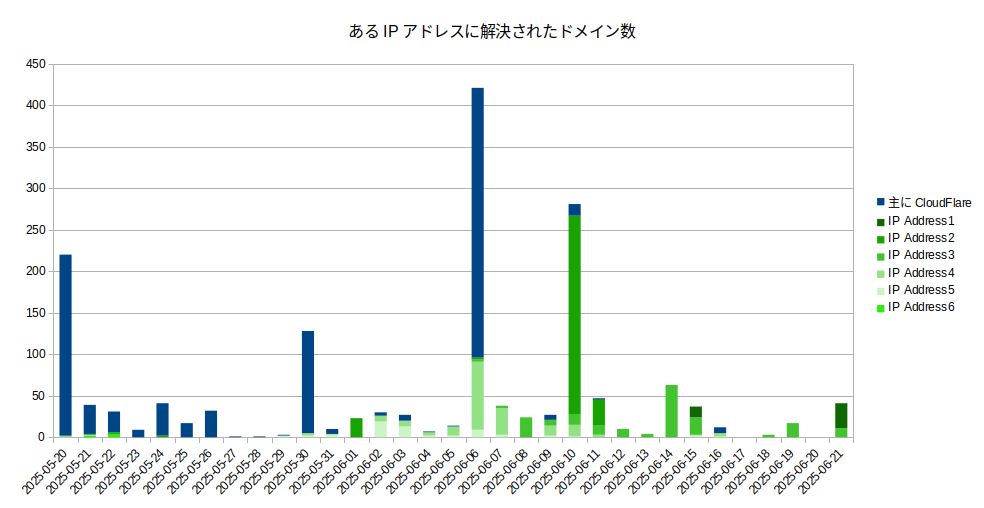

LummaStealerはドメインが押収される以前はCloudFlareのCDNを使用することで、実ホストを隠蔽していました。しかし6月に入り、この状況が変化しました。以下は図-6のドメインのうち、6つのIPアドレスに名前解決されたものを色分けしたものです。

図-8を確認すると、6月6日までに報告されたものの多くはCloudFlareを使用した検体に設定されているドメインでした。つまり、この日までは以前と比較的近い状況で運用していたと考えられます。一方で、6月からはCloudFlareを使用せず、実ホストに紐づくIP Addressへ名前解決されるようになりました。どの程度C2サーバが稼働しているかはわかりませんが、ドメイン数ほど多くのホストを運用しているとは考えにくいです34。

このことは、ネットワークレベルで比較的容易にC2通信を遮断できることを示しています。 CloudFlareを使用していた時期には、C2のドメインを頻繁に入れ替えられてしまい、通信を遮断するためのコストが高い状態でした。 現状ではIP Addressによる通信の遮断が可能であるため、ホストのIPアドレスにドメインを紐付け続ける限り、未知のドメインを使用されたとしても感染被害を防ぎやすくなったといえます。そのため、以前と比べてLummaStealerに対するネットワーク防御が容易になっていることがわかります。

まとめ

5月21日に公表されたLummaStealerのドメイン押収後も、LummaStealerのインフラは維持されています。また、アフィリエイトの活動も以前と変わりなく一定の感染被害があることもわかりました。感染状況をみると、以前と変わらない活動状況であるようにも見えますが、6月はそうでもなかったようです。明らかに少量のIPアドレスでC2通信の遮断が可能であるため、感染被害数を容易に抑えることができる状況になっています。

法執行機関などによるドメインの押収に効果があったかどうかには賛否がありますが、 LummaStealerが以前のようなインフラを構築できなくなったと考えると、一定の抑止効果はあったように感じます。本記事で紹介したように、LummaStealerに対する防御がしやすくなった現状がそのことを示しています。運用者は法執行機関による影響を受けにくいように工夫をしているようですが、物理的・ネットワーク的に限定された領域で活動せざるを得なくなっていることから、不自由になっていることは明らかです。

今後もLummaStealerの活動を調査していきます。

- LummaStealerがTake downされるまでの活動状況 ↩︎

- 感染台数であるとは言い切れません。そのため同じ端末が重複してカウントされている可能性があります。 ↩︎

- サンプル数が少ないため傾向とは言えませんが、使用されているホストを含めて4台単位で確保しているようです。これらのホストはSSHの公開鍵のFingerprintが共通です。 ↩︎

- 一部のIPアドレスでは、ログインパネルの証明書をそのまま使用していたことを確認しており、ある程度の時期が来るとホストを変更しているようです。 ↩︎