MS12-020の脆弱性に関する注意喚起

3月14日にマイクロソフト社から2012年3月のセキュリティ情報が発行されました。その中で「マイクロソフト セキュリティ情報 MS12-020 – 緊急 リモート デスクトップの脆弱性により、リモートでコードが実行される (2671387)」はネットワークから認証なしに任意のコード実行を行える可能性がある脆弱性で、Exploitability Index (脆弱性悪用指標) は最高レベルの1 (悪用コードの可能性) に設定されています。これは安定的に Exploit を作成することが可能であることを示しており、SANS も ISC Diary の中でワームの作成が可能であることを示唆している、非常に危険な脆弱性であると言えます。RDP (リモートデスクトップ) はデフォルトでは無効になっていますが、Windows 標準のリモートログイン機能であり、多くのユーザが有効にしている可能性があります。ダンカミンスキー氏の調査によると、RDP が有効になっている端末が推定で500万台程度存在する可能性があることを自身の blog で示唆しています。

3月16日に PoC (コンセプト実証) コードが公開されました。これは BSOD (Blue Screen of Death) による DoS を引き起こすコードであり、任意のコード実行には至っていません。ただし、この脆弱性の報告者の説明文には、任意のコード実行成立に関する詳細な説明が記述されており、知識を持つ人が Exploit を作成可能であると言えます。このことからもいつワームが発生してもおかしくないと言えるでしょう。またこの PoC コードは metasploit にも移植され、DoS レベルであれば誰でも試せてしまう状況になっており、特にサーバ用途の端末は緊急でパッチを適用する必要があると言えます。

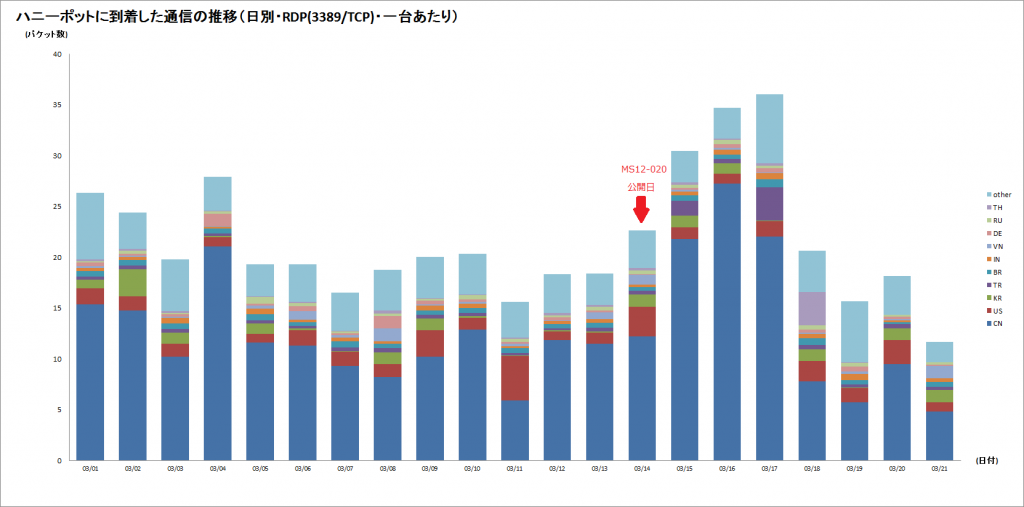

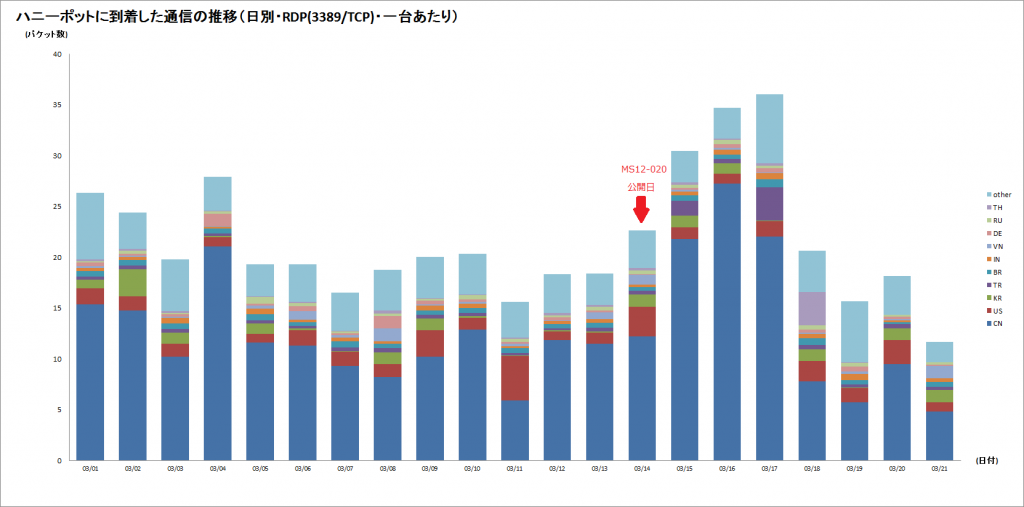

以下の図は MITF ハニーポット の RDP(3389/tcp) への到着件数を集計したものです。3月15日から3月17日まで、一時的に中国に割り当てられた IP アドレスからの通信が増加したのがわかります。これは脆弱性情報の公開直後からの増加傾向から推測すると、攻撃の事前調査である可能性もあります。その後、通信の増加は一時的に収まっていますが、今後も注意が必要です。

また IBM 社の Tokyo SOC Report でもリモートデスクトッププロトコル(RDP)の脆弱性(MS12-020)への攻撃の検知状況が発行されています。このレポートでは IP アドレス数の増加に着目して増加を報告しています。IIJ でも、MITF ハニーポットのデータを用いて同様の算出を行いましたが、3月15日以降はそれまでの平均値と比較して1.4倍程度の変動が見られましたが、大幅な増加は見られませんでした。

現状では任意のコード実行やワームの出現は IIJ の観測では確認されていませんが、既にパッチも提供されているため、事件が発生する前に適用を行うことを推奨します。