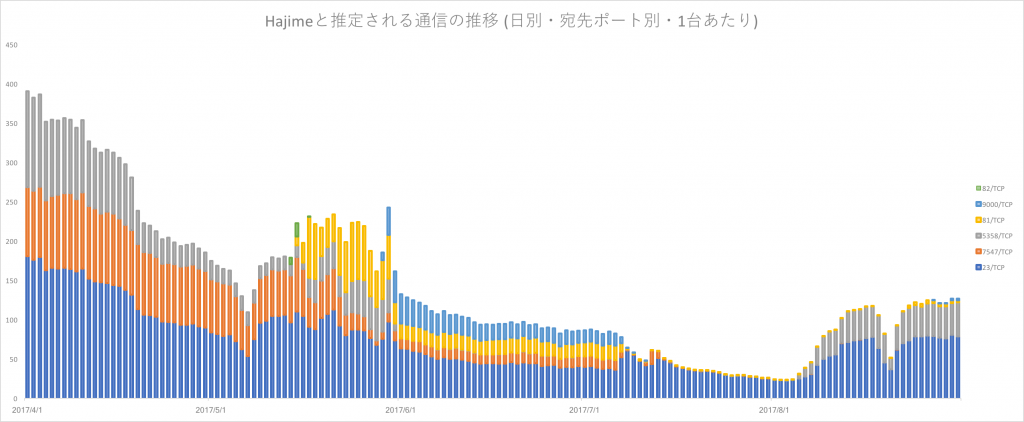

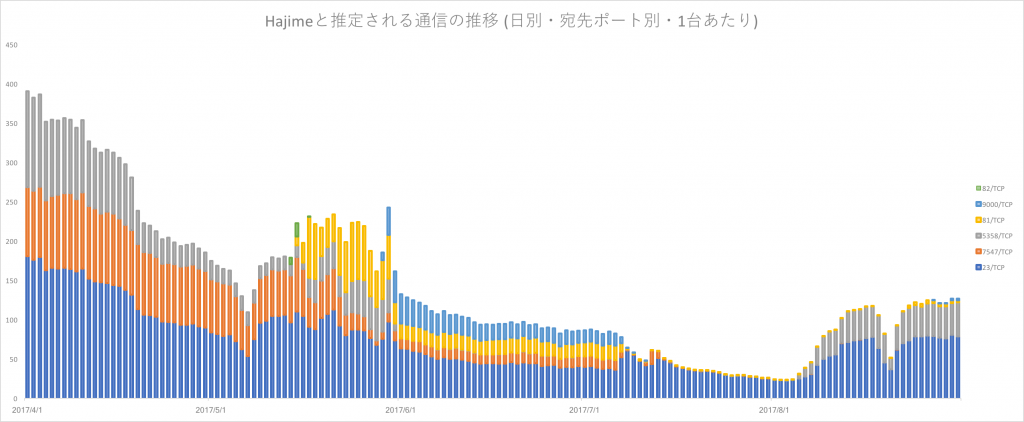

Hajime, Miraiによる通信の推移

前回の記事では、Hajime ボットの活動状況について、その動作の特徴や宛先ポートによる挙動の違いについて解説しました。本記事では Hajime と Mirai およびその亜種について、IIJ のマルウェア活動観測プロジェクト MITF のハニーポットにおいて観測した通信の推移について示します。

Hajime や Mirai など主に IoT 機器に感染するボットの多くは、感染活動を行う前にまずインターネット上に存在する IoT 機器のスキャンを行います。このときの通信は、ボットの種類によってそれぞれ異なる特徴を持っていることが解析結果からわかっています。Mirai およびその亜種の場合、スキャンのパケットにおける TCP の初期シーケンス番号と宛先 IP アドレスが同じになります。一方 Hajime の場合には、TCP の初期シーケンス番号の上 16bit もしくは下 16bit の値が0になります。本記事においては、これらの特徴に合致する通信をそれぞれのボットファミリーによるスキャン活動として取り扱います[1]前回の記事で紹介した Persirai は Mirai のコードを一部流用しているため、スキャンの動作については Mirai … Continue reading。

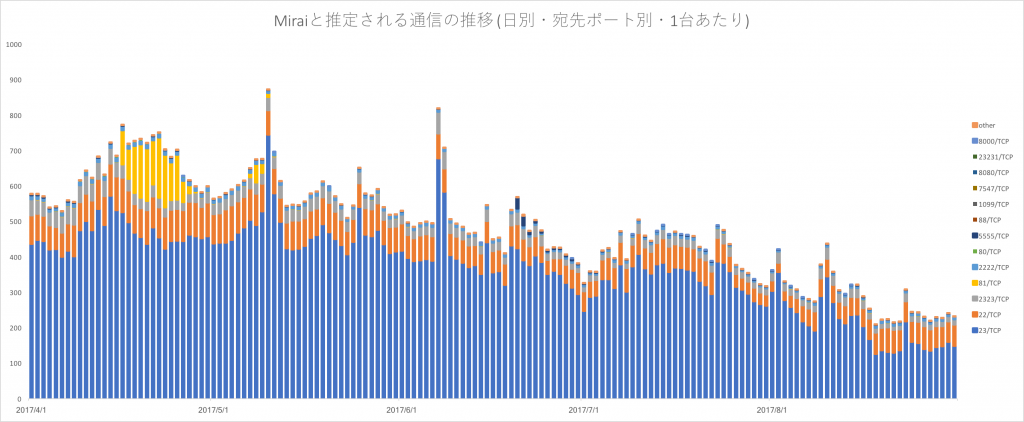

上のグラフは2017年4月から8月の期間に IIJ のハニーポットに到着した通信(スキャンのパケット)のうち、上記の Mirai および Hajime の特徴に合致するものをそれぞれ示しています[2]この期間よりも前の観測データについては過去の IIR を参照してください。https://www.iij.ad.jp/company/development/report/iir/index.html。

まず Hajime による通信の推移を見ると、時期によってスキャン対象とする宛先ポートに大きな変化があることがわかります。81/tcp に対しては5月中頃から7月初めにかけて、9000/tcp に対しては5月末頃から7月初めにかけて、それぞれ活発な活動が見えますが、以降はほとんどスキャン活動が観測されていません。7547/tcp に対しても同様に7月初め以降の活動は見られません。一方、5358/tcp に対しては6月から7月にかけてほとんどスキャン活動は観測されていませんでしたが、8月初めから再び活発な活動が観測されています。全体としては、4月前半と比較すると8月に入りやや増加に転じたものの、スキャン活動が減少傾向にあることがわかります。

一方の Mirai およびその亜種による通信の推移ですが、4月中頃の 81/tcp への通信(Persirai によるもの)を除けば、宛先ポートの大きな変動は見られません。また 23/tcp あての通信がおよそ8割を占めています。スキャン活動全体としては4月から8月にかけて、緩やかな減少傾向にあるということが言えます。

IIJ のハニーポットに対してスキャン活動を行っているユニークな送信元アドレス数からの推定では、8月末の時点で Mirai およびその亜種の感染数は15万台程度、Hajime の感染数は10万台程度ではないかと考えられます[3]本記事で示した通信の特徴に合致しない Mirai 亜種などは感染数の推定に含めていません。。引き続き IIJ ではこれらの IoT ボットの活動状況について注目していきます。

脚注

| ↑1 | 前回の記事で紹介した Persirai は Mirai のコードを一部流用しているため、スキャンの動作については Mirai と同じ特徴を持っています。このようなボットは他にも存在する可能性があり、本記事のような通信パターンによる識別では誤検知を含む可能性があります。また逆に Mirai の亜種でありながら、この特徴を有しない検体もあります。 |

|---|---|

| ↑2 | この期間よりも前の観測データについては過去の IIR を参照してください。https://www.iij.ad.jp/company/development/report/iir/index.html |

| ↑3 | 本記事で示した通信の特徴に合致しない Mirai 亜種などは感染数の推定に含めていません。 |