BHEK2 による大量改ざん

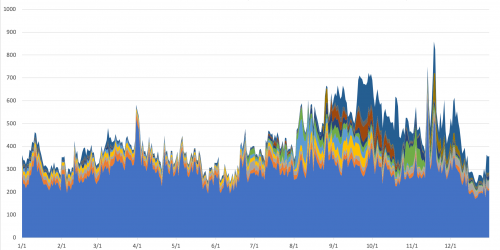

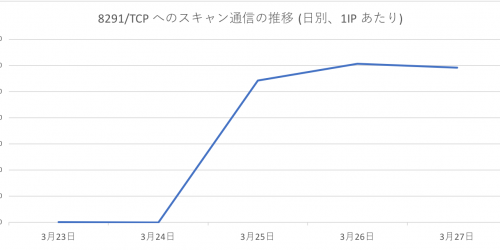

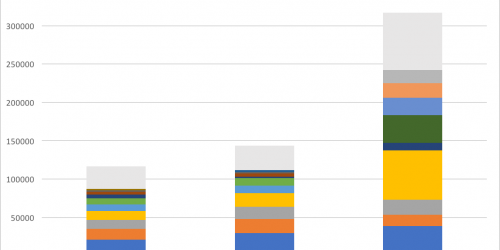

本日、0day.jp のブログにおいて、日本国内において BHEK2 (Blackhole Exploit Kit Version 2) の改ざんが多発しているとの報告がなされていたため、IIJ でも独自に調査を行いました。

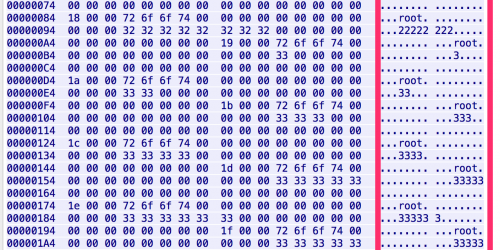

その結果、本日夕方の時点でこれらの Web サイトの少なくとも40件以上に、マルウェアに感染させる不正なサーバへ転送を行う、悪意のあるコードが残されていました。このような入口となる改ざんされたサイトも多数存在しますが、マルウェアに感染させるサーバも世界中に30件以上存在しています。別の情報によると、本日だけでも世界中にマルウェアに感染させるサーバが少なくとも400台以上存在するため、世界的な大規模マルウェア感染事件である可能性があります。このため、ホスト名や IP アドレスによるブロックは困難であると考えられます。一方、URL のパス部には以下のような特徴が見られるため、今回の事件に関し、現時点では以下をキーに検知、及びブロックすることを検討すべきでしょう。

/[a-f0-9]{16}/q\.php

/[a-f0-9]{32}/q\.phpCode language: plaintext (plaintext)なお IIJ では当初、不正なサイトへ転送を行う悪意のあるコードが短時間に切り替わっていることから、一定時間が経過するとコンテンツをリネームしたりドメインごと移動する機能を持つ Redkit Exploit kit の可能性も考えていました。しかし、ほとんどの公開されている情報では、今回の改ざんは BHEK2 によるものであるとしているため、BHEK2 がこのような機能を搭載した可能性も考えられます。

(2013年04月10日追記) IIJ の観測では、BHEK2 によるマルウェアダウンロードの被害は日本国内で継続しています。依然として複数の入口サイトが存在していると考えるべきでしょう。また、マルウェア感染時の URL パス部について、新たな特徴をもつパターンを識別しました。前述のパターンに加えて、以下を検知、ブロックの検討対象とすることを推奨します。

/[a-f0-9]{16}/ff\.phpCode language: plaintext (plaintext)