外部にURL情報を送信するブラウザの拡張機能の組織内での利用に関する注意喚起

Web ブラウザの拡張機能(プラグインなど)には、その拡張機能が組み込まれたブラウザでアクセスした先の URL を、インターネット側の第三者に送信する機能を持つものがあります。これらの拡張機能の多くは利用者の判断で、同意のもとに正当にブラウザに組み込まれたものです。しかし、この機能を利用者が属する会社などの組織の内部において使用したときには、その組織内部の Web サーバに関する情報が外部に送信されることになり、組織からの情報漏えいにあたる行為と考えることができます。IIJ では実際に数多くの企業などにおいて、このような拡張機能が導入されていることを確認し、対策を実施しています。ここに示す情報を組織のセキュリティ基準などと照らし合わせて、組織の内部においては URL を送信するような拡張機能を利用しないように対処することをお勧めします。

アクセスしたURLを外部に送信するブラウザの拡張機能

インターネットの情報を参照するために用いられるブラウザの多くには、拡張機能を取り込むインタフェースが用意されており、画面のコピーをきれいに取得したり、画面の一部を拡大表示したり、Web コンテンツにメモ書きを重ねたりといった、ブラウザそのものには存在しない機能を追加することができます。これらの拡張機能は、ブラウザの本体とは異なる企業などから提供されることがあります。また、拡張機能の一部には、本来の機能のほかに、当該拡張機能を組み込んだブラウザでアクセスした先の URL をすべて、外部の第三者に送信する機能を有しているものがあります。

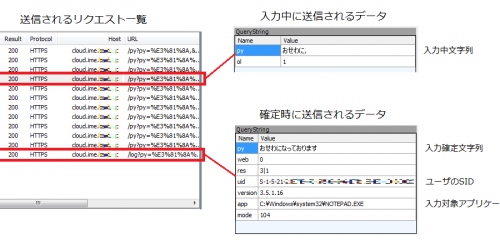

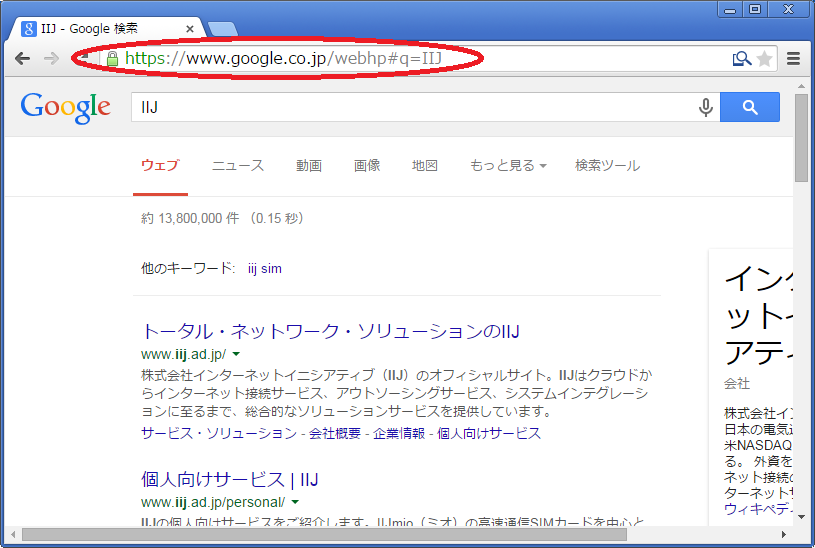

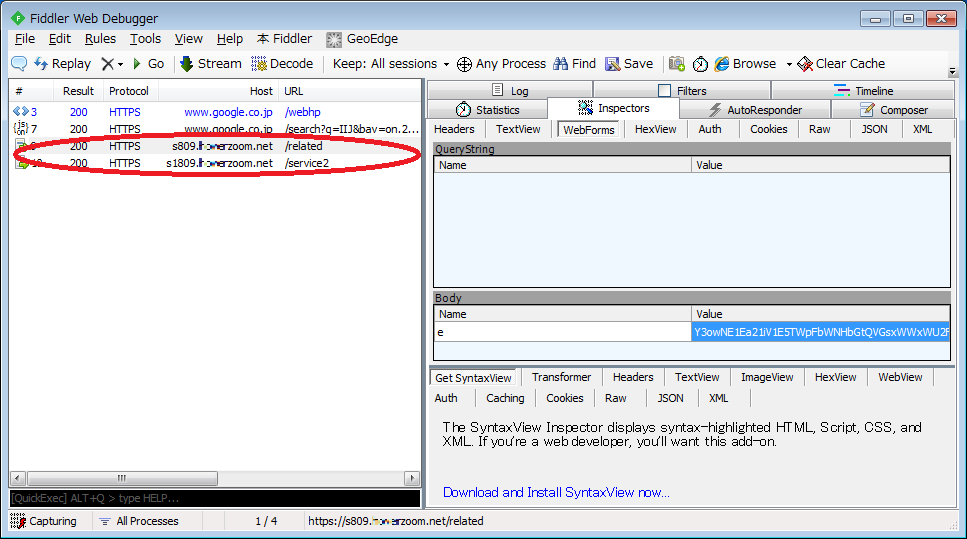

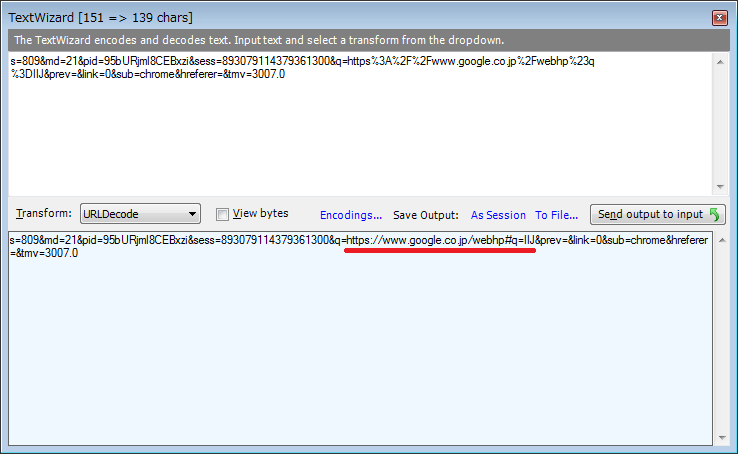

ここで、実際に URL を送信する機能を持つ拡張機能を組み込んだブラウザで、Web サーバを閲覧した時の様子を示します。

この拡張機能は、ブラウザの画面の一部を拡大表示するものですが、その機能に加えて、外部に URL 情報(アクセス時に指定したパラメータを含む)を送信している様子が見て取れます。

IIJ の調査では、複数の拡張機能に URL を送信する機能が組み込まれていることが判明しています。これらには、利用者のプライバシーの侵害の懸念から、過去にもセキュリティベンダーなどから指摘されたことがある拡張機能も含まれます。また、利用者から批判を受けることで、最新版では URL を送信する機能を組み込むことをやめた拡張機能[1]新しいバージョンで URL の送信をやめた場合においても、古いバージョンを使い続けることで URL が送信され続けていることには注意が必要である。もあり、状況は時々刻々と変化しています。

組織内システムのURLが外部にわたることのリスク

企業などの組織では、通常セキュリティ境界を設定し、その内部に存在するシステムについては外部から秘匿しています。しかし、今回示すような拡張機能を組み込んだブラウザで利用者が組織内のシステムにアクセスすることで、その URL が漏えいし、秘密にしているはずのシステムの名称やアクセスのパラメータなどが外部の第三者に知られてしまうことになります。具体的な被害の事例があるわけではありませんが、送信された URL 情報を受け取った組織の取り扱い状況によっては、悪意を持って特定組織を攻撃しようとする者に、その組織の内部システムに関する情報が渡ってしまう可能性を否定できません。特に標的型攻撃などにおいては、組織内部への侵入の橋頭保を確保した後に、内部のシステムを調査、探索する段階があるとされていますが[2]IPA, 「高度標的型攻撃」対策に向けたシステム設計ガイドの「内部侵入・調査」段階など。、攻撃を行う者が内部システムに関する情報を得たうえで攻撃することによって、この段階をスキップ、もしくは非常に短期間で実現することが可能となります。

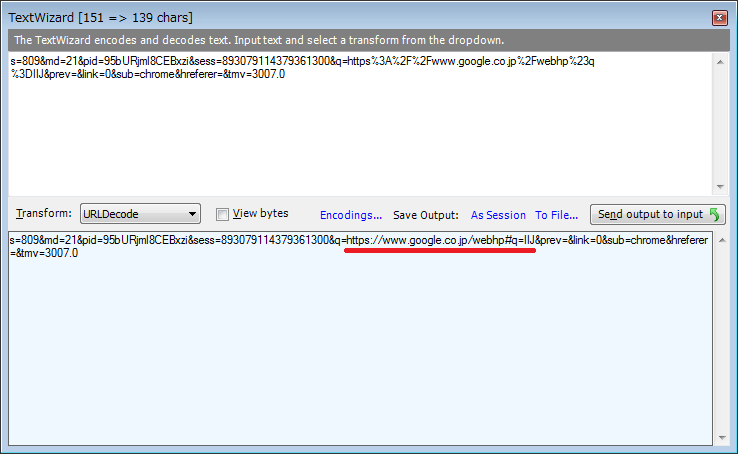

また、ブラウザから通信先に送信される URL には、ワンタイム URL や、セッション管理に用いられている情報が含まれることがあり、サーバの名称のほかにも攻撃に悪用可能な様々な情報が漏えいする可能性があります。

利用者の同意と組織のセキュリティ

URL を送信する拡張機能については、脆弱性などを用いて組織内部に不正に忍び込んだものではなく、URL 送信に関する記載のある End User License Agreement や Privacy Policy に利用者が同意を行ったうえで導入されています[3]これらの Agreement や Policy は、必ずしも導入手順の過程で利用者に提示されてはいない。たとえばある拡張機能では、その機能の開発元の Web に … Continue reading。つまり、拡張機能の提供元と利用者の間の関係においては、利用者が判断し、正当な手順を経て導入されたものと考えることができます。しかし、先に示した組織へのリスクを考慮すると、内部情報の外部への送信は決して好ましいものではなく、当該機能の使用の許可を組織として判断した状況でもありません。

もともと、ソフトウェアの使用権は、組織内での利用であったとしても、利用者個人に対して許諾される場合が多く、その利用の是非についても利用者の責任と判断において検討される場合が多かったと考えられます。しかし、今日では、特にネットワーク上で通信を行う機能について、その機能による組織のセキュリティへの影響を検討したうえで導入の可否を決めることが必要となってきています。また、今後パーソナルデータの利活用が進むことが予想され、インターネット上の第三者に利用者の行動情報を提供することが勧められる場面が増え、利用者が判断を迫られる状況は今後も増えていくことが予想されます。

この状況において組織のセキュリティを守るためには、情報の提供が組織にとってどういう意味を持つかを利用者が常に考えられるようにすることから、そもそも利用者を信用せずに、すべての機能について組織側で判断することまでが考えられます。今回の機会に、利用者の同意と組織のセキュリティに関して適切な基準作りを検討することをお勧めします。

ブラウザの拡張機能に関する制御の難しさ

ここでは、ブラウザの拡張機能の制御の難しさについて紹介します。ブラウザの拡張機能は、利用者がブラウザ自身でインターネット上から検索して入手することができます。この際、インターネットからダウンロードされた拡張機能は、直接ブラウザに取り込まれて機能します。このため、一般的な企業などで利用されているソフトウェア資産管理(指定したアプリケーション以外は動作させない仕組み)システムでは、拡張機能の追加されたブラウザと通常のブラウザの判別ができない場合があります。また、URL 送信を行う拡張機能には、その機能そのものが、html や javascript などのデータの組み合わせで実現されたものもあり、組織内の統制を行うシステムの機能によっては、実行ファイルより検出が難しい場合も考えられます。

このため、ブラウザの拡張機能の制御は、そもそも導入させないための拡張機能配布サイトへのアクセス制限や、URL 情報の送信先への通信の規制など、通信路上の対処が現時点では最も有効であると考えています。IIJ では、適切なアクセス制御の機能を提供しているセキュリティサービスにおいて、顧客にこの手法での対処を提案しています。

おわりに

本稿では URL を外部に送信するブラウザの拡張機能について、特に組織内での利用が情報漏えいにつながるという観点からまとめました。IIJ では、利用者の望まない機能を内蔵するアプリケーションや、利用者の意思に反して導入されるアプリケーション(Potentially Unwanted Application: PUA)について、特に組織のセキュリティとの関係から調査を進めています。現時点でもここで示したものとは別に、利用者をだますなど、より悪質な手法で利用者のシステムに入り込むような場合も明らかとなっており、Internet Infrastructure Review Vol.27 でも紹介していますので合わせてご参照ください[4]IIJ, Internet Infrastructure Review Vol.27 「1.4.1 悪質化する PUA」。また、今後も調査で明らかになった事実については、順次公開していきたいと考えています。

(2015-07-22 追記) 脚注2.のURLを修正しました。

脚注

| ↑1 | 新しいバージョンで URL の送信をやめた場合においても、古いバージョンを使い続けることで URL が送信され続けていることには注意が必要である。 |

|---|---|

| ↑2 | IPA, 「高度標的型攻撃」対策に向けたシステム設計ガイドの「内部侵入・調査」段階など。 |

| ↑3 | これらの Agreement や Policy は、必ずしも導入手順の過程で利用者に提示されてはいない。たとえばある拡張機能では、その機能の開発元の Web に Privacy Policy が記載されているだけであり、利用者への確認が不十分ではないかと考えることもできる。 |

| ↑4 | IIJ, Internet Infrastructure Review Vol.27 「1.4.1 悪質化する PUA」 |