DNS Changer マルウェア感染に関する注意喚起

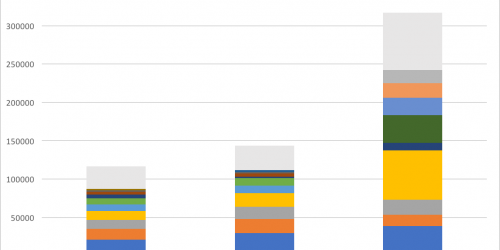

2011年11月、DNS Changer と呼ばれるマルウェアの C&C サーバや悪意のある DNS サーバを FBI が差し押さえ、活動を封じ込めました。その後の懸念点などが先日の NANOG54 (North American Network Operators’ Group) で話し合われています。その資料 によると、現在差し押さえたサーバと同様の IP アドレスで正規の DNS サーバが運用されていますが、この DNS サーバの運用期限が3月8日に迫っています。DCWG (DNS Changer Working Group) によると、1月末時点で約45万の感染端末が観測されており、まだ感染したままのユーザは3月8日以降 DNS の名前解決ができなくなります。事実上、インターネットの利用ができなくなるため、注意が必要です。

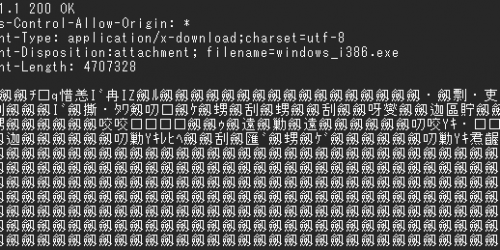

DNS Changer[1]DNS Changer は Ghost Click や TDSS、TDL、Zlob、Alureon など様々な名称で知られている。 は、Web の検索結果を改ざんしたり、閲覧中の Web ページ内の広告を別なものに置き換えて表示するなどの行為を行ないます。例えば、スパイウェアを駆除しようと検索をかけると、その検索結果をスケアウェア[2]スケアウェアの解説は IIR vol.3を参照のこと。(偽ウイルス対策ソフトウェア)のページに置き換えて表示させることで、悪意のあるソフトウェアをインストールさせ、金銭を詐取するなどの被害が報告されています。

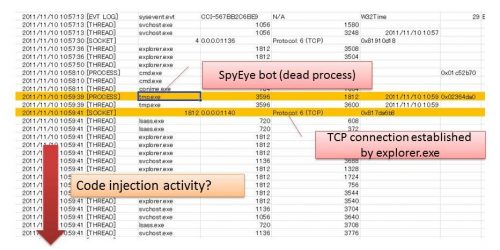

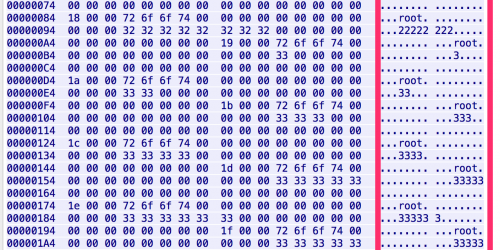

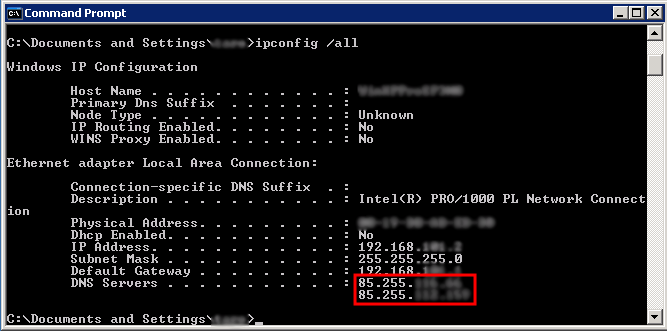

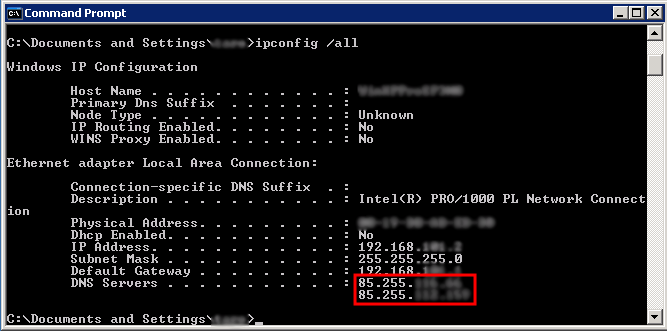

DNS Changer の感染者であるかは、DCWG にも記載されているとおり、各 OS の DNS サーバの設定値をチェックすることである程度判断できます[3]IIJ が入手した検体では、アクセス先やマルウェアの特徴が酷似しているものでも、DNS を書き換えない亜種も一部存在したため、あくまで DNS … Continue reading。また悪意のある DNS サーバのアドレスレンジは FBI の資料や DCWG の Web ページに記載されており、それに合致する場合は感染者である可能性が高いです。FBI では DNS サーバの IP アドレスを入力することでこのアドレスレンジに含まれるかを検査する Web ページも公開しています。IIJ の解析でも、このマルウェアに感染すると、他のプロセスにコードインジェクションを行なった上でそのプロセスからレジストリ上の DNS サーバの設定を改変し、悪意のある DNS サーバを強制することがわかっています[4]このマルウェア解析は、IIJ 独自の解析環境とともに一部 JoeSecurity 社の JoeSandbox を用いている。。下記の図は、DNS Changer に感染後、ネットワークの設定を表示させたものです。DNS サーバが先の FBI の資料が示すアドレスレンジに書き換えられていることがわかります。

また FBI の報告によれば、デフォルトパスワードのまま放置されているルータに侵入し、その設定を改変する亜種も存在するようです[5]NANOG54 の資料内では UTSTARCOM、D-Link、Linksys … Continue reading。

一部の亜種ではマスターブートレコードに感染コードを保存する場合があるため、復旧の際にはマスターブートレコードを上書きするか、ハードディスクをフォーマットした上で再インストールをするなどの対策が必要です。

なお3月8日の運用期限ですが、2月17日に米政府から4ヶ月間延長の申し立てが行われており、裁判所がこれを認めれば、7月9日まで延長される可能性もあります。

脚注

| ↑1 | DNS Changer は Ghost Click や TDSS、TDL、Zlob、Alureon など様々な名称で知られている。 |

|---|---|

| ↑2 | スケアウェアの解説は IIR vol.3を参照のこと。 |

| ↑3 | IIJ が入手した検体では、アクセス先やマルウェアの特徴が酷似しているものでも、DNS を書き換えない亜種も一部存在したため、あくまで DNS の設定を改変するタイプの亜種の特定するための手段として考えた方がよい。 |

| ↑4 | このマルウェア解析は、IIJ 独自の解析環境とともに一部 JoeSecurity 社の JoeSandbox を用いている。 |

| ↑5 | NANOG54 の資料内では UTSTARCOM、D-Link、Linksys などが挙げられているが、この資料では実際に書きかえられた事例や、コード分析からは見つかっておらず、あくまでもコンフィグ内に存在したとの記述に止まっている。 |