LummaStealerがTake downされるまでの活動状況

はじめに

InfoStealer (インフォスティーラー) とは、情報を窃取することを目的としたマルウェアの総称です。このマルウェアが盗む情報は、認証情報、金融情報、ブラウザの閲覧履歴やオートコンプリート、暗号資産のウォレット、ドキュメントなどがあります。ここでは数あるInfoStealerの中でもLummaStealer (LummaC2) を取り上げます。

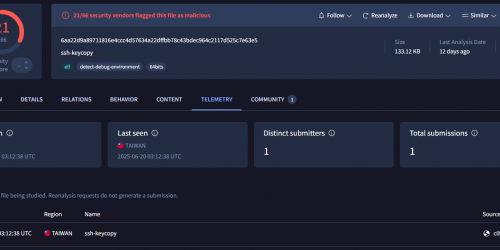

2025年5月21日に法執行機関やマイクロソフトを始めとする民間企業が、LummaStealerで使用されていたドメインを押収したと公表しました123。この公表と共にCISAとBitsight、ESETからIoC (Indicator of Compromise) が提供されています456。以降では、私が2025年2月中旬から5月中旬まで収集した情報を用いて、LummaStealerの活動の裏側を報告します。

LummaStealerのログインパネルとビジネス拡大

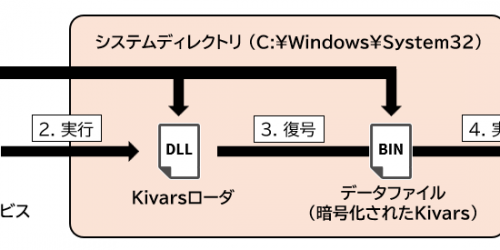

LummaStealerを拡散する犯罪者は、以下のようなログインパネルを通してビルドや窃取した情報をダウンロードしたり、確認していたと考えられます。

InfoStealerが窃取した情報はLOGと呼ばれているため、以降ではLOGと表記します。

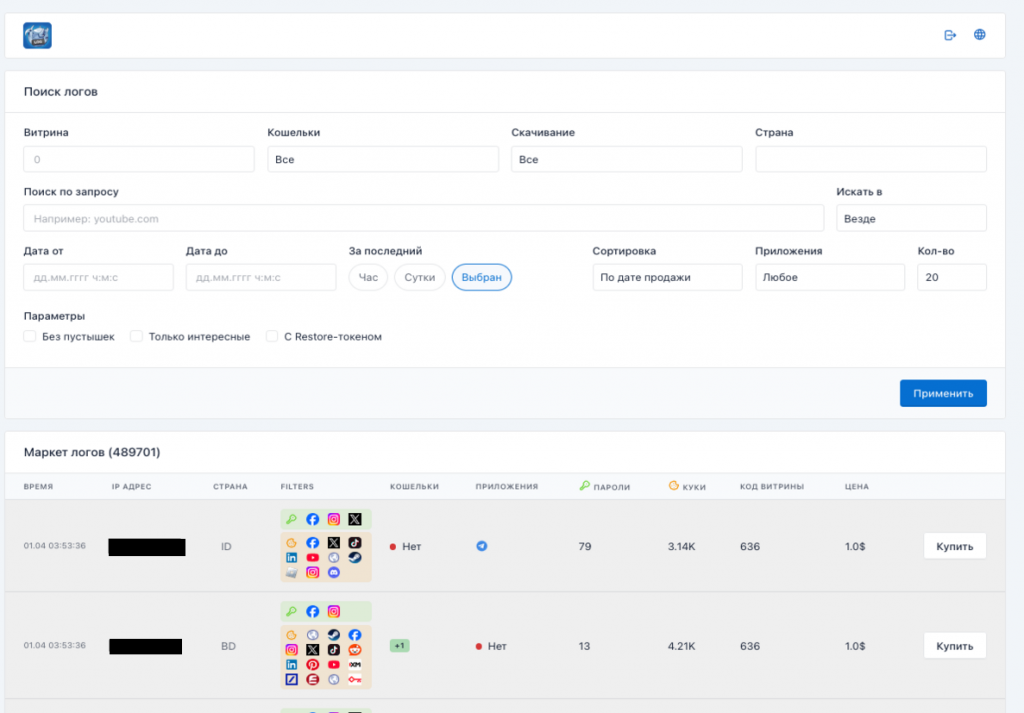

2025年4月1日にはLOGを販売するマーケットを公開し、ビジネスを拡大し始めました7。

情報を窃取するアクターをアフィリエイトと呼び、この専用マーケットでは、アフィリエイトが出品した情報が閲覧できます。 LOGを求めているアクターは、このマーケットから購入することができます。

データの収集方法と統計情報

今回紹介するデータは、マーケットから閲覧できる情報とLummaStealerが取得していたドメインの情報の二つです。ドメインの情報は日頃セキュリティ関係者の方々が共有しているIoCを元にしたものです。

これらの情報から以下の洞察を得ました。

- マーケットに出品されている情報から、被害状況を把握する

- IoCを元に、どの程度アフィリエイトが活動しているかを把握する

いずれも部分的なデータですが、活発に活動していたことがわかりました。以降にその内容を紹介します。

マーケットの統計情報

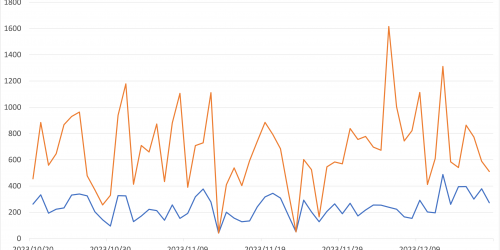

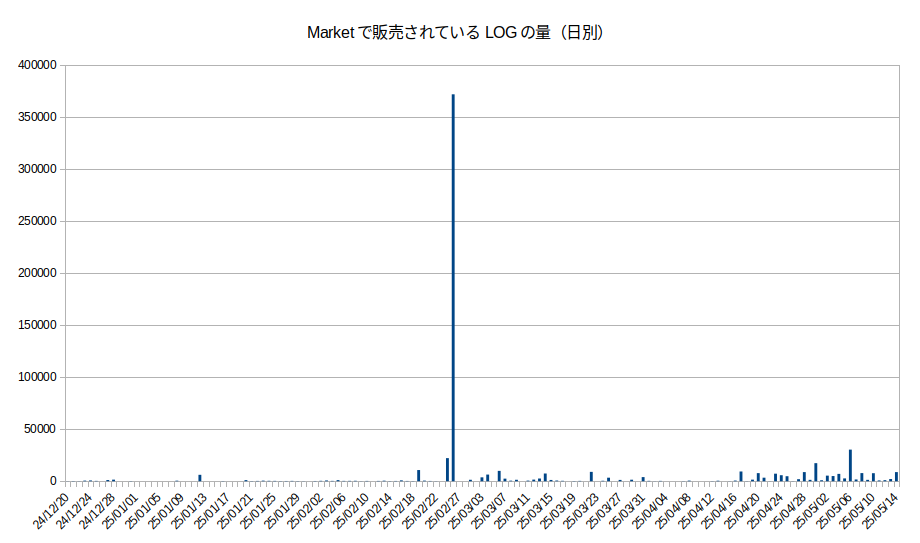

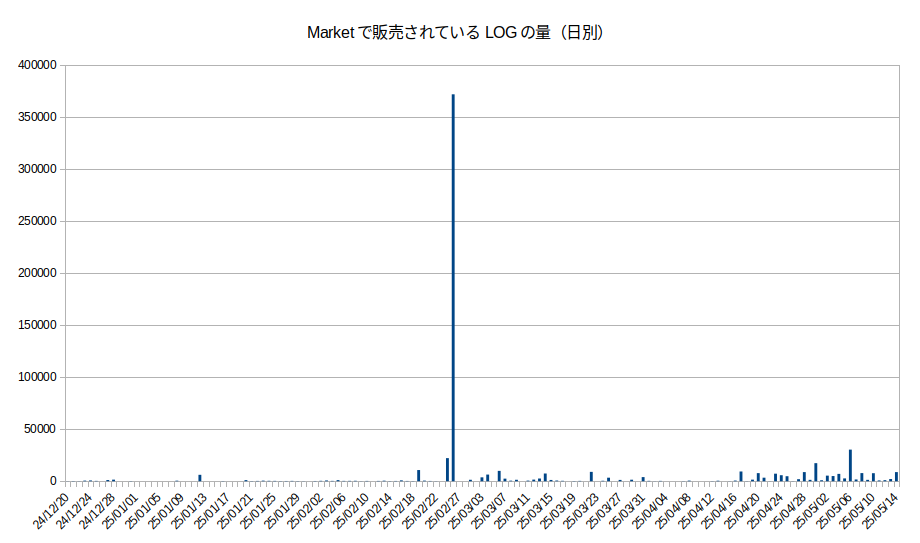

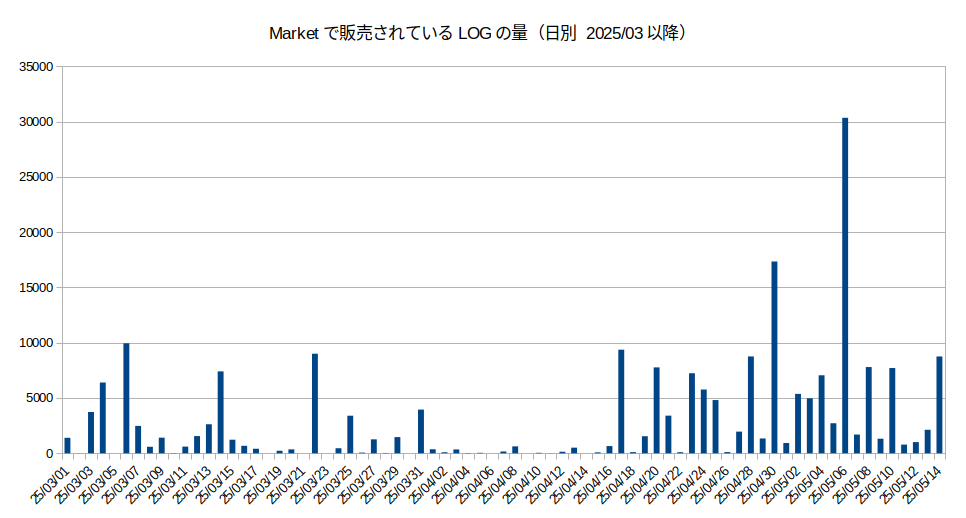

以下はLummaStealerのマーケットに出品されていたLOGの量を、日付ごとに集計したグラフです。

マーケットで販売されていた総量は約644,000件でした。また、3月16日から5月14日までの期間に限定すると約176,000件で、マイクロソフトが報告している394,000ほどの感染数の半数未満でした。

この数字の差異には主に二つの要因があると考えています。一つ目は、感染日と出品日にはタイムラグが発生するということです。マーケット上で付与されている時間の情報は、感染日時ではなく出品日時である可能性が高いです。そのため、集計している基準時刻のズレがあります。二つ目は、アフィリエイトが出品しなかった可能性があることです。LummaStealerのマーケットではアフィリエイトに出品の権利があります。そのためLOGが出品されず、マーケット上に現れなかった可能性があります。

2月27日にピークがありますが、これはマーケットの公開以前から大量にLOGを管理していたサーバから一斉に出品されたものと考えています。活動状況を把握するという意味では異常値であるため、3月1日からのグラフを示します。

3月は適度に出品されていたものが、4月初旬から中旬にかけて大幅に出品数が減っていることがわかります。その後、マーケットのドメインが押収されるまで過去にない量の出品数があり、アフィリエイトの活発な活動状況が伺えます。

ドメインに関する統計情報

ここでは、LummaStealerの運用者が取得した、ある特徴を持つドメインを集計した結果と、CISAやBitsight、ESETから提供されたIoCを元に、2月から4月にかけての活動状況を紐解きます。

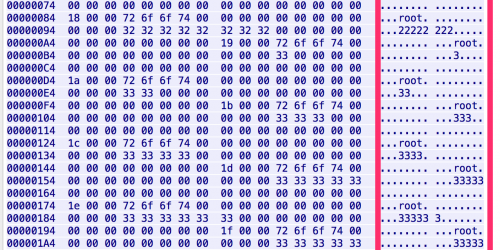

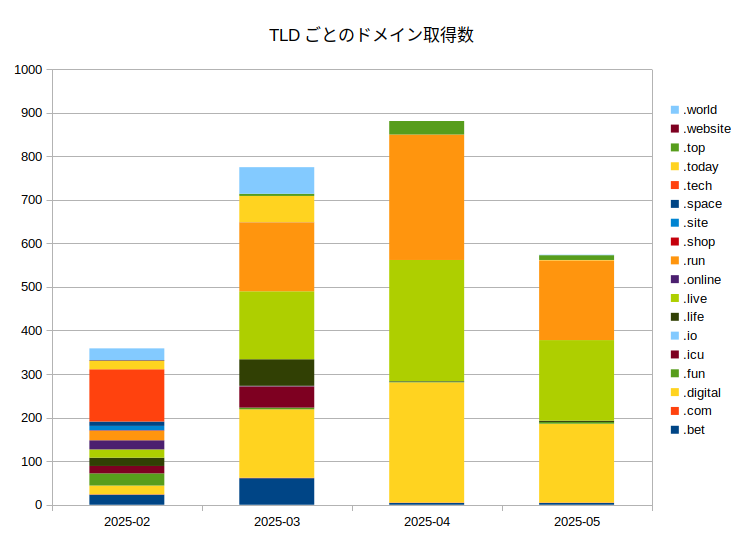

まず、LummaStealerがC2サーバとして使用するドメインのTLD (Top Level Domain) は様々です。その中でも一部のドメインは以下の特徴を持っていました。

Whoisの特徴

- レジストラがPDR Ltd. d/b/a PublicDomainRegistry.comである

- 名前や組織名にロシア圏の人物名が使用される

- 地域や電話番号の情報がロシアである

- Emailのドメインが

@inbox.euである

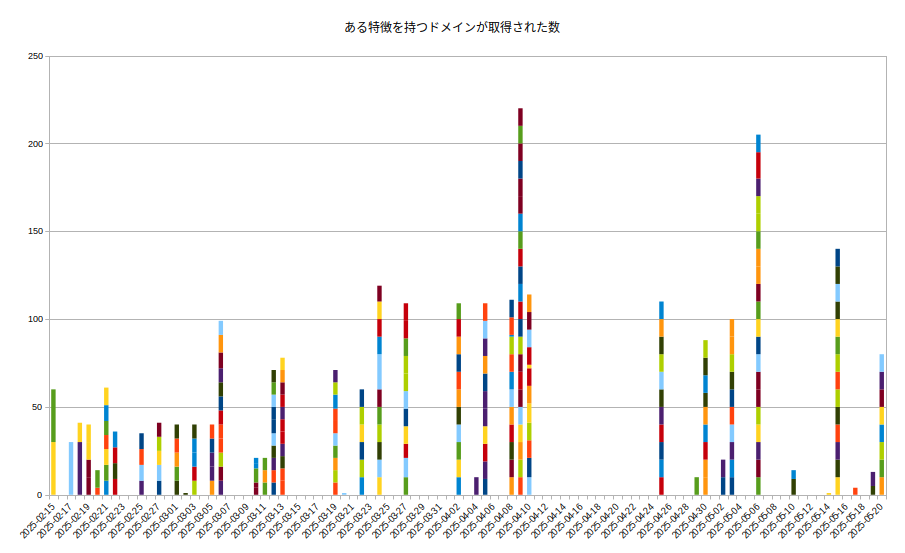

このドメインはregway8で取得されたものです。この特徴を持つドメインがいつ頃取得されたかを集計したものが、次のグラフです。

色分けは、Emailの情報ごとにグルーピングしたものです。数が多いため、グラフでは省略しています。この図からわかるとおり、ある程度のまとまりを持って不定期に取得していることがわかります。あくまでも先述した特徴を持つものであるため、それ以外のドメインが空白の期間に取得されていたかもしれませんが、未確認です。

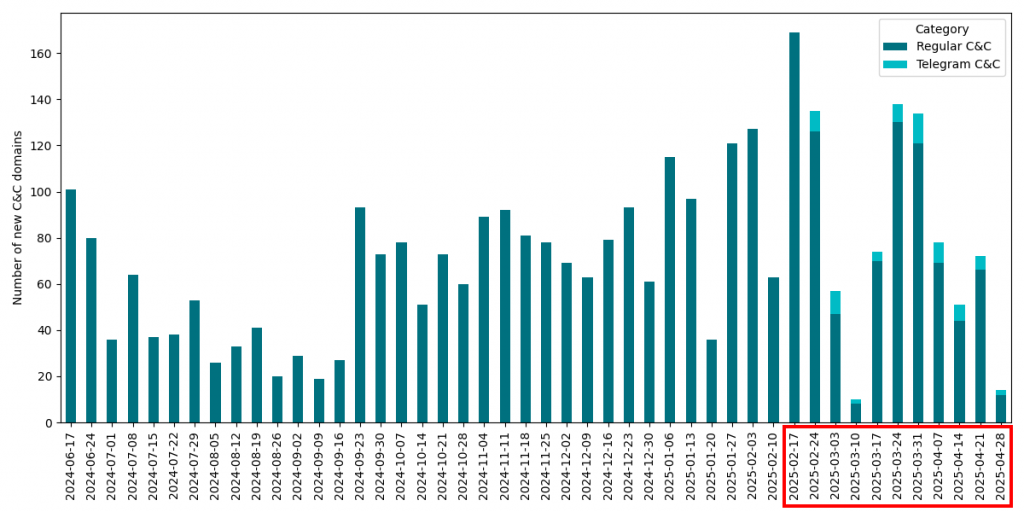

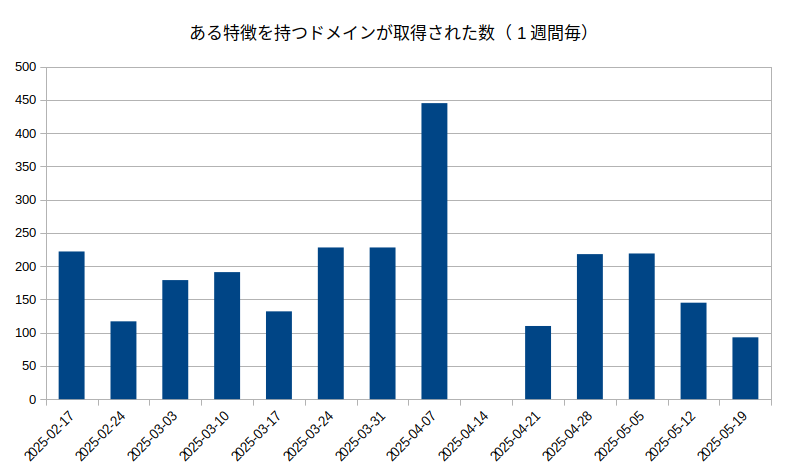

次にESETのレポートで取り上げられているLummaStealerのC2で使用されたドメインの集計結果です。集計期間を揃えるため、上記の図を一週間毎の集計結果に変えて比較します。

ある特徴をもつドメインのみに絞ったにも関わらず、集計の量が2倍近く大きくなっています。これはデータセットの性質が異なるためです。 ESETのデータはIoCであるため、実際にC2通信として使用されたものだけが選ばれており限定的です。一方で、私が集計したものは取得されたドメインであるため、実際にC2として使用されたかはわかりません。

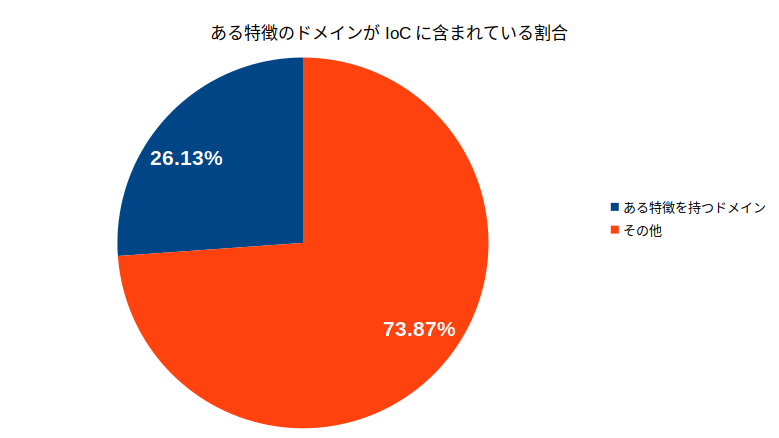

次に、CISAとBitsight、ESETが提供しているIoCと突き合わせします。

この図からわかるのは、LummaStealerが使用していたC2通信のドメインのうち、約1/4が先述した特徴を持つということです。

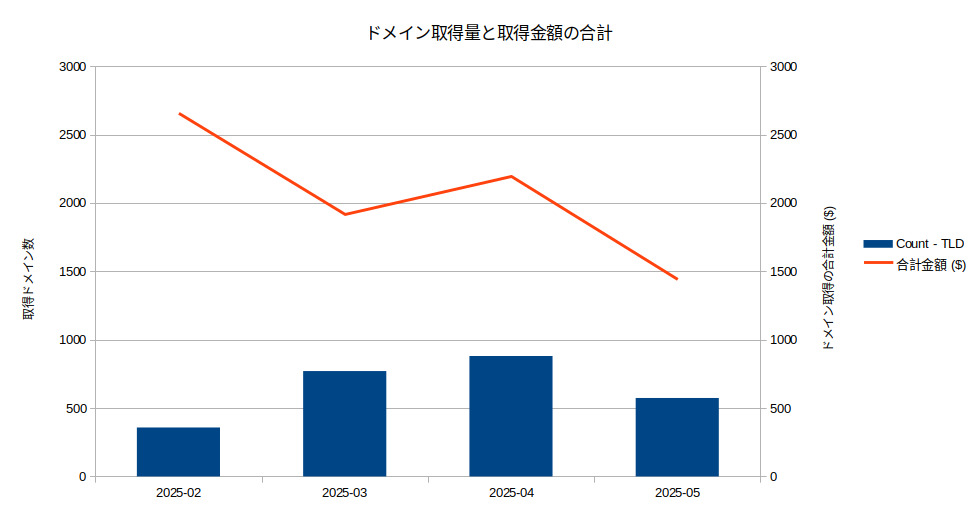

最後に、ドメイン取得の費用について計算します。 Regwayは特定のTLDをPromo Priceとして安く提供しています9。以下は、値段表を元にドメイン取得の額を月単位でグラフ化したものです。

2月はドメイン数が最も少ないですが、取得金額は最高額でした。 3月から4月はドメイン数が多くなっているため、比例して値段が高くなっています。また、.live、.run、.digitalのTLDを主に取得するように、徐々に変化していることがわかります。 2月に使用されたドメインの多くが.techであり、これは$14.99かかります。一方で.liveなど徐々に増えていったTLDは約$2.50と低価格なもので、安価なドメインを選ぶことで費用を抑えようとしているように見えます。

まとめると、LummaStealerの運用者はドメイン数は増やしつつ、出費を抑えながら運用をしていたと推測されます。また、取得するドメイン数が増え続けていたこともあり、2025年2月から4月にかけてアフィリエイトが活発に活動していたということも言えます。この活発化は、先述した出品数の増加傾向とも月単位で一致します。

まとめ

地道にデータを収集していくと、攻撃者側の活動状況が見える一例として、調査結果を報告しました。

最後に示したグラフの全体傾向に埋もれていますが、.comのドメインが一部存在しており、これはログインパネルで使用されていたものでした。このようなドメインは4つだけですが1つ$13.99で、使い捨てのC2ドメインよりは費用をかけていたことがわかりました。現在これらのドメインは使用されていないか、米司法省におけるSeizure banner (差し押さえを示すもの) が表示されるようになっています。

このようなドメイン押収に伴い、今後LummaStealerが衰退していく可能性が高まっています。今後どのような動きになっていくかはわかりませんが、InfoStealerは他にも数多く存在しているため、まだ終焉まで先が長いと考えています。これからも気を抜かず、端末や認証情報を保護していきましょう。

- Justice Department Seizes Domains Behind Major Information-Stealing Malware Operation ↩︎

- Disrupting Lumma Stealer: Microsoft leads global action against favored cybercrime tool ↩︎

- Europol and Microsoft disrupt world’s largest infostealer Lumma ↩︎

- Threat Actors Deploy LummaC2 Malware to Exfiltrate Sensitive Data from Organizations ↩︎

- ESET takes part in global operation to disrupt Lumma Stealer ↩︎

- Lumma Stealer Is Out… of Business! ↩︎

- マーケットは2024年8月5日頃には存在していましたが、マーケットを独立したドメインで運用し始めたことを確認したのは2025年4月1日です。 ↩︎

- regway – Domain registration services for professionals – ↩︎

- Currently Running Promos ↩︎