InfoStealerの閲覧履歴の窃取における盲点

この記事では、InfoStealer (インフォスティーラー) を起因とする情報漏洩のリスクについて説明します。

InfoStealerは、情報を窃取することを目的としたマルウェアの総称です。このマルウェアに感染すると、ブラウザ内に保存された認証情報やCookie、閲覧履歴、デバイスの情報、保存されたドキュメントなどを窃取される恐れがあります。感染方法は多岐に渡り、ブラウザのUpdateを装ったサイトや、PDFに扮したショートカットファイルを介してインストールさせるものなどがあります。

InfoStealerのリスクを考える際には、認証情報によって不正アクセスが発生したと想定することが重要です。以降では、漏洩した情報を調査した上で明らかとなった、盲点となりやすい例を取り上げます。具体的には、窃取されたブラウザの閲覧履歴からクラウドストレージの共有リンクが知られることにより、機密情報が漏洩することについて説明します。

InfoStealerが窃取する情報

InfoStealerには、LummaC2やRedline、Meta Stealer、Vidar、AMOSなど様々な種類が存在しています。マルウェアの種類によって窃取される情報は異なりますが、代表的なものを以下に列挙します。

- ブラウザに保存された情報

- デバイスの情報

- インストールされたアプリの一覧

- 端末上に保存されたドキュメント

- スクリーンショット

- 暗号資産のウォレット

- クリップボード

本記事で取り扱う認証情報やCookie、閲覧履歴は、ブラウザに保存されている情報に含まれます。窃取された情報は総称してログとして呼ばれており、InfoStealerのC2サーバ上で閲覧・ダウンロードができます。

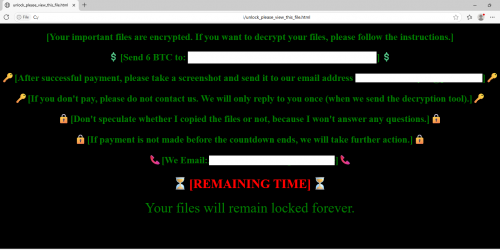

以下は、ログのファイル構成の一部を示しています。

ブラウザの閲覧履歴 (History.txt) には、被害者がブラウザで閲覧したURLとそのアクセス時間が記録されています。この閲覧履歴に、クラウドストレージの共有リンクが含まれていると、共有リンク先の機密情報を閲覧される可能性が発生します。

クラウドストレージの共有リンクとは

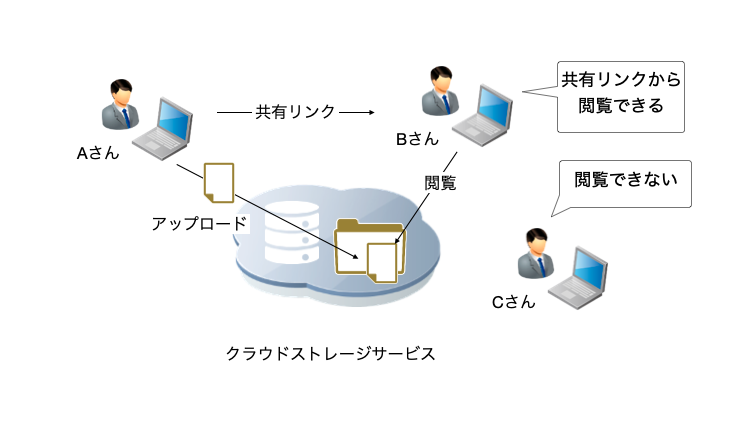

クラウドストレージサービスには、Google DriveやDropbox、Boxなどがあります。これらのサービスでは、ファイルやフォルダをクラウド上のストレージに保存して、共有リンクを使用することで他者と共有できます。この共有リンクはストレージ内のファイルやフォルダに紐付いているため、そのリンクへアクセスすることで情報が閲覧できます。

上図でわかるように、共有リンクを知っている人は情報を閲覧できます。そのため、一般的には共有リンクに対して様々な制限を設定できる機能が提供されています。以下に、主な機能を紹介します。

- 公開範囲を設定する機能

- 共有リンクの有効期限を設定する機能

- アクセス時のパスワードを設定する機能

これらを適切に設定することで、機密情報を含んだファイルやフォルダを共有することができます。

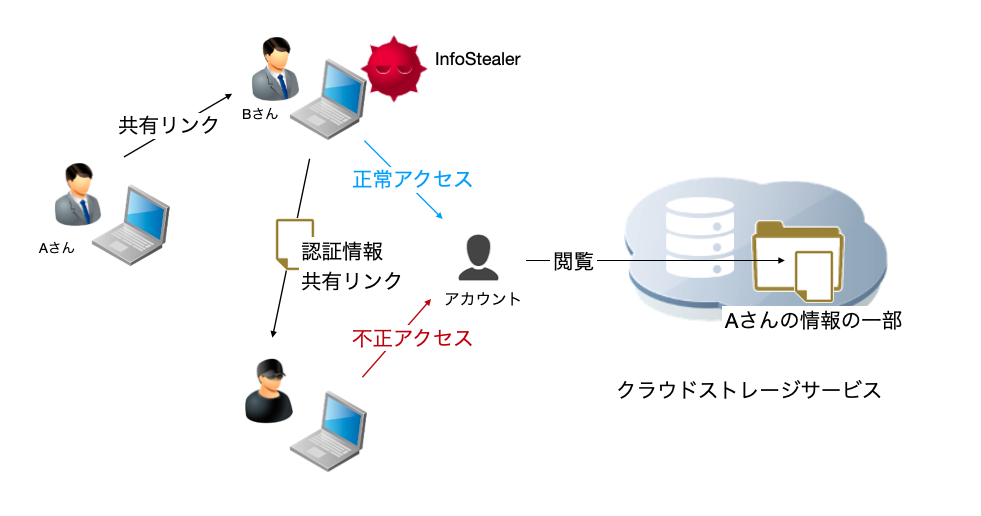

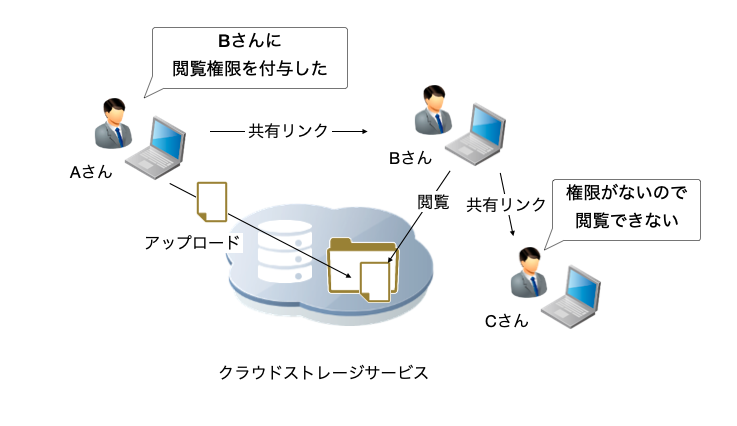

以下は、公開範囲としてAさんがBさんに対して閲覧を許可した場合の図です。

この設定によって、Cさんが共有リンクを入手しても、ファイルやフォルダを閲覧することはできません。

被害想定

ここではまず、認証情報によって不正アクセスを受けた際の被害を想定します。

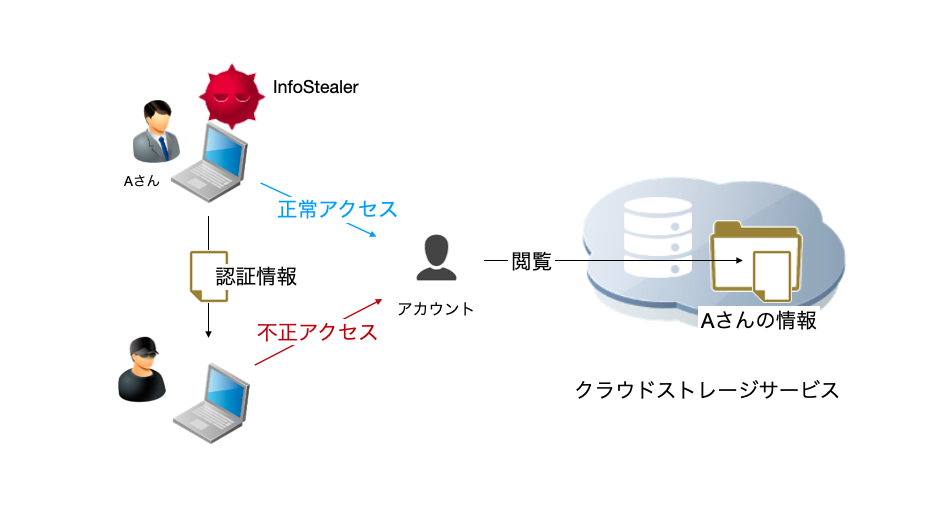

不正アクセス後のリスク

たとえば、クラウドストレージサービスの認証情報が漏洩し、アカウントへ不正アクセスされたとします。不正アクセス後には、そのアカウントが保存した全ての情報が第三者によって閲覧される可能性があります。

これが、クラウドストレージサービスのアカウントが不正アクセスされた際に想定できる被害です。

次に、認証情報に加え、共有リンクが漏洩した際の被害を説明します。ここでは、説明を簡略化するため、以下のように立場を分離します。

- 共有リンクを作成したアカウント (Aさん)

- 共有リンクを提供されたアカウント (Bさん)

この時、大きく2つのケースが考えられます。

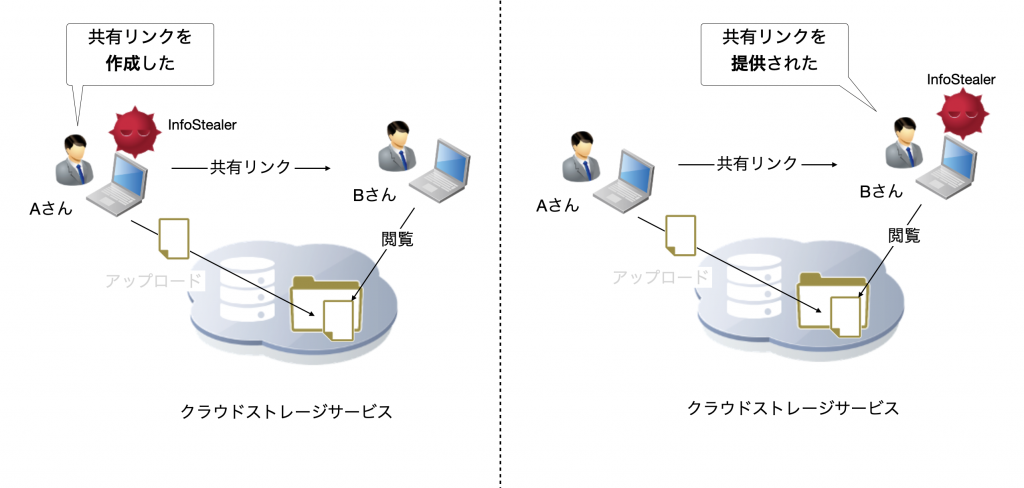

- 共有リンクを作成したAさんが感染する

- 共有リンクを提供されたBさんが感染する

いずれのケースにおいても、クラウドストレージサービスのアカウントが不正アクセスを受ける可能性は同じです。しかし、不正アクセスが成功した後のリスクは異なります。ケース1は「認証情報が漏洩した際のリスク」で説明したことと同様で、情報漏洩の対象範囲はAさんが保存した全ての情報となります。

認証情報と共有リンクが漏洩した際のリスク (盲点)

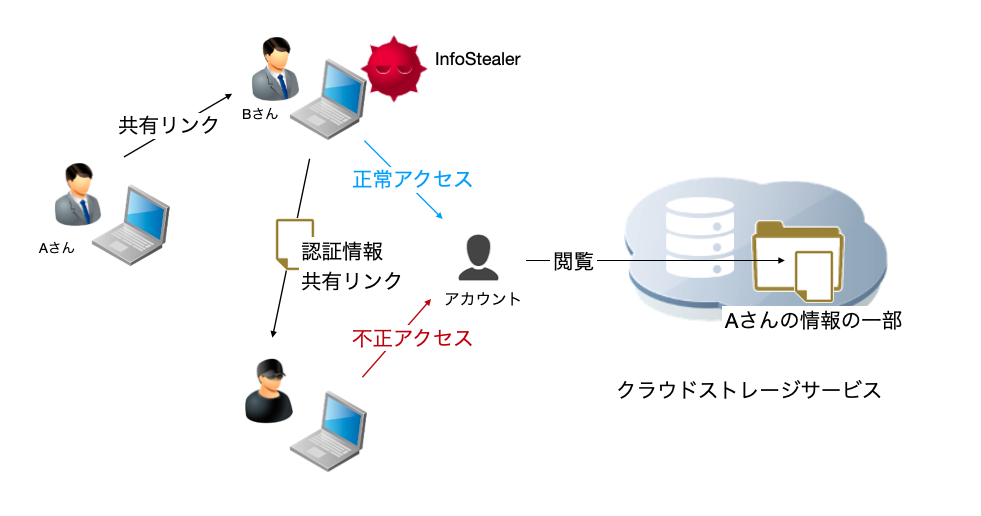

では、ケース2のBさんが感染した場合の被害を考えてみましょう。この場合、情報漏洩の対象範囲はBさんが共有リンクで参照できる情報 (Aさんが保存した情報の一部) です。

この被害はInfoStealer固有のもので、認証情報とブラウザの閲覧履歴にある共有リンクが漏洩することによって発生します。

上図からわかるように、ケース2は情報漏洩に気がつきにくい構造をしています。

まず、情報を保存しているAさんは感染していないため、第三者に情報が漏洩していることに気がつけません。また、感染したBさんは共有リンクで参照できる情報がどの程度あるかを把握していません。そのため、Bさんのアカウントが不正アクセスを受けたこのケースでは、時に盲点になりやすい被害となるのです。

ここでは、説明のため簡略化した図で説明しましたが、普段からクラウドストレージサービスを使用しているユーザは、AさんとBさんの両方の立場になることが多いでしょう。自身がアップロードした情報だけでなく、誰かから共有された情報も漏洩する可能性があることを知っておくことが重要です。

対策のポイント

クラウドストレージの情報漏洩リスクへの対策は、複数の視点で考える必要があり複雑です。ここではアカウントの不正アクセス対策と共有リンク設定による対策を紹介します。

アカウントの不正アクセス対策

アカウントに対する不正アクセスの対策を以下に示します。

- 多要素認証 (MFA: Multi-Factor Authentication) の設定

- セッションの破棄

- パスワードの管理

まず、ログインIDとパスワードによる不正アクセスに対して、多要素認証は有効な対策となります。 InfoStealerのログのうち、ユーザIDとパスワード、サイトのURLを組にした情報が販売されていることがあります。多要素認証を設定しておけば、ユーザIDとパスワードだけで不正アクセスされることを防ぐことができます。この設定を強制しないサービスもあるため、設定し忘れていないか確認しておきましょう。

つぎに、InfoStealerはCookieを窃取することを考慮しなければいけません。 Cookieを使用したセッション管理を行うサイトがあるため、Cookieによるセッションハイジャックの恐れがあります。必要のない時にアカウントをログアウトすることで、セッションを破棄できます。セッションを破棄しておけば、InfoStealerに感染したタイミングで、セッションハイジャックの被害範囲を抑えられます。

最後に、パスワードの管理を整理することも重要です。各種InfoStealerの共通点として、ブラウザやその拡張機能に保存した情報を窃取します。利便性の観点からブラウザ上に認証情報を保存するにしても、外部サービスだけはパスワードマネージャアプリによる管理に徹底することをお勧めします。イントラネットで使用する認証情報は、漏洩したとしても簡単には不正アクセスに発展しません。そのため、漏洩したらすぐに悪用可能な認証情報は、ブラウザから遠ざけておくという観点も必要です。

共有リンクにおける対策

共有リンクの機能はクラウドストレージサービスによって仕様が異なります。たとえば、共有リンクを公開設定にしておくと、アカウントを持っていない人でも閲覧できるものもあります。まずは、使用しているクラウドストレージサービスの仕様を把握しておくことが必要です。

以下に、共有リンクを使用して機密情報を共有する際の対策を紹介します。

- 公開範囲の確認

- 共有リンクの有効期限

- 共有リンクに対するパスワード設定

クラウドストレージサービスによって「公開」という言葉の範囲が異なります。まずは仕様を確認して、そのサービスで共有できる最大の範囲を把握することが重要です。その上で、公開範囲を適切に設定しておけば、情報を参照できるアカウントのみに漏洩のリスクを抑えることができます。

有効期限が設定できる場合、この機能もInfoStealerへの対策になります。共有リンクが窃取されたとしても有効期限外であれば、第三者によって閲覧されることがありません。

最後にパスワードの設定による対策です。この機能を使えば、不正アクセスを行った第三者がパスワードを知らない限り、閲覧されることがありません。 InfoStealerは端末上のメモなども窃取の対象であるため、先述した通りパスワードマネージャで管理することをお勧めします。

ここで紹介した機能は、範囲・期間・認証の3つの観点でリスクを抑える例です。この他にも、クラウドストレージサービスごとに提供されている機能があります。使用するサービスが提供する機能を組み合わせて、大切な情報を守っていきましょう。