WannaCry まだ終わってなくない?

2017年5月、ランサムウェア WannaCry の感染活動が世界中で観測されました。WannaCry は SMB の脆弱性を利用して感染を拡げるワーム機能を持っており、インターネット経由で爆発的に感染が拡大する要因となりましたが、幸いなことにキルスイッチ機能を持っていたため、比較的早い段階で収束しました。しかし5月末からこのキルスイッチ機能を無効にした亜種の活動が観測されはじめ、6月以降も活発な活動が継続しています。本記事では IIJ のハニーポットで観測されている最近の WannaCry 亜種の活動状況を紹介します。

WannaCry 亜種の特徴

5月に最初に活動が確認された WannaCry 2.0 と呼ばれるワーム機能をもつランサムウェアは、起動時にある特定の URL にアクセスし、成功した場合には以降の感染動作を行わないというキルスイッチの機能を有していました[1]キルスイッチとしての効果があるというだけであって、WannaCry の作者がそれを意図したものかはわかりません。。この URL のドメインは感染活動初期の比較的早い段階でセキュリティ研究者によって登録されたため、その後の感染活動の沈静化に大きな役割を果たしたと考えられています。

一方、5月末頃からこのキルスイッチ機能を意図的に無効にしたと思われる WannaCry 亜種の活動が観測されるようになりました。代表的な亜種の機能詳細については、すでに国内のセキュリティ会社から解説記事[2]MBSD 社のブログ記事で解説されている WannaCry 亜種の検体は、IIJ のハニーポットにおいて最も取得数の多い検体(本記事の亜種(1))と同じです。が出ています。これらの亜種に共通する特徴を以下に示します。

- オリジナルと同じく SMB の脆弱性を利用して感染を拡げるワーム機能を持っている

- キルスイッチの機能は無効になっている (キルスイッチの URL にアクセスはするが、感染動作には影響しない)

- ファイル暗号化の機能は正常に動作しない

この亜種は感染してもファイルの暗号化を行わず、脅迫メッセージも表示しないため、もはやランサムウェアとは呼べません。感染を示す兆候が見られないため、感染に気付かない利用者も多いのではないかと思います。オリジナルと同じく、この亜種もワーム機能は持っており、感染すると DoublePulsar[3]The Shadow Brokers により公開された Equation Group の攻撃ツールの1つ。攻撃成功後に SMB や RDP のバックドアとして用いられます。 と呼ばれるバックドアプログラムをインストールするとともに、インターネット上の他のマシンに対してランダムにスキャンを行い感染を拡げていきます。

IIJ のマルウェア活動観測プロジェクト MITF のハニーポットでは、5月末からこの DoublePulsar への対応を行いました。これにより、WannaCry およびその亜種が DoublePulsar の機能を利用して感染を試みる活動を観測できるようになりました[4]DoublePulsar を利用した感染の試行は WannaCry だけではありません。RAT や仮想通貨の Miner など様々なマルウェアの感染を試みる活動が IIJ … Continue reading。以降では6月から8月にかけて、ハニーポット上で観測された WannaCry 亜種の活動状況について説明します[5]WannaCry およびその亜種の感染活動の観測結果について、警察庁も「インターネット観測結果等(平成29年上半期(1~6月))」で報告しています。。

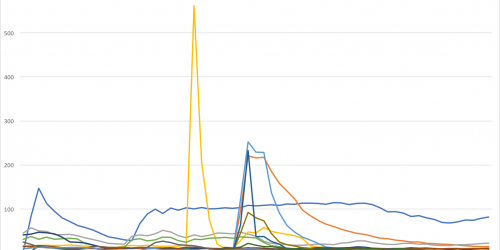

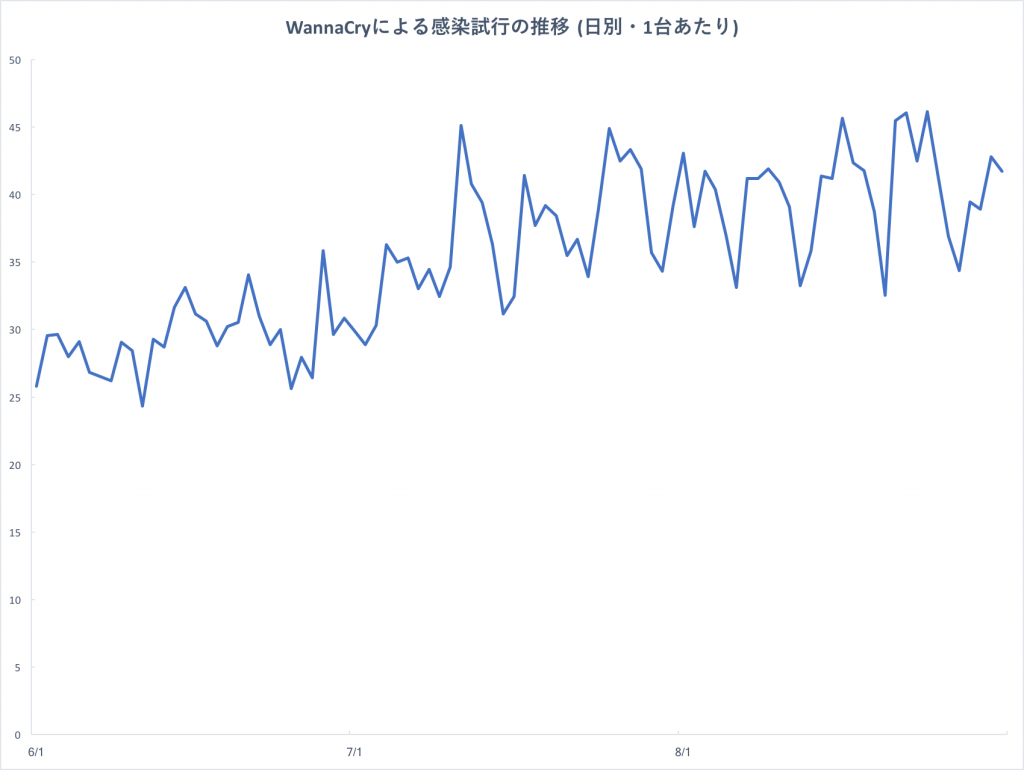

通信の推移

上のグラフは2017年6月から8月の期間に IIJ のハニーポットに到着した通信のうち、DoublePulsar を利用して WannaCry の感染を試行した通信の推移を示しています。8月末時点では 1IP あたり平均して1日に約40回の攻撃を受けていることがわかります。WannaCry は消滅したわけではなく、インターネット上での感染活動が依然として継続しています。

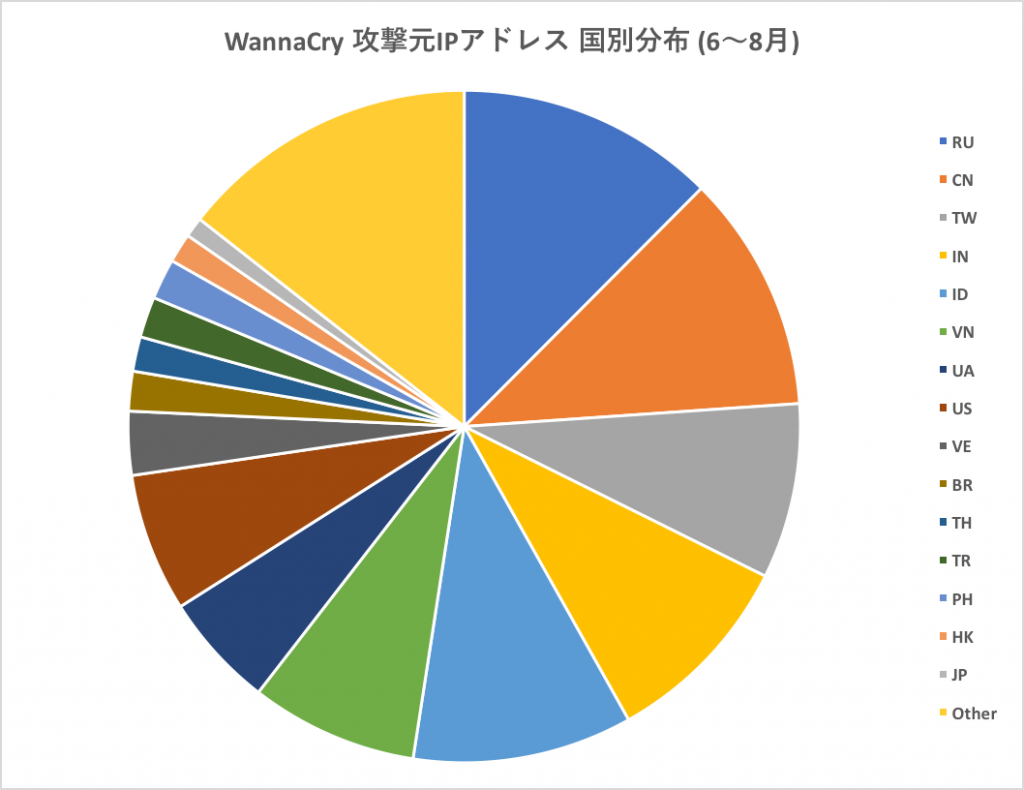

感染数

上のグラフは2017年6月から8月の期間に IIJ のハニーポットに対して WannaCry の感染を試行した通信の送信元アドレスの国別分布を示しています。またこれらの送信元アドレス自身も WannaCry に感染していると仮定した場合、8月末時点で2万6千台程度が感染していると推定されます。

観測されている検体

IIJ では8月の1ヶ月間にハッシュ値の異なるユニークな検体として3,201種類の WannaCry 亜種を観測しました。このうち3,042種類は8月になって新たに取得された検体です。ただし取得数でみるとかなり偏りがあり、上位3種類で全体のおよそ半数を占めています。この傾向は6月から変わっていません。

取得検体数の上位3種類

| No. | SHA256 ハッシュ | 8月の観測数に占める割合 |

|---|---|---|

| (1) | c05e2dab77349cd639aa837e7e121710b8a0718d8fc93fb4cc6458ae90e5c597 | 25.3% |

| (2) | df6d5b29a97647bca44e2306069f7675ef992f591c8c761af99bbdc17cfa7692 | 16.3% |

| (3) | 64bb708b31b4b043018457c1098465ea83da7d6408c7029b2f68c333fc25891c | 8.2% |

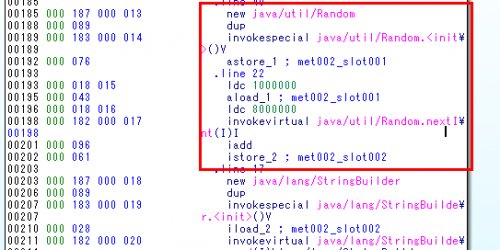

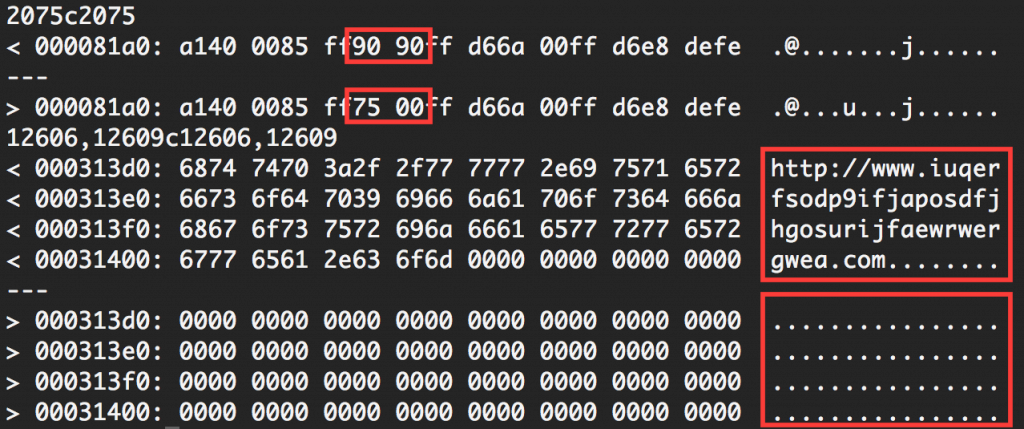

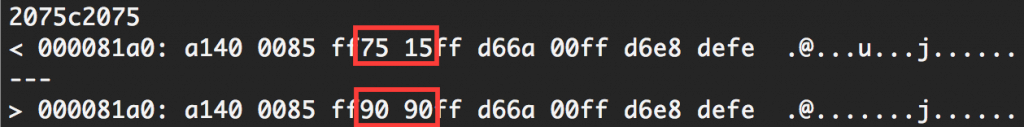

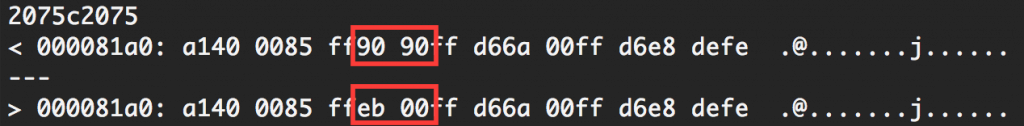

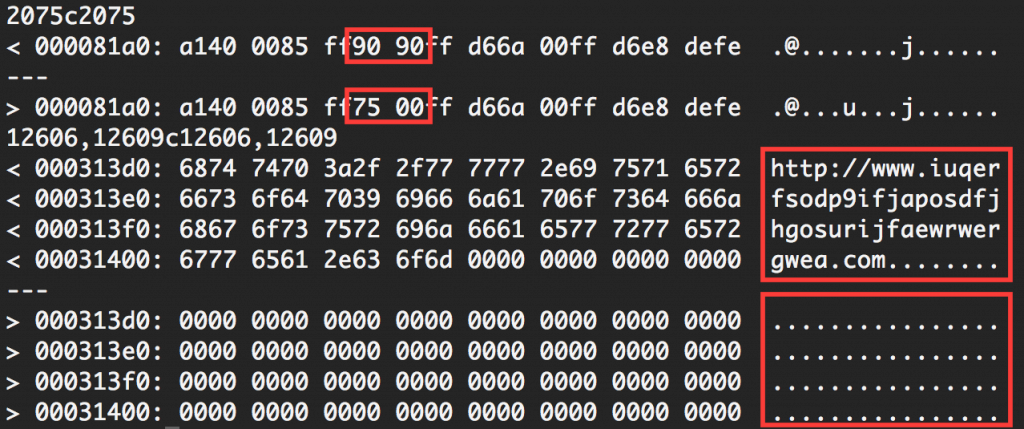

これらはいずれも DoublePulsar の機能を利用してインジェクションされる DLL (Launcher.dll) です。そこからワーム機能をもつ Dropper がサービスとして登録されますが、この Dropper にはわずかな違いがあります。オリジナルの Dropper にはキルスイッチへのアクセス結果によって条件分岐する命令が存在しますが、これらの亜種では別の命令に変更されています。(1)の亜種では NOP 命令に、(2)と(3)の亜種では直後の命令にジャンプする命令にそれぞれ書き換えられています。また(3)の亜種ではさらにキルスイッチの URL 部分も削除されています。それ以外の部分については(1), (2), (3)の亜種はすべて同じコードです。いずれもワームとしての機能は同じで、キルスイッチへのアクセス結果にかかわらず感染動作を継続します。

Dropper の差異

| 検体 | SHA256 ハッシュ |

|---|---|

| オリジナルの Dropper | 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c |

| 亜種 (1) の Dropper | dbf3890b782ac04136c3336814eef97e3c0f4133f9592e882c131c179161b27b |

| 亜種 (2) の Dropper | 74d72f5f488bd3c2e28322c8997d44ac61ee3ccc49b7c42220472633af95c0c0 |

| 亜種 (3) の Dropper | 07c44729e2c570b37db695323249474831f5861d45318bf49ccf5d2f5c8ea1cd |

オリジナルの Dropper と(1)の検体の Dropper のコードの差異 (16進ダンプの diff を表示)

(1)と(2)の検体のコードの差異 (16進ダンプの diff を表示)

(1)と(3)の検体のコードの差異 (16進ダンプの diff を表示)

まとめ

Windows に対してネットワーク経由で感染するワームといえば、2008年から観測されている Conficker (別名 Downadup, Kido など) があります。発生から9年が経過した現在でも Conficker は活発な活動を続けており、2017年1月から3月の期間では IIJ のハニーポットにおける総取得検体数の約9割を占めていました[6]Conficker の観測状況については IIR Vol.35「1.3 インシデントサーベイ」 を参照。。WannaCry は発生から4ヶ月余りが経過したところですが、現在の観測状況を見る限りにおいて、Conficker と同様に活動が長期化する可能性があります。キルスイッチ URL へのアクセスや攻撃の監視、感染している対象機器の特定とワームの駆除、脆弱性の修正プログラムの適用など、継続して対策を徹底していく必要があります。WannaCry はまだまだ終わっていません。

脚注

| ↑1 | キルスイッチとしての効果があるというだけであって、WannaCry の作者がそれを意図したものかはわかりません。 |

|---|---|

| ↑2 | MBSD 社のブログ記事で解説されている WannaCry 亜種の検体は、IIJ のハニーポットにおいて最も取得数の多い検体(本記事の亜種(1))と同じです。 |

| ↑3 | The Shadow Brokers により公開された Equation Group の攻撃ツールの1つ。攻撃成功後に SMB や RDP のバックドアとして用いられます。 |

| ↑4 | DoublePulsar を利用した感染の試行は WannaCry だけではありません。RAT や仮想通貨の Miner など様々なマルウェアの感染を試みる活動が IIJ のハニーポットでも観測されています。 |

| ↑5 | WannaCry およびその亜種の感染活動の観測結果について、警察庁も「インターネット観測結果等(平成29年上半期(1~6月))」で報告しています。 |

| ↑6 | Conficker の観測状況については IIR Vol.35「1.3 インシデントサーベイ」 を参照。 |